Les logiciels malveillants Vidar appartiennent aux voleurs – le type spécifique de logiciel malveillant qui vise à voler certains types de données. Il peut être distribué en tant que logiciel malveillant autonome et avec différents autres virus. Par exemple, il arrive souvent avec le rançongiciel Djvu, permettant aux escrocs de collecter en plus des données personnelles. Effectuons une analyse des voleurs Vidar et découvrons à quel point c’est dangereux.

Qu’est-ce qu’un voleur de Vidar ?

Vidar Stealer est une application malveillante dérivée de son prédécesseur, Arkei Stealer, vers 2018. La principale caractéristique de tout voleur est sa capacité à se glisser furtivement dans le système et à saisir les données de types prédéfinis. Cela diffère les voleurs des logiciels espions – ce dernier prend généralement tout ce qu’il peut atteindre, même s’il n’y a pas valeur réelle de ces informations. Les voleurs sont souvent invités dans les cyberattaques, où ils agissent comme des logiciels malveillants auxiliaires, qui complètent la charge utile principale.

Vidar vise à voler les informations de portefeuilles bancaires et de crypto-monnaies, ainsi que d’autres informations d’identification de connexion, adresses IP et historique de navigation. Il peut fouiller efficacement dans Chrome, Opera, les navigateurs basés sur Chromium et Firefox. Cela le rend assez polyvalent, car même s’il n’y a pas de données bancaires ou de portefeuilles de crypto-monnaies utilisés dans le système, il est possible de saisir toutes les autres informations, et vice versa. Vidar se distingue en visant les informations d’identification de connexion FTP/WinSCP – elles sont souvent utilisées par les webmasters et les travailleurs à distance. De plus, il peut récupérer différentes données des clients de messagerie, bien sûr, si ceux-ci sont utilisés dans le système attaqué. Cependant, de telles propriétés ne sont pas uniques – différents autres exemples de ce type de malware peuvent également agir de manière flexible.

Analyse technique du logiciel malveillant Vidar

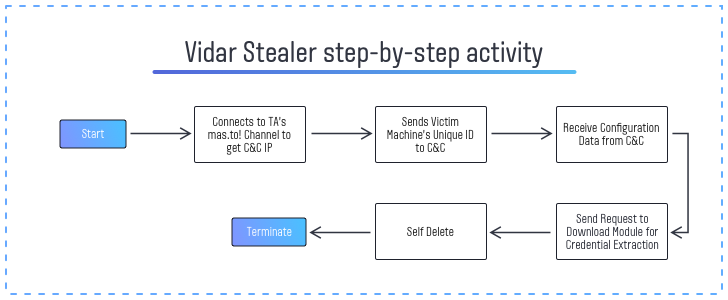

Après avoir été injecté et lancé dans le système ciblé, Vidar Stealer tente de se connecter au canal dans le réseau social Mastodon. Ce réseau prétend être un lieu de communication anonyme et est au moins moins modéré que les autres. Le voleur tente de rejoindre le canal hxxps://mas.to/@oleg98 pour récupérer l’adresse IP d’un serveur de commande et de contrôle (C&C). De plus, il attribue un identifiant unique à chaque machine infectée et l’annonce au centre de commande.

Lorsque la connexion au C&C est établie, le logiciel malveillant reçoit les données de configuration. Ces informations servent à créer la chaîne de processus qui aident le logiciel malveillant initial à s’exécuter. Il s’agit de Devil.exe (précisément, le fichier exécutable de Vidar), taskkill.exe et timeout.exe. Il appelle également conhost.exe – l’utilitaire de console Windows par défaut. Le processus taskkill.exe est probablement responsable de la désactivation des processus qui pourraient potentiellement perturber la fonctionnalité du logiciel malveillant. Le processus timeout.exe arrête l’exécution du logiciel malveillant et le supprime de l’appareil après le seuil de temps. Tous les mécanismes et le Vidar lui-même sont écrits en C++.

Vidar Stealer possède la plupart des fonctions dans son approvisionnement initial, cependant, sa fonctionnalité de vol de mot de passe est fournie sous forme de module séparé. Une fois que les données de configuration sont reçues et les processus sont lancés, il demande au C&C de l’envoyer. Probablement, le but de cette manipulation est de rendre le malware plus furtif sauf si les mécanismes de sécurité ne sont pas désactivés. Les modules de vol de mots de passe sont assez faciles à détecter grâce aux mécanismes heuristiques, il est donc préférable de retarder leur arrivée. Les bibliothèques utilisées pour l’extraction des identifiants sont les suivantes :

- freebl3.dll

- mozglue.dll

- msvcp140.dll

- nss3.dll

- softokn3.dll

- cnruntime140.dll

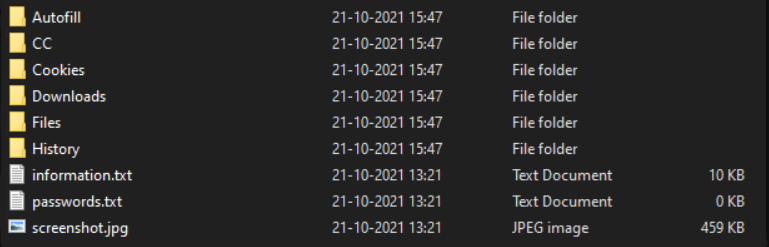

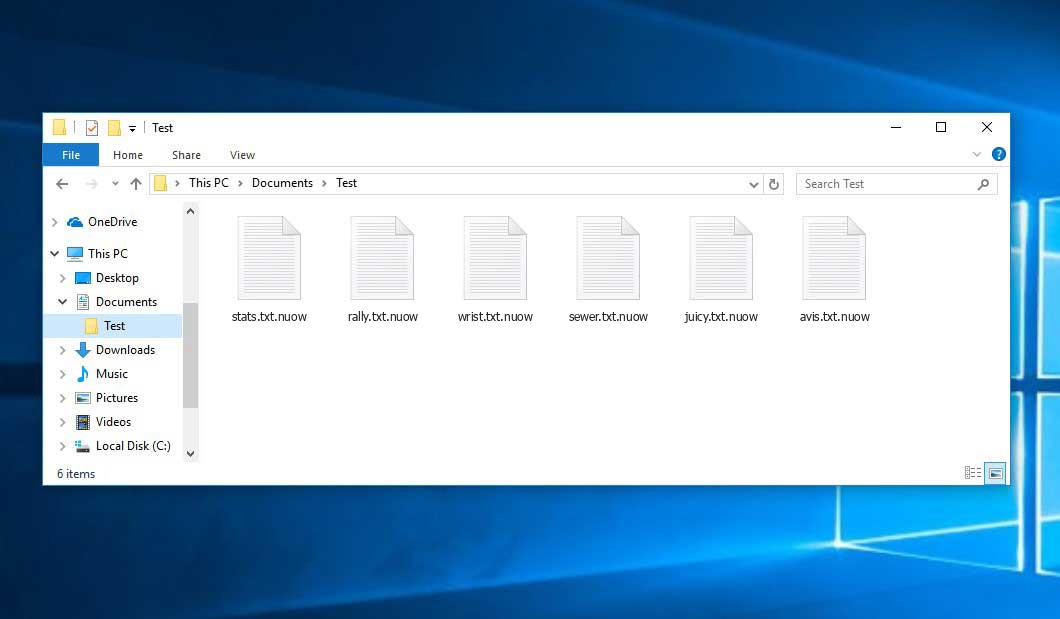

Pendant son activité, le malware crée des copies des fichiers volés en attente du processus d’extraction. Ils sont stockés dans des dossiers temporaires du répertoire C:\ProgramData. Ces copies sont enregistrées sous forme de fichiers texte ou, rarement, d’archives zip. Une fois que le processus est terminé, ces fichiers sont compressés en un seul grand fichier zip avec un nom aléatoire et envoyés sous cette forme à un serveur de commande et de contrôle. Cependant, aucun chiffrement ou mot de passe n’est appliqué pour contrôler l’accès à cette archive. Ainsi, une fois que vous l’avez intercepté ou trouvé une archive non envoyée sur votre PC, vous pouvez voir ce que Vidar Stealer a obtenu sur votre PC.

Archive des données collectées par le voleur de Vidar

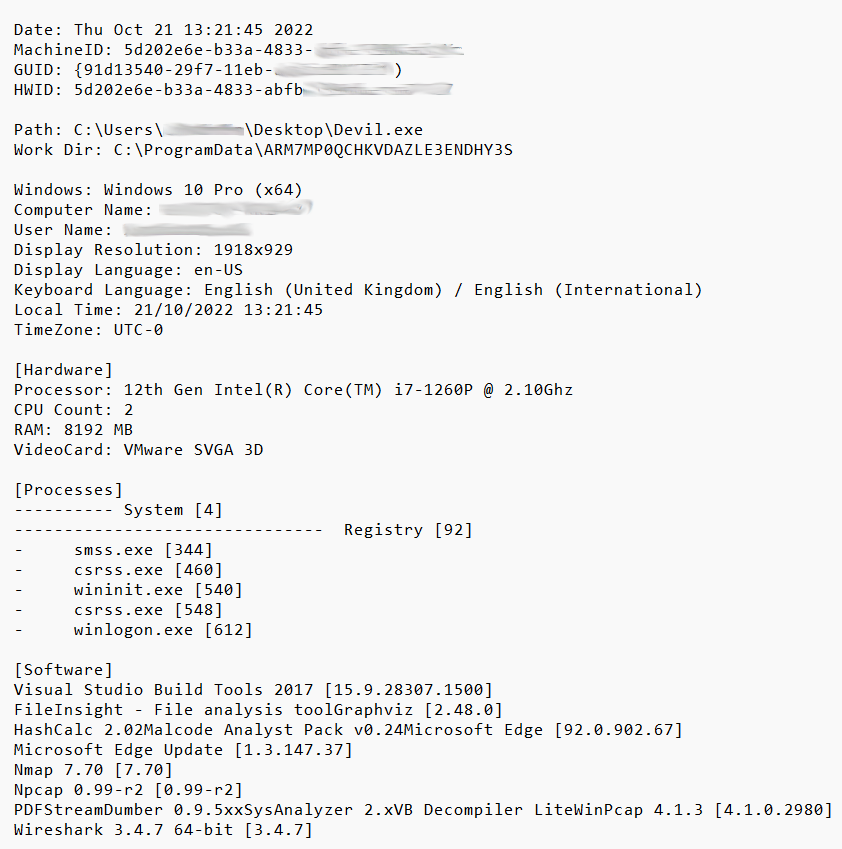

Outre les catégories de données mentionnées, Vidar collecte également certaines informations système. En particulier, le malware enregistre le chemin d’installation, la date et l’heure de l’opération, les informations matérielles et la liste des logiciels installés. Cette dernière est probablement nécessaire pour comprendre si l’ordinateur était réel ou une machine virtuelle utilisée pour analyser le virus. Les machines virtuelles laissent toujours des traces spécifiques dans les journaux, et les données de sortie d’entre elles sont probablement inutiles pour les criminels.

Informations sur le système saisies par Vidar

Vidar stealer IoC

| Indicator | Value | Note |

| Hash | c40c62b978908e0f5112eee4ae7370fb9c4cc1ed7c90a171be89f6fd8c10b376 | Fichiers Vidar Stealer |

| Connection | @[email protected] | Bot dans le réseau social Mastodon qui renvoie l’IP C&C |

| C&C address | hxxp[:]//65.100.80[.]190 | Adresse IP reçue du robot susmentionné |

Variantes de Vidar répandues dans la nature

- Trojan:Win32/Vidar.PC!MTB

- Trojan:Win32/Vidar.NX!MTB

- PWS:Win32/VidarStealer.MR!MTB

- Trojan:Win32/Vidar.AA!MTB

Le voleur de Vidar se propage

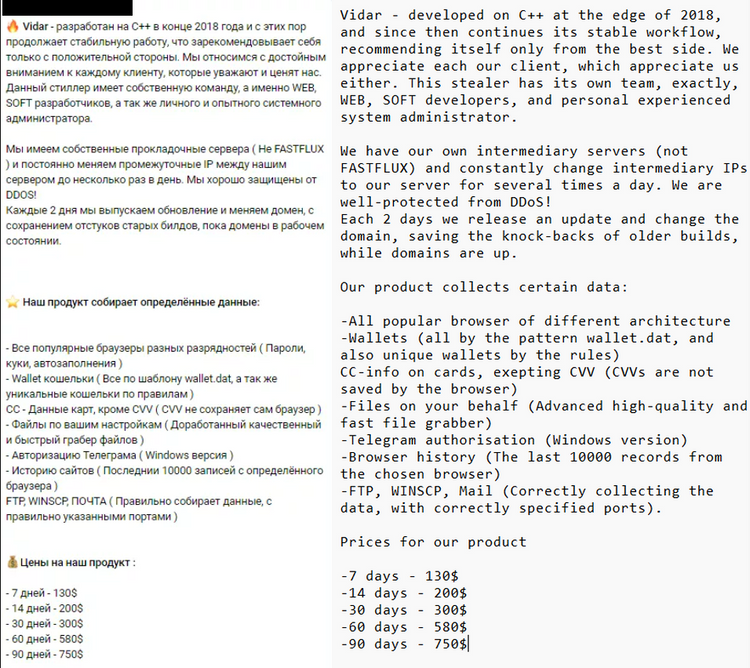

Avant d’aborder les moyens utilisés pour atteindre les ordinateurs des victimes, il convient de vérifier les canaux de vente de Vidar. En plus des marchés Darknet habituels et des forums de hackers, les développeurs de Vidar proposent leur logiciel via Telegram. Cette messagerie est devenue un sujet d’intérêt pour différents criminels au cours de l’année dernière, car elle promet plus d’anonymat que ses homologues. Cependant, personne ne peut garantir que vous recevrez quoi que ce soit après avoir acheté sur cette chaîne Telegram.

Une offre d’achat du voleur Vidar dans le groupe Telegram

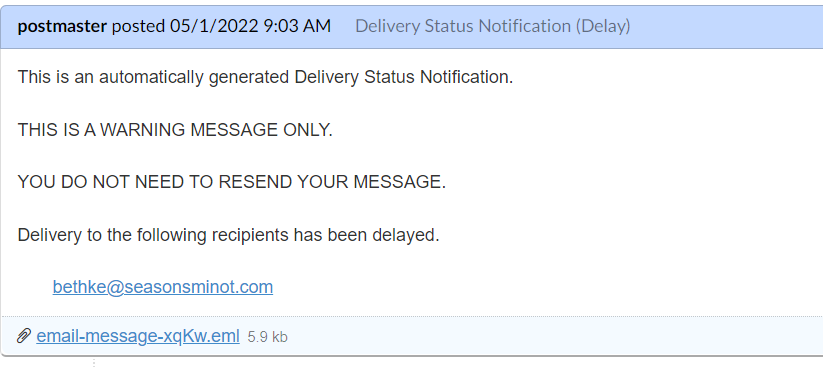

Lorsque Vidar est distribué en tant que logiciel malveillant autonome, ses canaux de diffusion sont assez similaires à ceux d’autres logiciels de vol de données. La façon la plus courante est le spamming par e-mail – des messages qui imitent une entreprise réelle, mais contiennent des éléments malveillants. Dans le cas de Vidar Stealer, ces messages ont un fichier MS Office attaché à la lettre. Une fois que la pièce jointe est ouverte, l’utilisateur verra l’offre d’activer l’exécution des macros – et cette action déclenche la livraison du logiciel malveillant.

Rarement, Vidar est diffusé via des messages sur différentes plateformes de communication, comme Facebook, Discord ou WhatsApp. Cette approche nécessite de gagner la confiance du destinataire, sinon l’efficacité sera la même qu’avec les spams par courrier électronique. En combinaison avec un faible volume de messages et une protection plus compliquée contre les escroqueries, ces méthodes sont beaucoup moins efficaces.

Outre la propagation indépendante du Vidar Stealer, il existe de nombreux cas où ce malware a été propagé dans le cadre d’un ensemble de logiciels malveillants, en même temps que le ransomware STOP/Djvu. Au cours des derniers mois, il est apparu avec ce ransomware et fournit aux escrocs des sources de revenus supplémentaires. Comme ils n’appliquent pas de double chantage, ces données sont susceptibles d’être vendues – il y a suffisamment d’acheteurs sur le Darknet qui seraient heureux de les acheter. Dans ce cas, le Vidar Stealer est devenu une substitution à l’espionnage Azorult – un autre outil utilisé par les malveillants pour saisir des données personnelles. La conjonction avec le ransomware Djvu prend une grande part dans le nombre total d’infections Vidar.

Qu’est-ce que le ransomware STOP/Djvu ?

STOP/Djvu ransomware est un produit d’un groupe de cybercriminels éponyme. Il est proposé en tant que service de rançon et ne s’attaque qu’aux particuliers. Apparu vers 2019, il est rapidement devenu un leader, représentant plus de 75 % de toutes les attaques de ransomware visant des utilisateurs individuels en 2020. Ce succès est le résultat d’affiliés compétents, de campagnes de diffusion largement ciblées et d’un logiciel bien conçu. Il est connu pour avoir un mécanisme de réempaquetage unique qui modifie les sections de fichiers de manière à rendre impossible la détection basée sur des signatures. Ces jours-ci, il a du mal à trouver de nouvelles méthodes de distribution, en particulier celles qui peuvent potentiellement offrir des taux d’infection aussi élevés que précédemment.

Fichiers cryptés par le ransomware Djvu (variante NUOW)

Comment se protéger des logiciels malveillants voleurs ?

Les voleurs de données, tout comme les logiciels espions, comptent sur leur discrétion à l’intérieur du système infecté. Ils ne changent pas beaucoup de choses et perturbent rarement le fonctionnement de votre système lorsqu’ils agissent seuls. Il est donc préférable de leur donner le moins de chances possible de pénétrer dans le système. Concentrons-nous sur cela et voyons ce qui vous aidera à éviter ce logiciel malveillant.

Ne faites jamais confiance aux pièces jointes d’e-mails. Comme je l’ai décrit ci-dessus, la grande majorité des injections de Vidar Stealer en tant que seul logiciel malveillant sont liées au spam par e-mail. Interagir avec son contenu, que ce soit un lien vers un site Web tiers ou un fichier joint, est une mauvaise idée. Heureusement, ils sont assez faciles à détecter – par l’adresse de l’expéditeur et le texte étrange avec des contenus inattendus. Vérifier ces deux signes vous aidera à éliminer la grande majorité des e-mails d’escroquerie.

L’exemple type d’un courriel d’appât. Le fichier joint contient un logiciel malveillant

Évitez le contenu piraté. Cela concerne davantage le ransomware Djvu, qui est souvent accompagné du voleur Vidar. La plupart des sites qui vous offrent des jeux ou des films piratés vous assurent qu’ils sont exempts de logiciels malveillants. Seuls quelques cas sont propres, bien que tous ne contiennent pas de ransomware. Néanmoins, rien n’est agréable à propos de l’obtention de logiciels malveillants sur votre ordinateur, ainsi que de faire face à des poursuites judiciaires pour violation du droit d’auteur.

Utilisez un logiciel anti-malware décent. En dernier recours, vous devriez disposer d’une solution de sécurité bien conçue qui détectera et supprimera efficacement tout malware de votre ordinateur. GridinSoft Anti-Malware conviendra le mieux à cette fin, car il dispose d’un mécanisme de détection parfait qui se compose de 3 éléments. De plus, il est très léger – vous ne sentirez aucune charge sur votre système lorsqu’il fonctionne en arrière-plan. Avec un essai gratuit de 6 jours, vous pourrez tester toutes les fonctionnalités qu’il offre.

User Review

( votes) ![]() Anglais

Anglais ![]() Allemand

Allemand ![]() Japonais

Japonais ![]() Espagnol

Espagnol ![]() Portugais - du Brésil

Portugais - du Brésil ![]() Turc

Turc ![]() Chinois traditionnel

Chinois traditionnel ![]() Coréen

Coréen ![]() Indonésien

Indonésien ![]() Hindi

Hindi ![]() Italien

Italien