SmokeLoader est un logiciel malveillant sophistiqué de type porte dérobée, connu pour sa conception modulaire qui lui confère une gamme diversifiée de capacités malveillantes dépendant des modules spécifiques inclus dans sa version. Souvent associé à des activités criminelles, ce logiciel malveillant est déployé par le biais de différentes méthodes, telles que l’exploitation de vulnérabilités logicielles ou l’utilisation de techniques de phishing pour tromper les utilisateurs afin qu’ils exécutent sa charge utile.

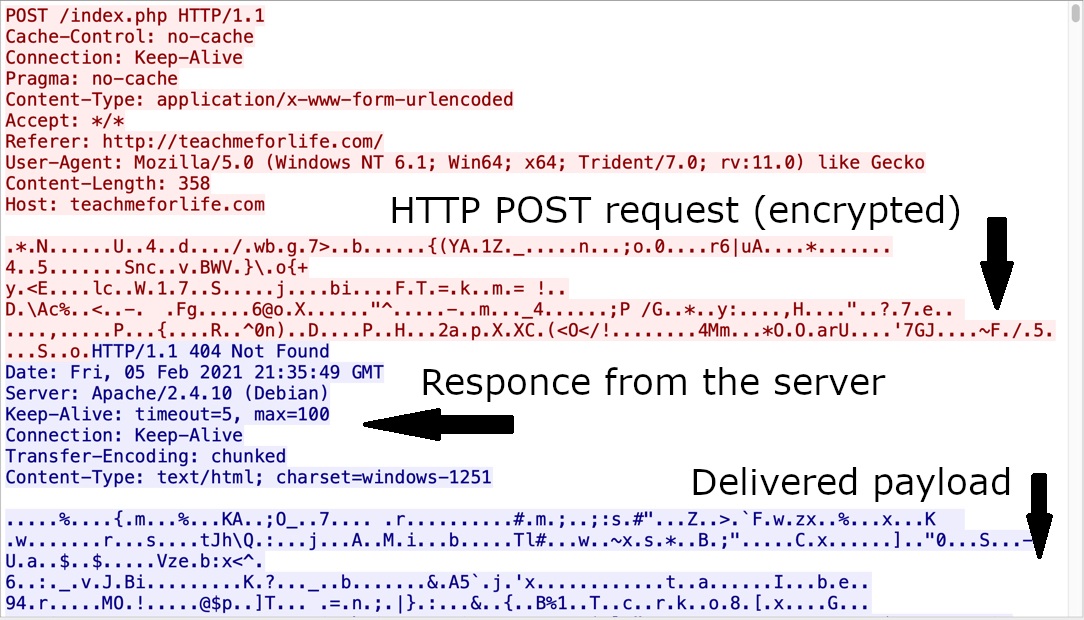

Notamment, SmokeLoader utilise des tactiques pour dissimuler ses activités de commande et de contrôle (C2), notamment en générant des requêtes vers des sites légitimes tels que microsoft.com et bing.com, ce qui contribue à ses efforts pour éviter la détection. Malgré ses réponses d’erreur 404 provenant de ces sites, le corps de la réponse contient toujours des données pertinentes pour les opérations du logiciel malveillant. Ces attributs contribuent collectivement à l’efficacité de SmokeLoader dans la facilitation de l’accès non autorisé, du vol de données et d’autres activités de cybercriminalité.

La porte dérobée SmokeLoader est souvent distribuée par divers moyens, notamment les e-mails indésirables, les sites web malveillants ou les techniques d’ingénierie sociale. Une fois qu’elle infiltre un système, elle établit une persistance et tente de contacter des serveurs de commande et de contrôle à distance pour recevoir d’autres instructions et télécharger d’autres logiciels malveillants.

Les actions spécifiques effectuées par Trojan:Win32/SmokeLoader peuvent varier en fonction de la version et de la configuration du logiciel malveillant. Les activités courantes associées à SmokeLoader comprennent:

- Téléchargement et installation d’autres logiciels malveillants, tels que des chevaux de Troie bancaires, des ransomwares ou des voleurs d’informations.

- Modification des paramètres système pour obtenir une persistance et échapper à la détection par les logiciels de sécurité.

- Capturer des informations sensibles, telles que des identifiants de connexion, des frappes au clavier ou des données personnelles.

- Mise à jour de lui-même ou réception de nouvelles instructions des serveurs de commande et de contrôle.

Trojan:Win32/SmokeLoader représente une menace significative pour la sécurité et la confidentialité des systèmes infectés. Il est essentiel d’avoir un logiciel antivirus à jour installé et de scanner régulièrement votre système à la recherche de signes de logiciels malveillants. De plus, adopter de bonnes habitudes de navigation sécurisée, être prudent avec les pièces jointes et les téléchargements d’e-mails, et maintenir à jour votre système d’exploitation et vos applications peuvent contribuer à atténuer le risque d’infection.

Description de SmokeLoader

La porte dérobée SmokeLoader est apparue pour la première fois en 2014 – au tout début de l’ère des rançongiciels. Seuls quelques autres logiciels malveillants peuvent se vanter de rester actifs pendant 8 ans après leur lancement. Cette porte dérobée possède de nombreuses fonctionnalités qui lui permettent de rester pertinente malgré son ancienneté. Tout d’abord, elle est extrêmement petite – la charge utile ne fait que environ 30 kilo-octets. Les logiciels malveillants de ce type ont généralement une taille de fichier d’au moins 100 Ko, généralement autour de 150-200 kilo-octets. Cela la rend déjà beaucoup plus facile à gérer dans un système protégé, car certaines règles YARA utilisées pour la détection des logiciels malveillants portent attention à la taille du fichier.

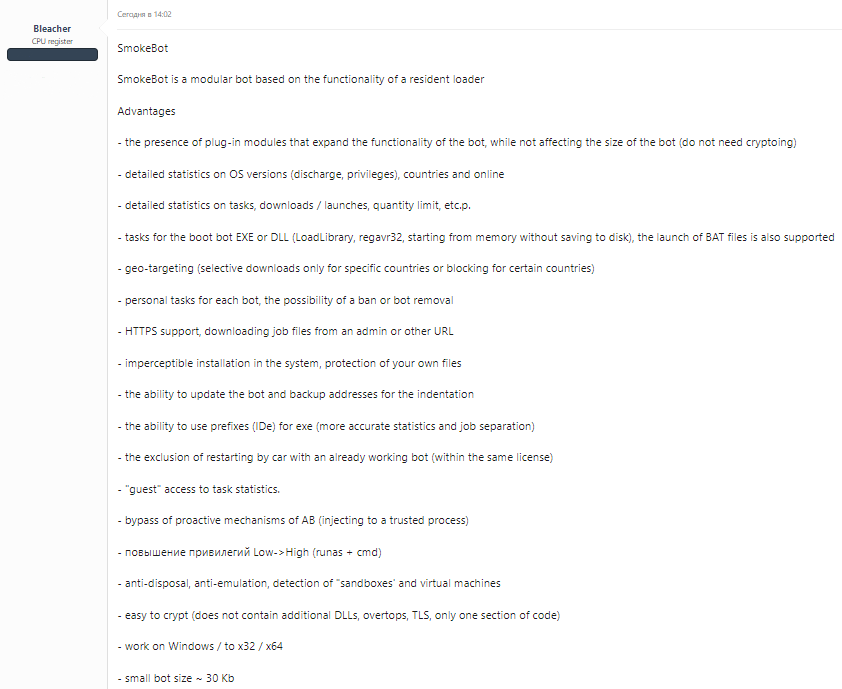

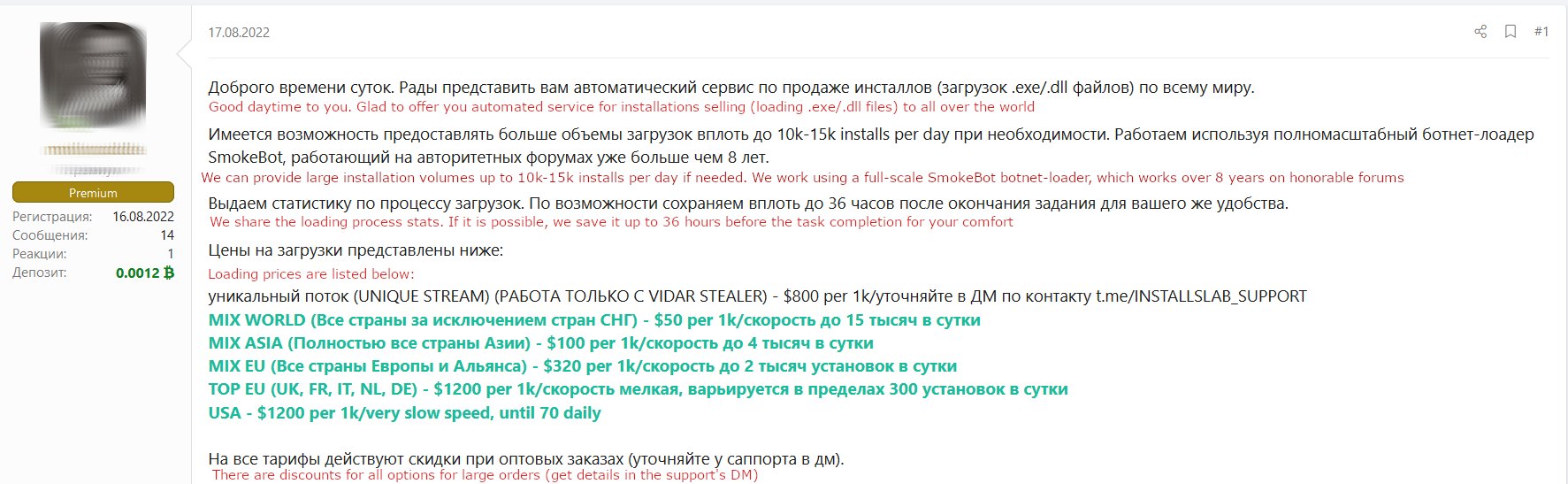

Offre d’achat de SmokeLoader sur le forum Darknet

Une autre caractéristique qui le distingue des autres est qu’il est écrit en langages C et Assembleur. Les deux sont de bas niveau, ce qui indique leur capacité à creuser très profondément dans le système. Le code exact de cette porte dérobée est fortement obfusqué. C’était une mesure efficace contre les programmes anti-malveillants, mais de nos jours, toute forme d’obfuscation détectée est considérée comme dangereuse. De nos jours, cela rend simplement le processus de rétro-ingénierie de ce logiciel malveillant beaucoup plus difficile.

Les principales fonctionnalités de cette porte dérobée tournent autour de ses fonctions de chargement, comme vous l’avez peut-être supposé d’après son nom. La grande majorité du temps, SmokeLoader est utilisé pour livrer d’autres logiciels malveillants au système infecté. Cependant, ce n’est pas le seul but de ce logiciel malveillant – le développement continu a apporté la capacité de l’utiliser comme outil de vol. Il convient également au déploiement de botnet – mais il n’y a que quelques cas d’une telle utilisation. Il reçoit encore des mises à jour chaque année, donc sa fonctionnalité pourrait s’étendre à l’avenir.

Qu’est-ce que le logiciel malveillant de type porte dérobée?

Avant d’entrer dans l’analyse de SmokeLoader, jetons un coup d’œil à ce que sont les portes dérobées. Ce type de logiciel malveillant a une histoire longue et sinueuse et de nos jours, c’est une éminence grise. La cible principale des logiciels malveillants de type porte dérobée est de créer un moyen pour les cybercriminels de se connecter à distance au PC cible et d’effectuer toutes les actions possibles. Dans ce but, ils n’hésitent jamais à utiliser des vulnérabilités dans le système ciblé, ainsi qu’à s’injecter dans le système comme un cheval de Troie.

L’utilisation principale des ordinateurs infectés par des portes dérobées est leur participation au sein d’un botnet. Les énormes réseaux de systèmes zombies qui effectuent des attaques DDoS, envoient des e-mails de spam et mènent d’autres activités néfastes sont bien connus au cours de la dernière décennie. À cette fin, les scélérats utilisent des portes dérobées automatisées – celles qui nécessitent un minimum de commandes du serveur de commande et de contrôle et peuvent fonctionner seules. L’autre application d’une porte dérobée – exactement, celle contrôlée manuellement – est le vol de données et la mise en œuvre de logiciels malveillants. Dans ce dernier cas, la porte dérobée agit comme un moteur pour la charge utile malveillante, elle est parfois classée comme un ver.

Analyse technique de SmokeLoader

Le package initial du logiciel malveillant SmokeLoader ne contient que des fonctionnalités de base – fournir la connexion à distance au PC infecté. La collecte de données, la surveillance des processus, le module DDoS, etc. doivent être installés par la suite. Dans l’ensemble, l’ingénierie inversée montre qu’il existe 9 modules différents que SmokeLoader peut gérer simultanément.

| Nom du module | Fonctionnalité |

| Form grabber | Surveille les formulaires dans les fenêtres ouvertes pour saisir les identifiants |

| Password sniffer | Surveille les paquets Internet entrants et sortants pour capturer les identifiants |

| Fake DNS | Module de contrefaçon des demandes DNS. Mène à la redirection du trafic vers le site souhaité |

| Keylogger | Enregistre toutes les frappes dans l’environnement infecté |

| Procmon | Module de surveillance des processus, enregistre les processus en cours d’exécution dans le système |

| Recherche de fichiers | Outil de recherche de fichiers |

| Email grabber | Extrait le carnet d’adresses Microsoft Outlook |

| Remote PC | Capacité à établir un contrôle à distance similaire aux utilitaires d’accès à distance (comme TeamViewer) |

| DDoS | Forcer le PC infecté à participer à des attaques DDoS sur le serveur désigné |

Le charge utile de ce logiciel malveillant est toujours empaquetée de manière unique. Un seul échantillon est utilisé par un petit groupe de ses utilisateurs, ce qui rend difficile de rencontrer les mêmes échantillons dans le monde réel. Cependant, cette technologie n’est pas nouvelle – la plupart des logiciels malveillants font la même chose, et certains génèrent même un échantillon unique empaqueté pour chaque attaque. De plus, après l’emballage initial, il est nécessaire pour ses distributeurs de réaliser une compression ou un chiffrement supplémentaire avant l’injection. C’est, précisément, une autre série de mesures contre la détection.

Le système cible reçoit l’échantillon de SmokeLoader entièrement empaqueté – c’est ce qui se trouve sur le disque. Toutes les étapes suivantes sont exécutées dans la mémoire du système, de sorte que les scans avec les anciens logiciels anti-malware ne détecteront qu’un échantillon profondément empaqueté. La première étape de l’exécution de SmokeLoader comprend une vérification obligatoire importante – l’emplacement du système attaqué. Ce logiciel malveillant ne peut pas être exécuté dans la Communauté des États indépendants, quelle que soit la configuration que vous avez effectuée avant l’injection. D’autres vérifications incluent la détection de machines virtuelles et de sandbox. Si toutes les vérifications sont passées, le logiciel malveillant est complètement déballé et lancé de manière habituelle.

Pendant son exécution, SmokeLoader applique une technique d’obfuscation assez unique. Il conserve près de 80 % de son code chiffré pendant toute la période d’exécution. Lorsqu’il a besoin d’utiliser une autre fonction, il la déchiffre tout en chiffrant l’élément qu’il a utilisé précédemment. Les règles YARA, ainsi que l’ingénierie inverse classique, sont presque inefficaces contre une telle astuce. Il a des charges utiles 32 bits et 64 bits qui sont chargées dans les systèmes avec des architectures correspondantes lors de la vérification de la première étape à l’exécution finale.

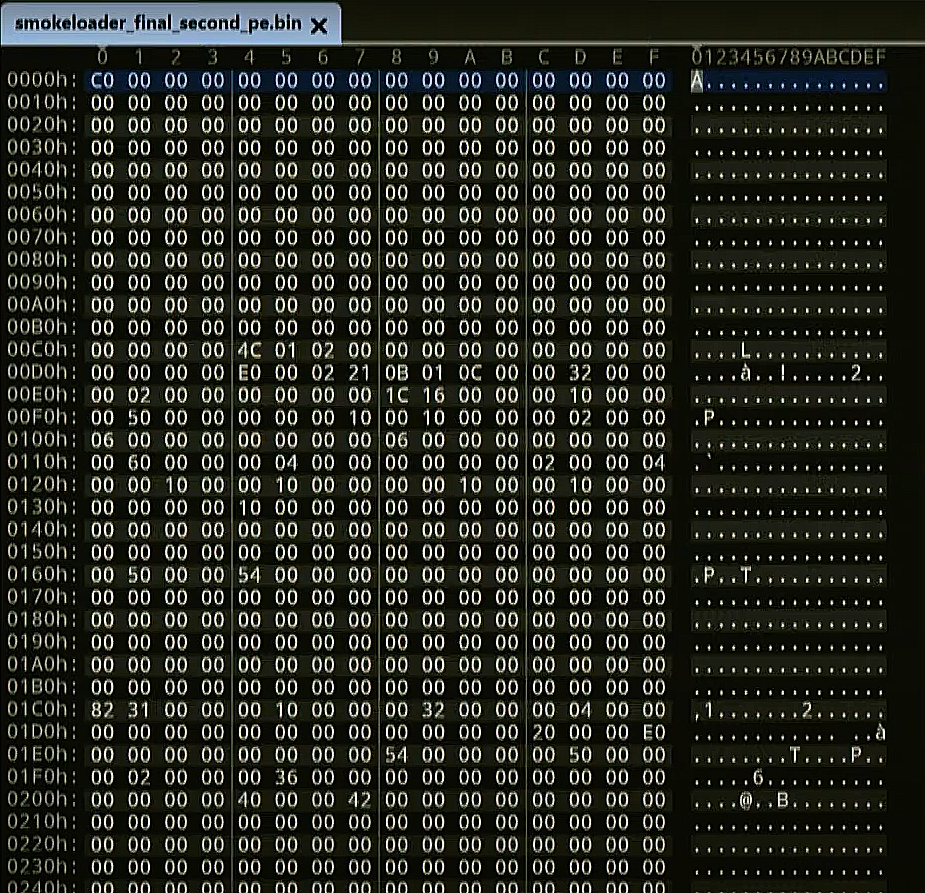

Chiffrement du code dans SmokeLoader

Le fichier exact qui est conservé en mémoire lors de l’exécution de SmokeLoader n’est pas un fichier exécutable valide, car il ne possède pas d’en-tête PE. En fait, le code de la porte dérobée est représenté sous la forme d’un code shell – et doit donc trouver un moyen d’être exécuté manuellement. Généralement, les commandes courantes exécutées par SmokeLoader, telles que les appels au C&C ou les téléchargements, sont effectuées par des injections de DLL. Évidemment, cela est nécessaire pour conserver la discrétion. Le plus souvent, cette étape inclut l’injection de DLL ou les appels console qui sont effectués au nom d’un autre programme. Les pirates qui gèrent le SmokeLoader peuvent soit envoyer le fichier .exe du logiciel malveillant qu’ils souhaitent installer et spécifier simplement l’URL où la porte dérobée peut obtenir ce fichier.

L’en-tête du fichier .exe de SmokeLoader est absent – ce n’est pas un fichier exécutable valide

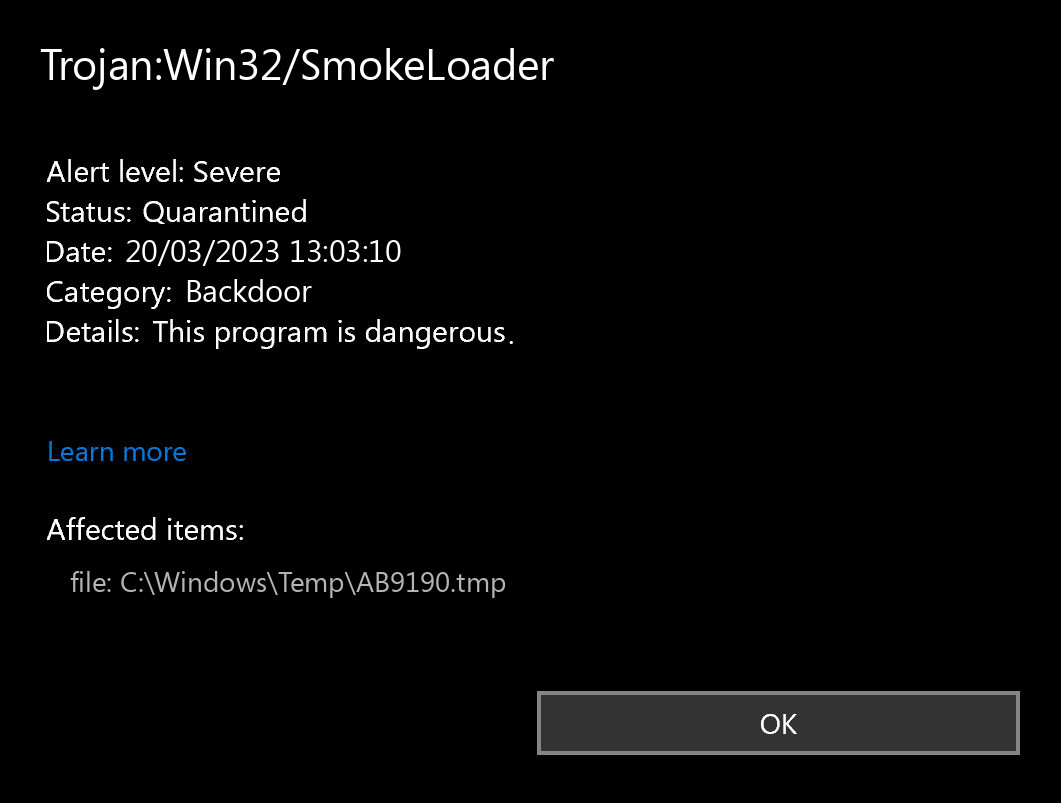

Qu’est-ce que la détection Trojan:Win32/SmokeLoader?

La détection Trojan:Win32/SmokeLoader que vous pouvez voir dans le coin inférieur droit est affichée par Microsoft Defender. Ce programme anti-malware est assez bon pour la numérisation, mais il est susceptible d’être fondamentalement peu fiable. Il n’est pas protégé contre les attaques de logiciels malveillants, et il présente une interface utilisateur défectueuse ainsi que des fonctionnalités de suppression de logiciels malveillants défectueuses. Par conséquent, la fenêtre contextuelle indiquant que SmokeLoader a été détecté est simplement une notification indiquant que Defender l’a reconnu. Pour le supprimer, vous devrez probablement utiliser un autre programme anti-malware.

Le logiciel malveillant Trojan:Win32/SmokeLoader est une chose très désagréable. Ce logiciel malveillant est conçu pour être un voleur sournois, qui fonctionne comme un outil d’accès à distance. Lorsque vous donnez volontairement un accès distant à quelqu’un, c’est bien, cependant, SmokeLoader ne vous demandera pas si vous souhaitez le donner. Après s’être connectés à votre ordinateur, les escrocs sont libres de faire ce qu’ils veulent – voler vos fichiers, vérifier vos messages, collecter des données personnelles, et ainsi de suite. Les portes dérobées apportent fréquemment un voleur supplémentaire – un virus conçu pour collecter toutes les informations disponibles vous concernant. Cependant, une utilisation bien plus courante des portes dérobées est la formation de botnet. Ensuite, le réseau d’ordinateurs infectés peut être utilisé pour effectuer des attaques par déni de service (DDoS) ou pour gonfler les résultats de votes sur différents sites web.

Résumé de la porte dérobée:

| Nom | Porte dérobée SmokeLoader |

| Détection | Trojan:Win32/SmokeLoader |

| Dommages | Obtient un accès au système d’exploitation pour effectuer diverses actions malveillantes. |

| Similaire | Msil Androme, Lotok, Quasarrat, Asyncrat, Msil Dcrat, Rewritehttp, Msil Darkcommet |

| Outil de réparation | Vérifiez si votre système a été affecté par la porte dérobée SmokeLoader |

Caractéristiques spécifiques de la porte dérobée SmokeLoader

- Le binaire contient probablement des données chiffrées ou compressées. Dans ce cas, le chiffrement est une façon de masquer le code du virus aux antivirus et aux analystes de virus.

- L’exécutable est compressé à l’aide d’UPX ;

- Caractéristiques binaires anormales. C’est une manière de masquer le code du virus aux antivirus et aux analystes de virus.

Bref sur les backdoors

Les backdoors sont des virus qui peuvent prendre des formes à la fois séparées et intégrées. Parfois, vous pouvez découvrir qu’un programme légitime d’un développeur renommé a la capacité de permettre à quelqu’un de se connecter à votre PC. S’agira-t-il des créateurs du programme ou d’une tierce partie – personne ne le sait. Cependant, le scandale éclate généralement lorsque cette fonctionnalité est découverte dans un programme légitime. Il y a également des rumeurs selon lesquelles il existe une backdoor matérielle dans les processeurs Intel.

Le Trojan:Win32/SmokeLoader est-il dangereux?

Comme je l’ai mentionné, les logiciels malveillants non nuisibles n’existent pas. Et le Trojan:Win32/SmokeLoader ne fait pas exception. Cette porte dérobée ne cause pas beaucoup de dégâts juste après son introduction. Cependant, ce sera probablement une très mauvaise surprise si un forum ou une page Web aléatoire ne vous laisse pas entrer, car votre adresse IP est bannie après une attaque DDoS. Cependant, même si cela ne vous dérange pas – est-il positif de réaliser que quelqu’un d’autre peut facilement accéder à votre ordinateur, lire vos conversations, ouvrir vos documents et observer ce que vous faites?

Le logiciel espion qui est souvent présent en complément du virus Trojan:Win32/SmokeLoader sera probablement un autre argument pour le supprimer le plus rapidement possible. De nos jours, lorsque les informations des utilisateurs ont une valeur extrêmement élevée, il est trop stupide de donner aux cambrioleurs une telle chance. C’est encore pire si le logiciel espion parvient d’une manière ou d’une autre à voler vos informations financières. Voir un solde de 0 sur votre compte d’épargne est le pire cauchemar, à mon avis.

Distribution du malware SmokeLoader

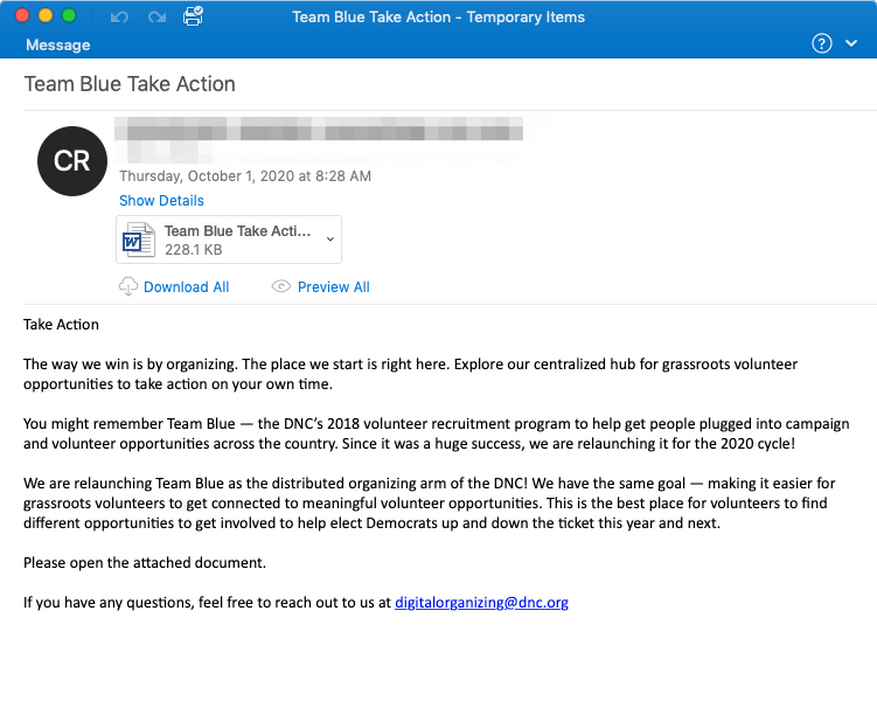

Les principales méthodes de propagation de SmokeLoader reposent sur le spam par email, les logiciels piratés et les générateurs de clés. La première est répandue, car elle est beaucoup plus facile et toujours assez efficace. Dans ce cas, le malware est dissimulé dans la pièce jointe – généralement un fichier MS Word ou MS Excel. Ce fichier contient des macros, et si vous autorisez l’exécution des macros comme demandé, il se connectera à un serveur de commandes et recevra la charge utile (en fait, seulement un SmokeBot). Cependant, les analystes affirment que SmokeLoader apparaît plus souvent via le lien malveillant attaché à ce type de message. Le site accessible via ce lien peut contenir une exploitation, en particulier une technique de cross-site scripting.

Exemple de spam par email. Le fichier contient une macro malveillante

Cacher un malware à l’intérieur d’applications fissurées ou de générateurs de clés/cracktools est légèrement plus difficile mais a un potentiel beaucoup plus large. Comme l’utilisation de logiciels non autorisés est toujours répandue, de nombreuses personnes peuvent être en danger. Toutes les applications fissurées ne contiennent pas de malware, mais elles sont toutes illégales, tant pour les utilisateurs que pour les créateurs. En les utilisant, vous pourriez vous retrouver confronté à des poursuites pour violation du droit d’auteur. Et être infecté par un malware dans ce cas est encore plus désagréable.

En ce qui concerne l’infection par un logiciel malveillant, l’apparition de SmokeLoader conduit généralement à l’installation de diverses autres applications malveillantes. Les escrocs qui ont réussi à créer un botnet proposent ensuite à d’autres distributeurs de logiciels malveillants d’infecter ces ordinateurs avec ce qu’ils veulent. Cela peut être des logiciels publicitaires, des pirates de navigateur, des logiciels espions, des ransomwares – il n’y a littéralement aucune restriction. Derrière une grande quantité de virus, les experts en cybersécurité passent souvent à côté de l’origine de tout ce chaos – ainsi SmokeLoader reste indétecté.

SmokeLoader est proposé comme un outil de diffusion de logiciels malveillants sur les forums

Un cas de propagation distinct, où SmokeLoader n’agit pas en tant que précurseur, est sa combinaison avec le ransomware STOP/Djvu. En fait, le bundle de logiciels malveillants livrés à l’appareil comprend les voleurs RedLine et Vidar. Le premier vise les informations d’identification bancaires, le second – les portefeuilles de cryptomonnaie. De cette manière ou d’une autre, Djvu représente une part importante de la prévalence de SmokeLoader, car il s’agit de l’un des ransomwares les plus répandus de sa catégorie.

Comment supprimer SmokeLoader?

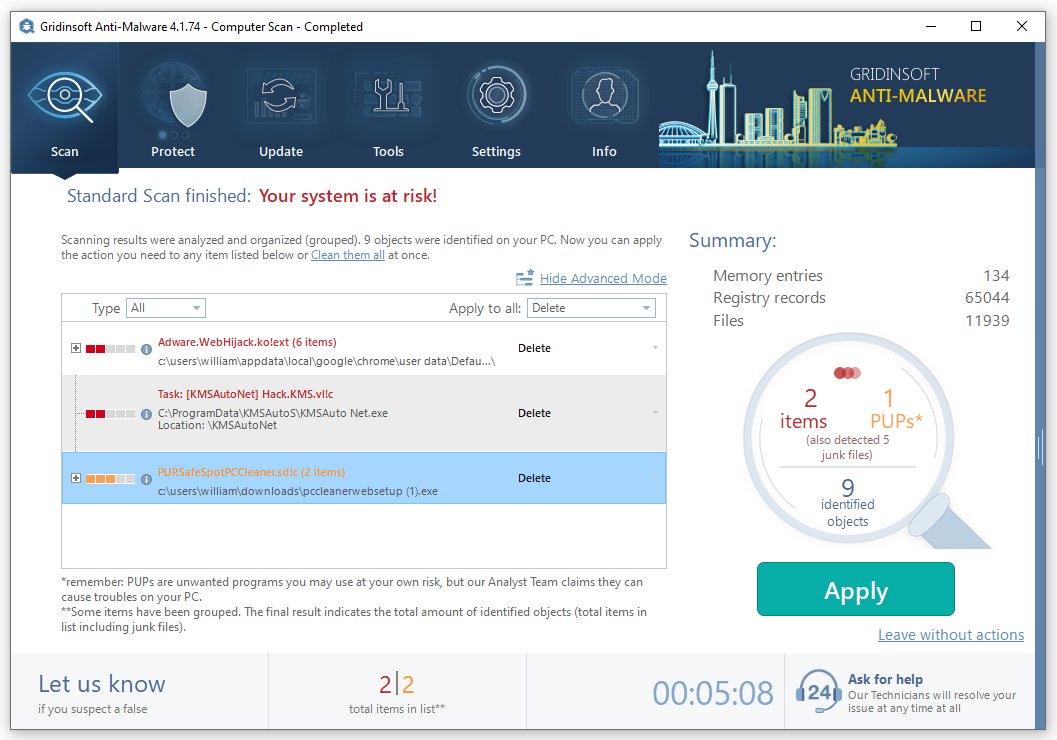

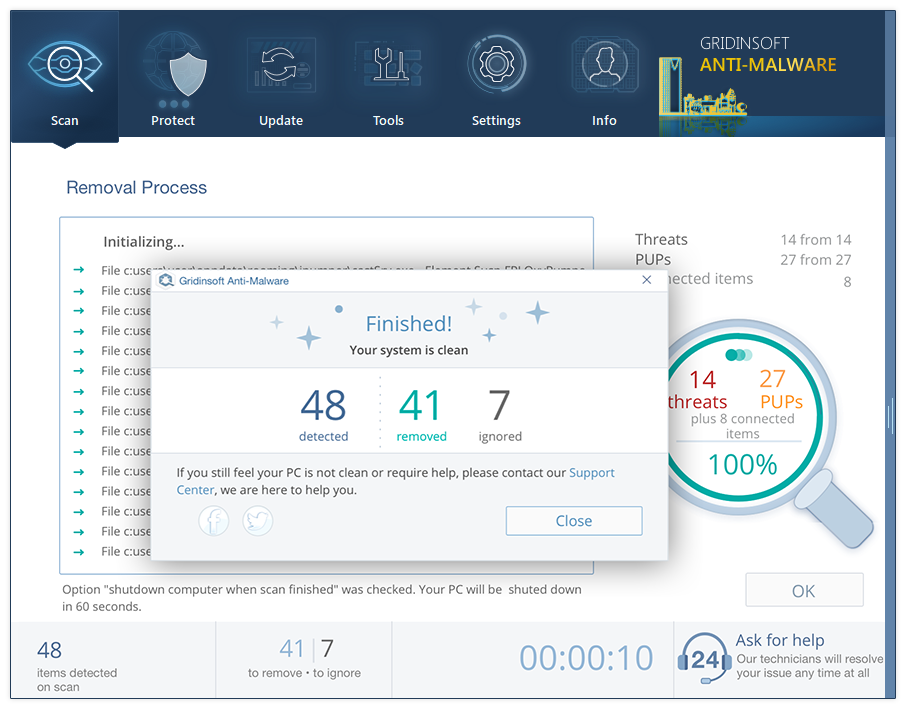

Le malware Trojan:Win32/SmokeLoader est très difficile à supprimer manuellement. Il place ses fichiers dans divers endroits sur le disque et peut se restaurer à partir de l’une des parties. De plus, les innombrables modifications dans le registre Windows, les configurations réseau et les stratégies de groupe sont assez difficiles à localiser et à rétablir dans leur état initial. Il vaut mieux utiliser un outil spécifique – en l’occurrence, une application anti-malware. GridinSoft Anti-Malware conviendra parfaitement pour la suppression de logiciels malveillants.

Pourquoi GridinSoft Anti-Malware? Il est très léger et ses bases de détection sont mises à jour toutes les heures. De plus, il n’a pas les mêmes problèmes et vulnérabilités que Microsoft Defender. La combinaison de ces détails rend GridinSoft Anti-Malware parfait pour supprimer les logiciels malveillants de toute nature.

Supprimer les virus avec GridinSoft Anti-Malware

Indicateurs de Compromission (IoC) de SmokeLoader

| Indicator | Value |

| С2 URL Addresses | azarehanelle19[.]top quericeriant20[.]top xpowebs[.]ga venis[.]ml paishancho17[.]top mizangs[.]tw mbologwuholing[.]co[.]ug Quadoil[.]ru ydiannetter18[.]top tootoo[.]ga eyecosl[.]ga host-file-host6[.]com host-host-file8[.]com fiskahlilian16[.]top bullions[.]tk |

| IP addresses | 216.128.137.31 8.209.71.53 |

| SHA-256 Hashes | 5318751b75d8c6152d90bbbf2864558626783f497443d4be1a003b64bc2acbc2 79ae89733257378139cf3bdce3a30802818ca1a12bb2343e0b9d0f51f8af1f10 Ebdebba349aba676e9739df18c503ab8c16c7fa1b853fd183f0a005c0e4f68ae Ee8f0ff6b0ee6072a30d45c135228108d4c032807810006ec77f2bf72856e04a D618d086cdfc61b69e6d93a13cea06e98ac2ad7d846f044990f2ce8305fe8d1b 6b48d5999d04db6b4c7f91fa311bfff6caee938dd50095a7a5fb7f222987efa3 B961d6795d7ceb3ea3cd00e037460958776a39747c8f03783d458b38daec8025 F92523fa104575e0605f90ce4a75a95204bc8af656c27a04aa26782cb64d938d 02083f46860f1ad11e62b2b5f601a86406f7ee3c456e6699ee2912c5d1d89cb9 059d615ce6dee655959d7feae7b70f3b7c806f3986deb1826d01a07aec5a39cf |

User Review

( vote) ![]() Anglais

Anglais ![]() Allemand

Allemand ![]() Japonais

Japonais ![]() Espagnol

Espagnol ![]() Portugais - du Brésil

Portugais - du Brésil ![]() Turc

Turc ![]() Chinois traditionnel

Chinois traditionnel ![]() Coréen

Coréen ![]() Indonésien

Indonésien ![]() Hindi

Hindi ![]() Italien

Italien