Construit avec les principes Zero Trust au cœur pour protéger les données et l’accès n’importe où, vous maintenant protégé et productif.

Introduction

L’accélération de la transformation numérique et l’expansion des lieux de travail distants et hybrides offrent de nouvelles opportunités aux organisations, aux communautés et aux individus. Nos styles de travail se sont transformés. Et maintenant plus que jamais, les employés ont besoin d’expériences utilisateur simples et intuitives pour collaborer et rester productifs, où que le travail se déroule. Mais l’expansion de l’accès et de la capacité de travailler n’importe où a également introduit de nouvelles menaces et de nouveaux risques. Selon les nouvelles données du rapport Security Signals commandé par Microsoft, 75 % des décideurs en matière de sécurité au niveau de vice-président et au-dessus estiment que le passage au travail hybride rend leur organisation plus vulnérable aux menaces de sécurité.

Chez Microsoft, nous travaillons dur pour donner les moyens à chaque personne et à chaque organisation de la planète d’en faire plus. Nous nous engageons à aider les clients à se sécuriser et à rester en sécurité. Avec plus de 1 milliard de dollars investis dans la sécurité chaque année, plus de 3 500 professionnels de la sécurité dédiés et quelque 1,3 milliard d’appareils Windows 10 utilisés dans le monde, nous avons une connaissance approfondie des menaces auxquelles nos clients sont confrontés.

Nos clients ont besoin de solutions de sécurité modernes qui offrent une protection de bout en bout partout. Windows 11 est une version avec les principes Zero Trust pour la nouvelle ère du travail hybride. Zero Trust est un modèle de sécurité basé sur le principe qu’aucun utilisateur ou appareil, où que ce soit, ne peut avoir accès tant que la sécurité et l’intégrité ne sont pas prouvées. Windows 11 élève les normes de sécurité avec de nouvelles exigences intégrées au matériel et aux logiciels pour une protection avancée de la puce au cloud. Avec Windows 11, nos clients peuvent permettre une productivité hybride et de nouvelles expériences sans compromettre la sécurité.

Environ 80 % des décideurs en matière de sécurité déclarent que les logiciels seuls ne suffisent pas à protéger contre les menaces émergentes.1

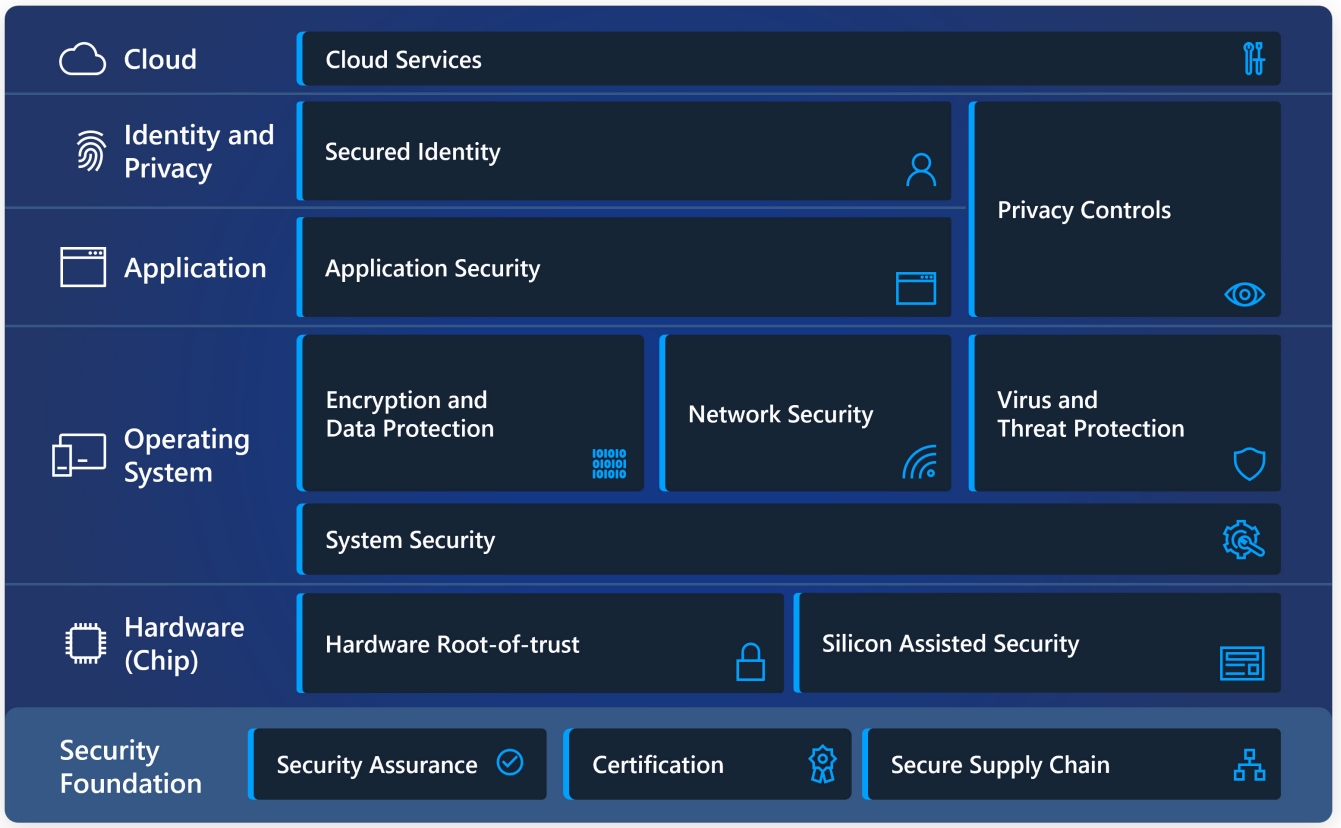

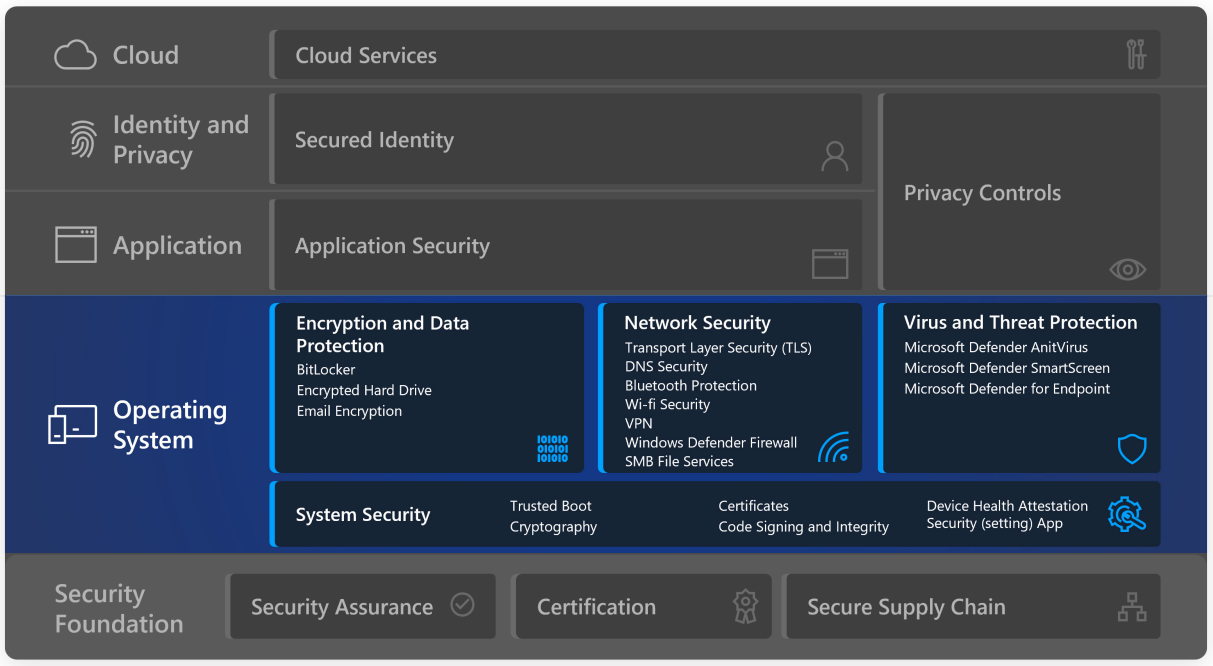

Dans Windows 11, le matériel et les logiciels fonctionnent ensemble pour une protection du processeur jusqu’au cloud. Consultez les couches de protection dans ce diagramme simple et obtenez un bref aperçu de nos priorités en matière de sécurité ci-dessous.

Comment Windows 11 permet la protection Zero Trust

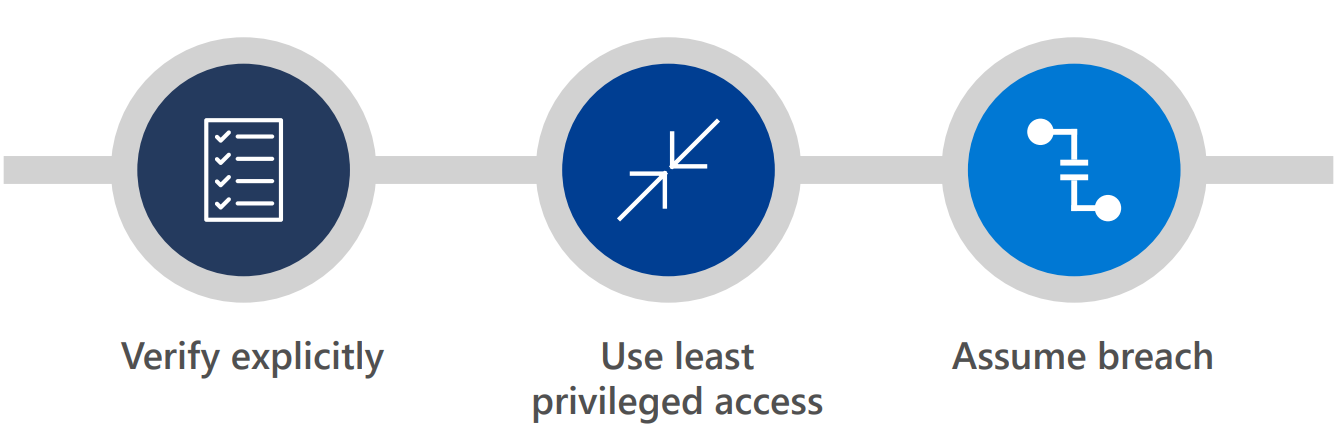

Les principes Zero Trust sont triples. Tout d’abord, vérifiez explicitement. Cela signifie toujours authentifier et autoriser en fonction de tous les points de données disponibles, y compris l’identité de l’utilisateur, l’emplacement, la santé de l’appareil, le service ou la charge de travail, la classification des données et les anomalies. Le second utilise l’accès le moins privilégié, qui limite l’accès des utilisateurs avec un accès juste à temps et juste assez, des politiques adaptatives basées sur les risques et une protection des données pour aider à sécuriser à la fois les données et la productivité. Et enfin, supposez la violation. Supposons que la brèche fonctionne de manière à minimiser le rayon d’explosion et l’accès aux segments. Vérifiez le chiffrement de bout en bout et utilisez les analyses pour gagner en visibilité afin d’améliorer la détection des menaces et les défenses.

Pour Windows 11, le principe Zero Trust de vérification s’applique explicitement aux risques introduits par les appareils et les utilisateurs. Windows 11 fournit une sécurité de la puce au cloud, donnant aux administrateurs informatiques l’attestation et les mesures pour déterminer si un appareil répond aux exigences et peut être digne de confiance. Et Windows 11 fonctionne immédiatement avec Microsoft Intune et Azure Active Directory, de sorte que les décisions d’accès et l’application sont transparentes. De plus, les administrateurs informatiques peuvent facilement personnaliser Windows 11 pour répondre aux exigences spécifiques des utilisateurs et des politiques en matière d’accès, de confidentialité, de conformité, etc.

Les utilisateurs individuels bénéficient également de protections puissantes, notamment de nouvelles normes de sécurité matérielle et de protection sans mot de passe. Désormais, tous les utilisateurs peuvent remplacer les mots de passe potentiellement risqués en fournissant une preuve d’identité sécurisée avec l’application Microsoft Authenticator, en se connectant avec le visage ou l’empreinte digitale,2 une clé de sécurité ou un code de vérification envoyé à un téléphone ou par e-mail.

Présentation des priorités de sécurité de Windows 11

Sécurité, par défaut

Près de 90 % des décideurs en matière de sécurité interrogés déclarent que le matériel obsolète rend les entreprises plus exposées aux attaques et qu’un matériel plus moderne aiderait à protéger contre les menaces futures. En nous appuyant sur les innovations de Windows 10, nous avons travaillé avec nos fabricants et partenaires de silicium pour fournir des capacités de sécurité matérielle supplémentaires afin de répondre à l’évolution du paysage des menaces et permettre un travail et un apprentissage plus hybrides. Le nouvel ensemble d’exigences de sécurité matérielle fourni avec Windows 11 est conçu pour créer une base encore plus solide et plus résistante aux attaques.

Sécurité améliorée du matériel et du système d’exploitation

Avec une sécurité d’isolement basée sur le matériel qui commence au niveau de la puce, Windows 11 stocke les données sensibles derrière des barrières de sécurité supplémentaires, séparées du système d’exploitation. En conséquence, les informations, y compris les clés de cryptage et les informations d’identification des utilisateurs, sont protégées contre les accès non autorisés et la falsification. Dans Windows 11, le matériel et les logiciels fonctionnent ensemble pour protéger le système d’exploitation, avec la sécurité basée sur la virtualisation (VBS) et le démarrage sécurisé intégrés et activés par défaut sur les nouveaux processeurs. Même si de mauvais acteurs entrent, ils ne vont pas loin. VBS utilise des fonctionnalités de virtualisation matérielle pour créer et isoler une région de mémoire sécurisée du système d’exploitation. Cette

environnement isolé héberge plusieurs solutions de sécurité, augmentant considérablement la protection contre les vulnérabilités du système d’exploitation et empêchant l’utilisation d’exploits malveillants. En combinaison avec l’attestation d’intégrité de l’appareil avec les services cloud, Windows 11 est prêt pour la confiance zéro.

Contrôles de sécurité et de confidentialité des applications robustes

Pour aider à garder les informations personnelles et professionnelles protégées et privées, Windows 11 dispose de plusieurs couches de sécurité des applications pour protéger les données critiques et l’intégrité du code. L’isolation et les contrôles des applications, l’intégrité du code, les contrôles de confidentialité et les principes de moindre privilège permettent aux développeurs d’intégrer la sécurité et la confidentialité à partir de zéro. Cette sécurité intégrée protège contre les violations et les logiciels malveillants, aide à préserver la confidentialité des données et donne aux administrateurs informatiques les contrôles dont ils ont besoin.

Sous Windows 11, Microsoft Defender Application Guard 3 utilise Hyper-V pour isoler les sites Web non fiables et les fichiers Microsoft Office dans des conteneurs, séparés du système d’exploitation hôte et des données d’entreprise et incapables d’y accéder. Pour protéger la confidentialité, Windows 11 offre également davantage de contrôles sur les applications et les fonctionnalités pouvant collecter et utiliser des données telles que l’emplacement de l’appareil ou accéder à des ressources telles que la caméra et le microphone.

Identités sécurisées

Les mots de passe ne sont pas pratiques à utiliser et constituent des cibles de choix pour les cybercriminels, et ils constituent un élément important de la sécurité numérique depuis des années. Cela change avec la protection sans mot de passe disponible avec Windows 11. Après un processus d’autorisation sécurisé, les informations d’identification sont protégées par des couches de sécurité matérielle et logicielle, offrant aux utilisateurs un accès sécurisé et sans mot de passe à leurs applications et services cloud.

Les utilisateurs individuels peuvent supprimer le mot de passe de leur compte Microsoft et utiliser le Microsoft

Application Authenticator,4 Windows Hello,5 une clé de sécurité FIDO2, une carte à puce ou un code de vérification envoyé sur leur téléphone ou leur courrier électronique. Les administrateurs informatiques et les consommateurs peuvent configurer Windows 11 périphériques sans mot de passe prêts à l’emploi, tirant parti de technologies telles que Windows Hello conformément aux normes Fast Identity Online (FIDO). Windows 11 protège les informations d’identification avec une sécurité matérielle au niveau de la puce, y compris TPM 2.0 combiné avec VBS et Microsoft Credential Guard.

Connexion aux services cloud

La sécurité de Windows 11 étend la confiance zéro jusqu’au cloud, permettant des politiques, des contrôles, des procédures et des technologies qui fonctionnent ensemble pour protéger vos appareils, données, applications et identités de n’importe où. Microsoft propose des services cloud complets pour la gestion des identités, du stockage et des accès, en plus des outils permettant d’attester que tout appareil Windows se connectant à votre réseau est digne de confiance. Vous pouvez également appliquer la conformité et l’accès conditionnel avec un service de gestion des appareils (MDM) moderne tel que Microsoft Intune qui fonctionne avec Azure Active Directory pour contrôler l’accès aux applications et aux données via le cloud.6

Sécurité matérielle

Les menaces modernes nécessitent une sécurité moderne avec un alignement solide entre la sécurité matérielle et les techniques de sécurité logicielle pour protéger les utilisateurs, les données et les appareils. Le système d’exploitation à lui seul ne peut pas protéger contre le large éventail d’outils et de techniques que les cybercriminels utilisent pour compromettre un ordinateur. Une fois à l’intérieur, les intrus peuvent être difficiles à détecter tout en se livrant à de multiples activités néfastes, allant du vol de données ou d’informations d’identification importantes à l’implantation de logiciels malveillants dans un micrologiciel de périphérique de bas niveau qui devient difficile à identifier et à supprimer. Ces nouvelles menaces nécessitent un matériel informatique sécurisé jusqu’au cœur, y compris des puces matérielles et des processeurs qui stockent des informations commerciales sensibles. En créant des capacités de sécurité dans le matériel, nous pouvons supprimer des classes entières de vulnérabilités qui

existait auparavant dans le logiciel seul. Cela offre également souvent des gains de performances significatifs par rapport à la mise en œuvre de la même capacité de sécurité dans le logiciel, augmentant ainsi la sécurité globale du système sans affecter de manière mesurable les performances du système.

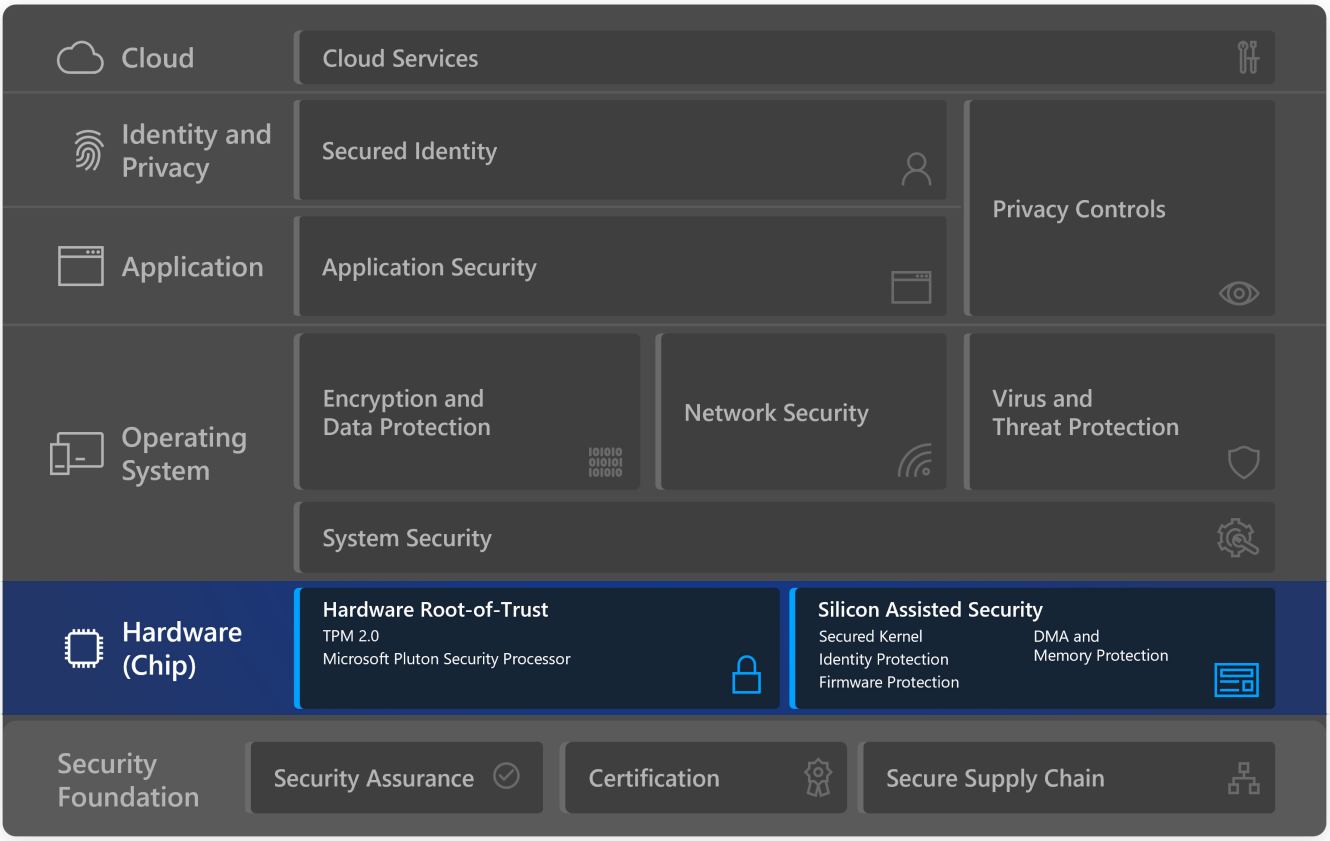

Avec Windows 11, Microsoft a relevé la barre de sécurité matérielle pour concevoir la version la plus sécurisée de Windows jamais conçue. Nous avons soigneusement choisi les exigences matérielles et les fonctionnalités de sécurité par défaut en fonction des informations sur les menaces et des contributions d’experts de premier plan du monde entier, notamment le DoD, la NSA et le NCSC du Royaume-Uni, ainsi que notre propre équipe de sécurité Microsoft. Nous avons travaillé avec nos partenaires fabricants de puces et d’appareils pour intégrer des capacités de sécurité avancées dans les logiciels, les micrologiciels et le matériel afin de créer une intégration étroite qui protège de la puce au cloud.

Bien qu’il s’agisse d’une puissante combinaison de racine de confiance matérielle et de sécurité assistée par silicium, Windows 11 offre une protection matérielle intégrée prête à l’emploi.

Racine de confiance matérielle

Une racine de confiance matérielle aide à protéger et à maintenir l’intégrité du système lorsque le matériel s’allume, charge le micrologiciel, puis lance le système d’exploitation. La racine de confiance matérielle répond à deux objectifs de sécurité importants pour le système. Il mesure en toute sécurité le code du micrologiciel et du système d’exploitation qui démarre le système afin que les logiciels malveillants ne puissent pas infecter le code de démarrage et masquer sa présence. La racine de confiance matérielle fournit également une zone hautement sécurisée isolée du système d’exploitation et des applications pour le stockage des clés, des données et du code cryptographiques. Cette protection protège les ressources critiques telles que la pile d’authentification Windows, les jetons d’authentification unique, la pile biométrique Windows Hello et les clés de chiffrement de volume BitLocker.

Module de plate-forme de confiance (TPM)

Un module de plateforme sécurisée est conçu pour fournir des fonctions matérielles liées à la sécurité et aider à prévenir les falsifications indésirables. Les TPM offrent des avantages en matière de sécurité et de confidentialité pour le matériel système, les propriétaires de plates-formes et les utilisateurs. Windows Hello, BitLocker, Windows Defender System Guard et de nombreuses autres fonctionnalités Windows reposent sur le TPM pour la génération de clés, le stockage sécurisé, le chiffrement, les mesures d’intégrité de démarrage, l’attestation et de nombreuses autres fonctionnalités. Ces capacités aident à leur tour les clients à renforcer la protection de leurs identités et de leurs données.

La version 2.0 de la spécification TPM inclut des améliorations importantes telles que la flexibilité de l’algorithme cryptographique qui permet des algorithmes cryptographiques plus puissants et la possibilité pour les clients d’utiliser des algorithmes alternatifs préférés. À partir de Windows 10, la certification matérielle de Microsoft exigeait que tous les nouveaux PC Windows incluent le TPM 2.0 intégré et activé par défaut. Avec Windows 11, les appareils neufs et mis à niveau doivent disposer du TPM 2.0. L’exigence renforce la posture de sécurité sur tous les appareils Windows 11 et permet de garantir que ces appareils peuvent bénéficier des futures capacités de sécurité qui dépendent d’une racine de confiance matérielle.

En savoir plus sur les spécifications TPM de Windows 11 et activation du TPM 2.0 sur votre PC.

Processeur de sécurité Pluton

Processeur de sécurité Microsoft Pluton, assure la sécurité au niveau de la puce. Pluton est une racine de confiance matérielle conçue par Microsoft en partenariat avec nos partenaires de silicium qui vise à fournir la robustesse et la flexibilité nécessaires aux PC modernes pour faire face à l’évolution du paysage des menaces. La conception de Pluton intègre la racine de confiance matérielle directement dans le même substrat de silicium que le processeur. Ce principe de conception important élimine une faiblesse courante lorsque la racine de confiance est située dans une autre puce discrète sur la carte mère qui est séparée du processeur. La faiblesse est que, bien que la puce racine de confiance elle-même puisse être très sécurisée, il existe un lien faible dans le chemin de communication entre la racine de confiance discrète et le processeur qui peut être exploité par des attaques physiques.

Pluton prend en charge la norme industrielle TPM 2.0, permettant aux clients de bénéficier immédiatement de la sécurité améliorée des fonctionnalités Windows qui reposent sur les TPM, notamment BitLocker, Windows Hello et Windows Defender System Guard. En plus d’être un TPM 2.0, Pluton prend également en charge d’autres fonctionnalités de sécurité au-delà de ce qui est possible avec la spécification TPM 2.0, et cette extensibilité permet de fournir au fil du temps des fonctionnalités supplémentaires du micrologiciel et du système d’exploitation de Pluton via Windows Update.

Comme pour les autres TPM, les informations d’identification, les clés de chiffrement et d’autres informations sensibles ne peuvent pas être extraites de Pluton, même si un attaquant a installé un logiciel malveillant ou a la possession physique complète du PC. Le stockage sécurisé de données sensibles telles que les clés de chiffrement dans le processeur Pluton, qui est isolé du reste du système, permet de garantir que les techniques d’attaque émergentes telles que l’exécution spéculative ne peuvent pas accéder au matériel de clé. Pluton inclut également la technologie unique Secure Hardware Cryptography Key (SHACK). SHACK aide à garantir que les clés ne sont jamais exposées en dehors du matériel protégé, même au micrologiciel Pluton lui-même, offrant un niveau de sécurité sans précédent pour les clients Windows.

Pluton résout également le défi de sécurité majeur consistant à maintenir à jour le micrologiciel du système dans l’ensemble de l’écosystème PC. Aujourd’hui, les clients reçoivent des mises à jour de leur micrologiciel de sécurité à partir d’une variété de sources différentes qui peuvent être difficiles à gérer, ce qui entraîne des problèmes de mise à jour généralisés. Pluton fournit une plate-forme flexible et pouvant être mise à jour pour exécuter un micrologiciel qui implémente une fonctionnalité de sécurité de bout en bout créée, maintenue et mise à jour par Microsoft. Pluton est intégré au service Windows Update et bénéficie de plus d’une décennie d’expérience opérationnelle pour fournir de manière fiable des mises à jour sur plus d’un milliard de systèmes de points de terminaison.

Le processeur de sécurité Microsoft Pluton sera livré avec certains nouveaux PC Windows à partir de 2022. 7

Sécurité assistée par silicium

En plus d’une racine de confiance matérielle moderne, il existe de nombreuses autres fonctionnalités dans les derniers processeurs qui renforcent le système d’exploitation contre les menaces, par exemple en protégeant le processus de démarrage, en protégeant l’intégrité de la mémoire, en isolant la logique de calcul sensible à la sécurité, etc. .

Noyau sécurisé

La sécurité basée sur la virtualisation (VBS), également connue sous le nom d’isolation principale, est un élément essentiel d’un système sécurisé. VBS utilise les instructions de virtualisation matérielle du processeur pour créer une région de mémoire sécurisée isolée du système d’exploitation normal. Windows utilise cet environnement VBS isolé pour protéger les fonctions du système d’exploitation sensibles à la sécurité telles que le noyau sécurisé et les actifs de sécurité tels que les informations d’identification des utilisateurs authentifiés. Même si les logiciels malveillants accèdent au noyau principal du système d’exploitation, VBS limite considérablement et contient des exploits, car l’hyperviseur et le matériel de virtualisation aident à empêcher le logiciel malveillant d’exécuter du code ou d’accéder aux secrets de la plate-forme s’exécutant dans l’environnement sécurisé VBS.

L’intégrité du code protégé par l’hyperviseur (HVCI), également appelée intégrité de la mémoire, utilise VBS pour exécuter l’intégrité du code en mode noyau (KMCI) dans l’environnement VBS sécurisé au lieu du noyau Windows principal. Cela permet d’éviter les attaques qui tentent de modifier le code du mode noyau, tels que les pilotes. Le rôle de KMCI est de vérifier que tout le code du noyau est correctement signé et n’a pas été falsifié avant qu’il ne soit autorisé à s’exécuter.

HVCI garantit que seul le code validé peut être exécuté en mode noyau. L’hyperviseur exploite les extensions de virtualisation du processeur pour appliquer des protections de mémoire qui empêchent le logiciel en mode noyau d’exécuter du code qui n’a pas été préalablement validé par le sous-système d’intégrité du code. HVCI protège contre les attaques courantes comme WannaCry qui reposent sur la capacité d’injecter du code malveillant dans le noyau. HVCI peut empêcher l’injection de code malveillant en mode noyau même lorsque les pilotes et autres logiciels en mode noyau présentent des bogues.

Tous les appareils Windows 11 prendront en charge HVCI et la plupart des nouveaux appareils viendront avec la protection VBS et HVCI activée par défaut.

PC Windows 11 Secured-core

Le rapport de mars 2021 sur les Signaux de sécurité montre que plus de 80 % des entreprises ont subi au moins une attaque de micrologiciel dans les deux dernières années. Pour les clients des secteurs sensibles aux données comme les services financiers, le gouvernement et les soins de santé, Microsoft a travaillé avec des partenaires OEM pour offrir une catégorie spéciale d’appareils appelée PC à noyau sécurisé. Les appareils sont livrés avec des mesures de sécurité supplémentaires activées au niveau de la couche du micrologiciel, ou noyau de l’appareil, qui sous-tend Windows.

Les PC à cœur sécurisé renforcent la protection contre les menaces avancées telles que les attaques de noyau provenant de ransomwares. Les PC à noyau sécurisé aident à prévenir les attaques de logiciels malveillants et à minimiser les vulnérabilités du micrologiciel en se lançant dans un état propre et fiable au démarrage, avec une racine de confiance renforcée par le matériel, arrêtant les infections sur leur élan. La sécurité basée sur la virtualisation est activée par défaut. Et avec l’intégrité du code protégé par l’hyperviseur intégré qui protège la mémoire système, les PC Secured-core garantissent que tout le code du système d’exploitation est digne de confiance et que les exécutables sont signés uniquement par des autorités connues et approuvées.

Les avantages d’un PC Windows 11 à noyau sécurisé incluent :

- De puissantes capacités de sécurité intégrées aux logiciels, au matériel, au micrologiciel et à la protection de l’identité

- Intégration approfondie entre Microsoft, les fabricants d’appareils et les fabricants de puces pour offrir des fonctionnalités de sécurité puissantes qui aident à prévenir les infections au niveau des logiciels, des micrologiciels et du matériel

- Les fonctionnalités de sécurité sur l’ensemble de la pile sont activées par défaut par les fabricants d’appareils, ce qui permet de garantir la sécurité des clients dès le départ

Protection de la mémoire dans les PC Secured-core

Les périphériques PCIe enfichables à chaud tels que Thunderbolt, USB4 et CFexpress permettent aux utilisateurs de connecter de nouvelles classes de périphériques externes, y compris des cartes graphiques ou d’autres périphériques PCI, à leurs PC avec une expérience identique à l’USB. Étant donné que les ports PCI enfichables à chaud sont externes et facilement accessibles, les PC sont sensibles aux attaques d’accès direct à la mémoire (DMA). Protection de l’accès à la mémoire (également appelée Protection DMA du noyau) protège les PC contre les attaques DMA drive-by qui utilisent des périphériques enfichables à chaud PCIe en limitant ces périphériques externes de pouvoir pour copier directement la mémoire lorsque l’utilisateur a verrouillé son PC.

Les attaques DMA drive-by se produisent généralement rapidement lorsque le propriétaire du système n’est pas présent. Les attaques sont effectuées avec des outils d’attaque simples à modérés créés avec du matériel et des logiciels abordables et prêts à l’emploi qui ne nécessitent pas le démontage du PC. Par exemple, un propriétaire de PC peut laisser un appareil pour une courte pause-café. Pendant ce temps, un attaquant branche un périphérique de type USB et repart avec tous les secrets sur la machine ou injecte un logiciel malveillant qui donne à l’attaquant un contrôle total à distance sur le PC, y compris la possibilité de contourner l’écran de verrouillage.

Découvrez comment vérifiez si votre PC prend en charge la protection Kernel DMA et à propos de exigences de protection DMA du noyau.

Protection par micrologiciel dans les PC Secured-core

Les PC à cœur sécurisé se défendent au niveau du micrologiciel avec plusieurs couches de protection activées, ce qui permet de garantir que les appareils se lancent en toute sécurité dans un état contrôlé par le matériel.

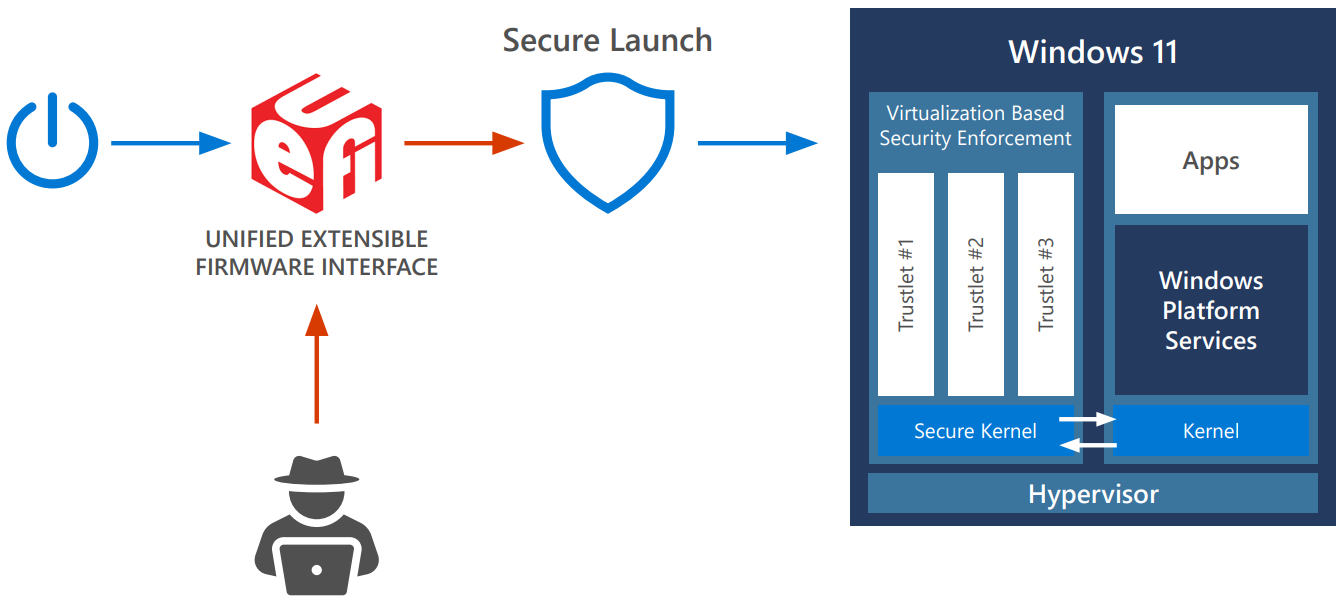

Les attaques de logiciels malveillants sophistiqués peuvent généralement tenter d’installer des «bootkits» ou des «rootkits» sur le système pour échapper à la détection et assurer la persistance. Ce logiciel malveillant peut s’exécuter au niveau du micrologiciel avant le chargement de Windows ou pendant le processus de démarrage de Windows lui-même, permettant au système de démarrer avec le niveau de privilège le plus élevé. Étant donné que les sous-systèmes critiques de Windows exploitent la sécurité basée sur la virtualisation, la protection de l’hyperviseur devient de plus en plus importante. Pour s’assurer qu’aucun micrologiciel ou logiciel non autorisé ne peut démarrer avant le chargeur de démarrage Windows, les PC Windows s’appuient sur la norme de démarrage sécurisé UEFI (Unified Extensible Firmware Interface). Le démarrage sécurisé permet de garantir que seuls les micrologiciels et logiciels autorisés avec des signatures numériques fiables peuvent s’exécuter. De plus, les mesures de tous les composants de démarrage sont stockées de manière sécurisée dans le TPM pour aider à établir un journal d’audit non répudiable du démarrage appelé racine de confiance statique pour la mesure (SRTM).

Avec des milliers de fournisseurs de PC produisant de nombreux modèles de PC avec divers composants de firmware UEFI, il devient un nombre incroyablement élevé de signatures et de mesures SRTM au démarrage qui sont intrinsèquement fiables par un démarrage sécurisé, ce qui rend plus difficile de restreindre la confiance sur un périphérique particulier à ce que est nécessaire pour démarrer ce périphérique. Deux techniques existent pour contraindre la confiance : soit maintenir une liste de mesures SRTM «mauvaises» connues, également appelée liste de blocage, qui présente l’inconvénient d’être par nature fragile ; ou maintenir une liste de «bonnes» mesures SRTM connues, ou une liste d’autorisation, qui est difficile à tenir à jour à grande échelle.

Dans les PC à noyau sécurisé, Windows Defender System Guard Secure Launch résout ces problèmes avec une technologie connue sous le nom de Dynamic Root of Trust for Measurement (DRTM). DRTM permet au système de suivre initialement le processus de démarrage sécurisé UEFI normal, mais avant le lancement de Windows, le système entre dans un état de confiance contrôlé par le matériel qui force le ou les processeurs à abandonner le chemin de code sécurisé par le matériel. Si un rootkit/bootkit malveillant a contourné le démarrage sécurisé UEFI et était résident en mémoire, DRTM l’empêchera d’accéder aux secrets et au code critique protégés par l’environnement de sécurité basé sur la virtualisation. L’isolation du mode de gestion du système (SMM) complète les protections fournies par DRTM en aidant à réduire la surface d’attaque de SMM, qui est un mode d’exécution dans les processeurs x86 qui s’exécute avec un privilège effectif plus élevé que l’hyperviseur. S’appuyant sur les capacités fournies par les fournisseurs de silicium comme Intel et AMD, l’isolation SMM applique des politiques qui appliquent des restrictions telles que l’empêchement du code SMM d’accéder à la mémoire du système d’exploitation. La stratégie d’isolement SMM en vigueur sur un système peut également être fournie de manière fiable à un service d’attestation à distance.8

Sécurité du système d’exploitation

La protection basée sur le matériel n’est qu’un maillon de la chaîne de la sécurité entre la puce et le cloud. La sécurité et la confidentialité dépendent également d’un système d’exploitation qui protège vos informations et votre PC dès le démarrage.

Windows 11 est le Windows le plus sécurisé à ce jour avec des mesures de sécurité étendues dans le système d’exploitation conçues pour vous aider à rester en sécurité. Ces mesures comprennent un cryptage avancé intégré et une protection des données, une sécurité réseau et système robuste, ainsi que des protections intelligentes contre les virus et les menaces en constante évolution. Windows 11 améliore la protection matérielle intégrée avec la sécurité du système d’exploitation prête à l’emploi pour aider à protéger votre système, votre identité et vos informations.

Sécurité du système

Démarrage sécurisé (démarrage sécurisé UEFI + démarrage mesuré)

La première étape de la protection du système d’exploitation consiste à s’assurer qu’il démarre en toute sécurité une fois que les séquences de démarrage initiales du matériel et du micrologiciel ont terminé en toute sécurité leurs premières séquences de démarrage. Secure Boot crée un chemin sûr et fiable de l’interface UEFI (Unified Extensible Firmware Interface) à la séquence Trusted Boot du noyau Windows. Les attaques de logiciels malveillants sur la séquence de démarrage de Windows sont bloquées par les poignées de main d’application des signatures tout au long de la séquence de démarrage entre l’UEFI, le chargeur de démarrage, le noyau et les environnements d’application.

Lorsque le PC commence le processus de démarrage, il vérifie d’abord que le micrologiciel est signé numériquement, réduisant ainsi le risque de rootkits de micrologiciel. Le démarrage sécurisé vérifie ensuite tout le code qui s’exécute avant le système d’exploitation et vérifie la signature numérique du chargeur de démarrage du système d’exploitation pour s’assurer qu’il est approuvé par la politique de démarrage sécurisé et qu’il n’a pas été altéré.

Trusted Boot prend le relais là où Secure Boot s’arrête. Le chargeur de démarrage Windows vérifie la signature numérique du noyau Windows avant de le charger. Le noyau Windows, à son tour, vérifie tous les autres composants du processus de démarrage de Windows, y compris les pilotes de démarrage, les fichiers de démarrage et le pilote anti-programme malveillant à lancement précoce (ELAM) de votre produit anti-programme malveillant. Si l’un de ces fichiers a été falsifié, le chargeur de démarrage détecte le problème et refuse de charger le composant corrompu. Les attaques de falsification ou de logiciels malveillants sur la séquence de démarrage de Windows sont bloquées par les poignées de main d’application des signatures entre l’UEFI, le chargeur de démarrage, le noyau et les environnements d’application.

Souvent, Windows peut réparer automatiquement le composant corrompu, restaurer l’intégrité de Windows et permettre au PC de démarrer normalement.

Pour plus d’informations sur ces fonctionnalités et sur la manière dont elles aident à empêcher le chargement des kits racine et des kits de démarrage pendant le processus de démarrage, consultez Sécurisez le processus de démarrage de Windows.

Windows 11 nécessite que tous les PC utilisent la fonction de démarrage sécurisé de l’interface UEFI (Unified Extensible Firmware Interface).

Cryptographie

La cryptographie est un processus mathématique visant à protéger les données de l’utilisateur et du système, par exemple en cryptant les données de sorte que seul un destinataire spécifique puisse les lire à l’aide d’une clé détenue uniquement par ce destinataire. La cryptographie est une base de la confidentialité pour empêcher quiconque, à l’exception du destinataire prévu, de lire les données, fournit des contrôles d’intégrité pour garantir que les données ne sont pas falsifiées et une authentification qui vérifie l’identité pour garantir que la communication est sécurisée. La pile de cryptographie de Windows s’étend de la puce au cloud, permettant à Windows, aux applications et aux services de protéger les secrets du système et de l’utilisateur.

La cryptographie sur Windows 11 est soumise à la certification FIPS (Federal Information Processing Standards) 140. La certification FIPS 140 garantit que les algorithmes approuvés par le gouvernement américain sont correctement mis en œuvre (qui incluent RSA pour la signature, ECDH avec les courbes NIST pour l’accord de clé, AES pour le cryptage symétrique et SHA2 pour le hachage), teste l’intégrité du module pour prouver qu’aucune falsification n’a eu lieu et prouve le caractère aléatoire des sources d’entropie.

Les modules cryptographiques Windows fournissent des primitives de bas niveau telles que :

- Générateurs de nombres aléatoires (RNG)

- Prise en charge d’AES 128/256 avec les modes de fonctionnement XTS, ECB, CBC, CFB, CCM, GCM ; Tailles de clé RSA et DSA 2048, 3072 et 4096 ; ECDSA sur les courbes P-256, P-384, P-521

- Hachage (prise en charge de SHA1, SHA-256, SHA-384 et SHA-512)

- Signature et vérification (prise en charge du remplissage pour OAEP, PSS, PKCS1)

- Accord de clé et dérivation de clé (prise en charge de l’ECDH sur les courbes premières standard NIST P-256, P-384, P-521 et HKDF)

Ceux-ci sont exposés de manière native sur Windows via l’API Crypto (CAPI) et l’API Cryptography Next Generation (CNG) qui est alimentée par la bibliothèque cryptographique open source de Microsoft SymCrypt. Les développeurs d’applications peuvent exploiter ces API pour effectuer des opérations cryptographiques de bas niveau (BCrypt), des opérations de stockage de clés (NCrypt), protéger les données statiques (DPAPI) et partager en toute sécurité des secrets (DPAPI-NG).

Certificats

Windows propose plusieurs API pour exploiter et gérer les certificats. Les certificats sont essentiels à l’infrastructure à clé publique (PKI) car ils fournissent les moyens de protéger et d’authentifier les informations. Les certificats sont des documents électroniques conformes à la norme de formatage X.509v3, utilisés pour revendiquer la propriété d’une clé publique. Les clés publiques sont utilisées pour prouver l’identité du serveur et du client, valider l’intégrité du code et utilisées dans les e-mails sécurisés. Windows offre aux utilisateurs la possibilité d’inscrire et de renouveler automatiquement les certificats dans Active Directory avec la stratégie de groupe afin de réduire le risque de pannes potentielles dues à l’expiration ou à une mauvaise configuration des certificats. Windows valide les certificats via un mécanisme de mise à jour automatique qui télécharge des listes de certificats de confiance (CTL) chaque semaine. Les certificats racine de confiance sont utilisés par les applications comme référence pour les hiérarchies PKI et les certificats numériques dignes de confiance. La liste des certificats approuvés et non approuvés est stockée dans la CTL et peut être mise à jour par le programme racine tiers de Microsoft. Les racines du programme Microsoft Third Party Root sont régies par des audits annuels pour garantir la conformité aux normes de l’industrie. Pour la révocation de certificat, un certificat est ajouté en tant que certificat non approuvé au CTL non autorisé qui est téléchargé quotidiennement, ce qui entraîne la révocation globale du certificat non approuvé sur les appareils des utilisateurs immédiatement.

Windows propose également l’épinglage de certificats d’entreprise pour aider à réduire les attaques de l’homme du milieu en permettant aux utilisateurs de protéger leurs noms de domaine internes contre le chaînage en certificats indésirables. La chaîne de certificats d’authentification du serveur d’une application Web est vérifiée pour s’assurer qu’elle correspond à un ensemble restreint de certificats. Toute application Web déclenchant une incompatibilité de nom lancera la journalisation des événements et empêchera l’accès des utilisateurs à partir de Microsoft Edge ou d’Internet Explorer.

Signature et intégrité du code

La signature de code, bien qu’elle ne soit pas une fonction de sécurité en soi, fait partie intégrante de l’établissement de l’intégrité du micrologiciel, des pilotes et des logiciels sur la plate-forme Windows. La signature de code crée une signature numérique en cryptant le hachage du fichier avec la partie clé privée d’un certificat de signature de code et en incorporant la signature dans le fichier. Cela garantit que le fichier n’a pas été falsifié, le processus d’intégrité du code Windows vérifie le fichier signé en déchiffrant la signature pour vérifier l’intégrité du fichier et confirmer qu’il provient d’un éditeur réputé.

Tous les logiciels écrits et publiés par Microsoft sont signés par code afin d’établir que le code de Windows et de Microsoft a une intégrité, une authenticité et une réputation positive. La signature de code est la façon dont Windows peut différencier son propre code du code des créateurs externes et empêche la falsification lorsque le code est fourni aux appareils des utilisateurs.

La signature numérique est évaluée dans l’environnement Windows sur le code de démarrage Windows, le code du noyau Windows et les applications en mode utilisateur Windows. Le démarrage sécurisé et l’intégrité du code vérifient la signature sur les chargeurs de démarrage, les ROM en option et d’autres composants de démarrage, pour s’assurer qu’elle est fiable et provient d’éditeurs réputés. Pour les pilotes non produits par Microsoft, l’intégrité du code du noyau externe vérifie la signature sur les pilotes du noyau et exige que les pilotes soient signés par Windows ou certifiés par Programme de compatibilité matérielle Windows (WHCP). Ce programme teste les pilotes produits en externe pour la compatibilité matérielle et Windows, et s’assure qu’ils sont exempts de logiciels malveillants. Enfin, le code du mode utilisateur, les applications, les applications packagées Appx/MSIX, les mises à jour des composants du système d’exploitation Windows, les packages d’installation de pilotes et leurs signatures sont évalués par WinVerifyTrust qui s’appuie sur l’API Crypto. Ces signatures sont vérifiées en confirmant qu’elles sont dans la CTL du programme racine tiers de Microsoft, et donc approuvées et non révoquées par l’autorité de certification.

Attestation d’état de l’appareil

L’attestation d’intégrité de l’appareil et l’accès conditionnel sont utilisés pour accorder l’accès aux ressources de l’entreprise. Cela contribue à renforcer un paradigme Zero Trust qui déplace les défenses de l’entreprise des périmètres statiques basés sur le réseau pour se concentrer sur les utilisateurs, les actifs et les ressources.

L’accès conditionnel évalue les signaux d’identité pour confirmer que les utilisateurs sont bien ceux qu’ils prétendent être avant d’avoir accès aux ressources de l’entreprise. Windows 11 prend en charge l’attestation à distance pour aider à confirmer que les appareils sont en bon état et n’ont pas été falsifiés. Cela aide les utilisateurs à accéder aux ressources de l’entreprise, qu’ils soient au bureau, à la maison ou en voyage.

Les informations sur le micrologiciel, le processus de démarrage et le logiciel, qui sont stockées de manière cryptographique dans le coprocesseur de sécurité (TPM), sont utilisées pour valider l’état de sécurité de l’appareil. L’attestation fournit une assurance de confiance car elle peut vérifier l’identité et l’état des composants essentiels et que le périphérique, le micrologiciel et le processus de démarrage n’ont pas été altérés. Cette capacité aide les organisations à gérer l’accès en toute confiance. Une fois que l’appareil est attesté, il peut se voir accorder l’accès aux ressources.

L’attestation d’intégrité de l’appareil détermine :

- Si l’appareil est fiable. Ceci est déterminé à l’aide d’une racine de confiance sécurisée, ou TPM. Les appareils peuvent attester que le TPM est activé et dans le flux d’attestation.

- Si le système d’exploitation a démarré correctement. De nombreux risques de sécurité peuvent apparaître pendant le processus de démarrage, car il peut s’agir du composant le plus privilégié de l’ensemble du système.

- Si le système d’exploitation dispose du bon ensemble de fonctionnalités de sécurité activées.

Windows inclut de nombreuses fonctionnalités de sécurité pour aider à protéger les utilisateurs contre les logiciels malveillants et les attaques. Cependant, les composants de sécurité ne sont dignes de confiance que si la plate-forme démarre comme prévu et n’a pas été falsifiée. Comme indiqué ci-dessus, Windows s’appuie sur le démarrage sécurisé UEFI (Unified Extensible Firmware Interface), ELAM, DRTM, Trusted Boot et d’autres fonctionnalités de sécurité matérielle et micrologicielle de bas niveau pour protéger votre PC contre les attaques. À partir du moment où vous allumez votre PC jusqu’au démarrage de votre anti-malware, Windows est soutenu par les configurations matérielles appropriées qui vous aident à rester en sécurité. Le démarrage mesuré et fiable, implémenté par les chargeurs de démarrage et le BIOS, vérifie et enregistre de manière cryptographique chaque étape du démarrage de manière chaînée. Ces événements sont liés au TPM qui fonctionne comme une racine matérielle de confiance. L’attestation à distance est le mécanisme par lequel ces événements sont lus et vérifiés par un service pour fournir un rapport vérifiable, impartial et résilient aux falsifications. L’attestation à distance est l’auditeur de confiance du démarrage de vos systèmes, permettant aux parties de confiance de lier la confiance à l’appareil et à sa sécurité. À titre d’exemple, Microsoft Intune s’intègre à Microsoft Azure Attestation pour examiner de manière exhaustive l’état des appareils Windows et connecter ces informations à l’accès conditionnel AAD. Cette intégration est essentielle pour les solutions Zero Trust qui aident à lier la confiance à un appareil non fiable.

Un résumé des étapes impliquées dans l’attestation et Zero Trust sur l’appareil Windows est le suivant :

- Au cours de chaque étape du processus de démarrage, comme le chargement d’un fichier, la mise à jour de variables spéciales, etc., des informations telles que les hachages et la signature des fichiers sont mesurées dans le registre de configuration de la plate-forme TPM (PCR). Les mesures sont liées par une spécification Trusted Computing Group qui dicte quels événements peuvent être enregistré et le format de chaque événement.

- Une fois que Windows a démarré, l’attestateur (ou vérificateur) demande au TPM d’obtenir les mesures stockées dans ses PCR avec le journal de démarrage mesuré. Ensemble, ils forment la preuve d’attestation envoyée au service d’attestation Microsoft Azure.

- Le TPM est vérifié à l’aide des clés/du matériel cryptographique disponibles sur le chipset avec un service de certificat Azure.

- Les informations ci-dessus sont envoyées au service Azure Attestation pour vérifier que l’appareil est sécurisé.

Microsoft Intune s’intègre à Microsoft Azure Attestation pour examiner de manière exhaustive l’état des appareils Windows et connecter ces informations à l’accès conditionnel AAD – voir Section Service d’attestation Microsoft Azure. Cette intégration est essentielle pour les solutions Zero Trust qui aident à lier la confiance à un appareil non fiable.

Paramètres de stratégie de sécurité Windows et audit

Les paramètres de stratégie de sécurité sont un élément essentiel de votre stratégie de sécurité globale. Windows fournit un ensemble robuste de stratégies de paramètres de sécurité que les administrateurs informatiques peuvent utiliser pour protéger les appareils Windows et les autres ressources de votre organisation. Les stratégies de paramètres de sécurité sont des règles que vous pouvez configurer sur un ou plusieurs appareils pour contrôler :

- Authentification de l’utilisateur sur un réseau ou un appareil.

- Ressources auxquelles les utilisateurs sont autorisés à accéder.

- S’il faut enregistrer les actions d’un utilisateur ou d’un groupe dans le journal des événements.

- Adhésion à un groupe.

L’audit de sécurité est l’un des outils les plus puissants que vous puissiez utiliser pour maintenir l’intégrité de votre réseau et de vos actifs. L’audit peut aider à identifier les attaques, les vulnérabilités du réseau et les attaques contre des cibles que vous considérez comme importantes. L’audit peut aider à identifier les attaques, les vulnérabilités du réseau et les attaques contre des cibles que vous considérez comme importantes. Vous pouvez spécifier des catégories d’événements liés à la sécurité pour créer une stratégie d’audit adaptée aux besoins de votre organisation.

Toutes les catégories d’audit sont désactivées lors de la première installation de Windows. Avant de les activer, suivez ces étapes pour créer une stratégie d’audit de sécurité efficace :

- Identifiez vos ressources et activités les plus critiques.

- Identifiez les paramètres d’audit dont vous avez besoin pour les suivre.

- Évaluez les avantages et les coûts potentiels associés à chaque ressource ou paramètre.

- Testez ces paramètres pour valider vos choix.

- Développez des plans de déploiement et de gestion de votre politique d’audit.

Application de sécurité Windows

La visibilité et la connaissance de la sécurité et de la santé des appareils sont essentielles à toute action entreprise. L’application de sécurité intégrée de Windows trouvée dans les paramètres fournit une vue d’ensemble de l’état de sécurité et de la santé de votre appareil. Ces informations vous aident à identifier les problèmes et à prendre des mesures pour vous assurer que vous êtes protégé. Vous pouvez rapidement voir l’état de votre protection contre les virus et les menaces, la sécurité du pare-feu et du réseau, les contrôles de sécurité des appareils, etc.

En savoir plus sur l’application de sécurité Windows.

Cryptage et protection des données

Lorsque les gens voyagent avec leur PC, leurs informations confidentielles voyagent avec eux. Partout où des données confidentielles sont stockées, elles doivent être protégées contre les accès non autorisés, que ce soit par le vol d’appareils physiques ou par des applications malveillantes.

BitLocker

BitLocker Drive Encryption est une fonction de protection des données qui s’intègre au système d’exploitation et traite les menaces de vol ou d’exposition de données provenant d’ordinateurs perdus, volés ou mis hors service de manière inappropriée. BitLocker utilise l’algorithme AES en mode de fonctionnement XTS ou CBC avec une longueur de clé de 128 ou 256 bits pour chiffrer les données sur le volume. Le stockage en nuage sur Microsoft OneDrive ou Azure6 peut être utilisé pour enregistrer le contenu de la clé de récupération. BitLocker peut être géré par n’importe quelle solution MDM telle que Microsoft Intune6 à l’aide d’un fournisseur de services de configuration (CSP).

BitLocker fournit un chiffrement pour le système d’exploitation, les données fixes et les lecteurs de données amovibles en exploitant des technologies telles que l’interface de test de sécurité matérielle (HSTI), Modern Standby, UEFI Secure Boot et TPM. Windows améliore constamment la protection des données en améliorant les options existantes et en proposant de nouvelles stratégies.

Disque dur crypté

Le disque dur crypté utilise le cryptage rapide fourni par BitLocker Drive Encryption pour améliorer la sécurité et la gestion des données.

En déchargeant les opérations cryptographiques sur le matériel, les disques durs chiffrés augmentent les performances de BitLocker et réduisent l’utilisation du processeur et la consommation d’énergie. Étant donné que les disques durs cryptés cryptent rapidement les données, le déploiement de BitLocker peut être étendu à tous les appareils de l’entreprise avec peu ou pas d’impact sur la productivité.

Les disques durs cryptés fournissent :

- Meilleures performances : le matériel de chiffrement, intégré au contrôleur de disque, permet au disque de fonctionner à plein débit sans dégradation des performances.

- Une sécurité renforcée basée sur le matériel : le chiffrement est toujours « activé » et les clés de chiffrement ne quittent jamais le disque dur. L’authentification de l’utilisateur est effectuée par le lecteur avant qu’il ne se déverrouille, indépendamment du système d’exploitation.

- Facilité d’utilisation : le chiffrement est transparent pour l’utilisateur et il n’a pas besoin de l’activer. Les disques durs cryptés sont facilement effacés à l’aide de la clé de cryptage intégrée ; il n’est pas nécessaire de recrypter les données sur le disque.

- Coût de possession réduit : aucune nouvelle infrastructure n’est nécessaire pour gérer les clés de chiffrement, car BitLocker exploite votre infrastructure existante pour stocker les informations de récupération. Votre appareil fonctionne plus efficacement car les cycles du processeur n’ont pas besoin d’être utilisés pour le processus de cryptage.

Les disques durs cryptés sont une nouvelle classe de disques durs qui sont cryptés automatiquement au niveau matériel et permettent un cryptage matériel complet du disque.

Cryptage des e-mails

Le cryptage des e-mails (également appelé Windows S/MIME) permet aux utilisateurs de crypter les e-mails sortants et les pièces jointes, de sorte que seuls les destinataires prévus avec identification numérique (ID), également appelé certificat, puissent les lire. Les utilisateurs peuvent signer numériquement un message, ce qui vérifie l’identité de l’expéditeur et garantit que le message n’a pas été falsifié. Ces messages cryptés peuvent être envoyés par un utilisateur à des personnes au sein de son organisation ainsi qu’à des contacts externes s’ils disposent de leurs certificats de cryptage. Cependant, les destinataires utilisant l’application Windows 10 Mail ne peuvent lire les messages cryptés que si le message est reçu sur leur compte Exchange et s’ils disposent des clés de décryptage correspondantes.

Les messages cryptés ne peuvent être lus que par les destinataires disposant d’un certificat. Si un message crypté est envoyé au(x) destinataire(s) dont le certificat de cryptage n’est pas disponible, l’application vous demandera de supprimer ces destinataires avant d’envoyer l’e-mail.

En savoir plus sur la configuration de S/MIME pour Windows.

Sécurité du réseau

Windows 11 place la barre plus haut en matière de sécurité réseau en apportant un large éventail d’améliorations, aidant les gens à travailler, apprendre et jouer de presque n’importe où en toute confiance. Les nouvelles versions des protocoles DNS et TLS renforcent les protections de bout en bout nécessaires aux applications, aux services Web et à la mise en réseau Zero Trust. L’accès aux fichiers ajoute un scénario de réseau non fiable avec SMB sur QUIC ainsi que de nouvelles capacités de chiffrement et de signature. Les avancées Wi-Fi et Bluetooth offrent une plus grande confiance dans les connexions à d’autres appareils. Les plates-formes VPN et Windows Defender Firewall offrent de nouvelles façons de configurer facilement et de déboguer rapidement, garantissant ainsi que les administrateurs informatiques et les logiciels tiers sont plus efficaces.

Sécurité de la couche de transport (TLS)

Transport Layer Security (TLS) est le protocole de sécurité le plus déployé sur Internet, cryptant les données pour fournir un canal de communication sécurisé entre deux points de terminaison. Windows préfère les dernières versions de protocole et les suites de chiffrement fortes par défaut et propose une suite complète d’applications d’extensions telles que l’authentification client pour une sécurité renforcée du serveur ou la reprise de session pour des performances applicatives améliorées.

TLS 1.3 est la dernière version du protocole et est activé par défaut dans Windows 11. Cette version élimine les algorithmes cryptographiques obsolètes, améliore la sécurité par rapport aux anciennes versions et vise à crypter autant que possible la négociation. La poignée de main est plus performante avec un aller-retour de moins par connexion en moyenne et ne prend en charge que cinq suites de chiffrement puissantes qui offrent une confidentialité de transmission parfaite et moins de risques opérationnels. Les clients utilisant TLS 1.3 (ou des composants Windows qui le prennent en charge, notamment HTTP.SYS, WinInet, .NET, MsQUIC, etc.) sur Windows 11 bénéficieront d’une plus grande confidentialité et de latences inférieures pour leurs connexions en ligne cryptées. Notez que si l’application cliente ou serveur de chaque côté de la connexion ne prend pas en charge TLS 1.3, Windows reviendra à TLS 1.2.

Sécurité DNS

Dans Windows 11, le client DNS Windows prend en charge DNS sur HTTPS, un protocole DNS crypté. Cela permet aux administrateurs de s’assurer que leurs appareils protègent leurs requêtes de nom contre les attaquants sur le chemin, qu’il s’agisse d’observateurs passifs enregistrant le comportement de navigation ou d’attaquants actifs essayant de rediriger les clients vers des sites malveillants. Dans un modèle Zero Trust où aucune confiance n’est placée dans une limite de réseau, il est nécessaire d’avoir une connexion sécurisée à un résolveur de noms de confiance.

Windows 11 fournit une stratégie de groupe ainsi que des contrôles de programmation pour configurer le comportement DNS sur HTTP. En conséquence, les administrateurs informatiques peuvent étendre les modèles de sécurité existants pour adopter de nouveaux modèles de sécurité tels que Zero Trust. Le protocole DNS sur HTTP peut être mandaté, garantissant que les appareils qui utilisent un DNS non sécurisé ne parviendront pas à se connecter aux ressources réseau. Les administrateurs informatiques ont également la possibilité de ne pas utiliser DNS sur HTTP pour les déploiements hérités où les appliances de périphérie du réseau sont approuvées pour inspecter le trafic DNS en texte brut. Par défaut, Windows 11 s’en remet à l’administrateur local sur lequel les résolveurs doivent utiliser DNS sur HTTP.

La prise en charge du cryptage DNS s’intègre aux configurations DNS Windows existantes telles que la table de stratégie de résolution de noms (NRPT), le fichier HOSTS du système, ainsi que les résolveurs spécifiés par carte réseau ou profil réseau. L’intégration aide Windows 11 à garantir que les avantages d’une plus grande sécurité DNS ne font pas régresser les mécanismes de contrôle DNS existants.

Protection Bluetooth

Le nombre d’appareils Bluetooth connectés à Windows continue d’augmenter. Les utilisateurs de Windows connectent leurs casques Bluetooth, souris, clavier et autres accessoires et améliorer leur expérience PC au quotidien en profitant du streaming, de la productivité et des jeux. Windows prend en charge tous les protocoles d’appairage Bluetooth standard, y compris les connexions classiques et LE Secure, l’appairage simple sécurisé et l’appairage classique et LE legacy. Windows implémente également la confidentialité LE basée sur l’hôte. Les mises à jour Windows aident les utilisateurs à rester à jour avec les fonctionnalités de sécurité du système d’exploitation et des pilotes conformément aux rapports de vulnérabilité standard du groupe d’intérêt spécial Bluetooth (SIG), ainsi qu’aux problèmes dépassant ceux requis par les normes principales de l’industrie Bluetooth. Microsoft vous recommande fortement de vous assurer également que votre firmware et/ou logiciel de vos accessoires Bluetooth sont maintenus à jour.

Les environnements gérés par l’informatique ont un certain nombre de stratégies Bluetooth (MDM, stratégie de groupe et PowerShell) qui peuvent être gérées via des outils MDM tels que Microsoft Intune. Vous pouvez configurer Windows pour utiliser la technologie Bluetooth tout en prenant en charge les besoins de sécurité de votre organisation. Par exemple, vous pouvez autoriser l’entrée et l’audio tout en bloquant le transfert de fichiers, forcer les normes de cryptage, limiter la découverte de Windows ou même désactiver entièrement Bluetooth pour les environnements les plus sensibles.

Sécurisation des connexions Wi-Fi

Le Wi-Fi Windows prend en charge les méthodes d’authentification et de cryptage standardisées de l’industrie lors de la connexion aux réseaux Wi-Fi. WPA (Wi-Fi Protected Access) est une norme de sécurité développée par la Wi-Fi Alliance pour fournir un cryptage de données sophistiqué et une meilleure authentification des utilisateurs. La norme de sécurité actuelle pour l’authentification Wi-Fi est WPA3 qui fournit une méthode de connexion plus sûre et fiable et remplace WPA2 et les anciens protocoles de sécurité. Le cryptage sans fil opportuniste (OWE) est une technologie qui permet aux appareils sans fil d’établir des connexions cryptées au réseau Wi-Fi public. Points d’accès Fi.

WPA3 est pris en charge dans Windows 11 (WPA3 Personal et WPA3 Enterprise 192-bit Suite B) ainsi que la mise en œuvre OWE pour plus de sécurité lors de la connexion aux points d’accès Wi-Fi.

Windows 11 améliore la sécurité Wi-Fi en activant des éléments supplémentaires de la sécurité WPA3, tels que le nouveau protocole H2E et la prise en charge WPA3 Enterprise, qui comprend une validation améliorée du certificat de serveur et le TLS1.3 pour l’authentification à l’aide de l’authentification EAP-TLS. Windows 11 offre aux partenaires Microsoft la possibilité d’apporter la meilleure sécurité de plate-forme sur les nouveaux appareils.

WPA3 est désormais une exigence obligatoire de la WFA pour toute certification Wi-Fi.

Pare-feu Windows Defender

Le pare-feu Windows Defender avec sécurité avancée est une partie importante d’un modèle de sécurité en couches. Il fournit un filtrage du trafic réseau bidirectionnel basé sur l’hôte, bloquant le trafic non autorisé entrant ou sortant de l’appareil local en fonction des types de réseaux auxquels l’appareil est connecté.

Le pare-feu Windows Defender dans Windows 11 offre les avantages suivants :

- Réduit le risque de menaces pour la sécurité du réseau : le pare-feu Windows Defender réduit la surface d’attaque d’un appareil avec des règles pour restreindre ou autoriser le trafic par de nombreuses propriétés telles que les adresses IP, les ports ou les chemins de programme. La réduction de la surface d’attaque d’un appareil augmente la maniabilité et diminue la probabilité d’une attaque réussie.

- Protège les données sensibles et la propriété intellectuelle : grâce à son intégration avec Internet Protocol Security (IPsec), le pare-feu Windows Defender offre un moyen simple d’appliquer des communications réseau authentifiées de bout en bout. Il fournit un accès évolutif et hiérarchisé aux ressources réseau de confiance, aidant à renforcer l’intégrité des données et, éventuellement, à protéger la confidentialité des données.

- Prolonge la valeur des investissements existants : étant donné que le pare-feu Windows Defender est un pare-feu basé sur l’hôte qui est inclus avec le système d’exploitation, aucun matériel ou logiciel supplémentaire n’est requis. Le pare-feu Windows Defender est également conçu pour compléter les solutions de sécurité réseau non-Microsoft existantes via une interface de programmation d’application (API) documentée.

Windows 11 facilite l’analyse et le débogage du pare-feu Windows Defender. Le comportement IPsec a été intégré à Packet Monitor (pktmon), un composant inter-composant intégré outil de diagnostic réseau pour Windows. De plus, les journaux d’événements du pare-feu Windows Defender ont été améliorés pour garantir qu’un audit puisse identifier le filtre spécifique qui était responsable d’un événement donné. Cela permet l’analyse du comportement du pare-feu et la capture de paquets riches sans recourir à des outils tiers.

Réseaux privés virtuels (VPN)

Les entreprises comptent depuis longtemps sur Windows pour fournir des solutions de réseau privé virtuel (VPN) fiables, sécurisées et gérables. La plate-forme cliente VPN Windows comprend des protocoles VPN intégrés, une prise en charge de la configuration, une interface utilisateur VPN commune et une prise en charge de la programmation pour les protocoles VPN personnalisés. Les applications VPN sont disponibles dans le Microsoft Store pour les VPN d’entreprise et grand public, y compris les applications pour les passerelles VPN d’entreprise les plus populaires.

Dans Windows 11, nous avons intégré les contrôles VPN les plus couramment utilisés directement dans le volet Actions rapides de Windows 11. Dans le volet Actions rapides, les utilisateurs peuvent voir l’état de leur VPN, démarrez et arrêtez les tunnels VPN, et en un clic, vous pouvez accéder à l’application Paramètres moderne pour plus de contrôle.

La plateforme Windows VPN se connecte à Azure Active Directory (Azure AD) et à l’accès conditionnel pour une authentification unique, y compris l’authentification multifacteur (MFA) via Azure AD. La plate-forme VPN prend également en charge l’authentification classique jointe au domaine. Il est pris en charge par Microsoft Intune et d’autres fournisseurs de gestion des appareils mobiles (MDM). Le profil VPN flexible prend en charge à la fois les protocoles intégrés et les protocoles personnalisés, peut configurer plusieurs méthodes d’authentification, peut être démarré automatiquement selon les besoins ou manuellement par l’utilisateur final, et prend en charge le VPN à tunnel partagé et le VPN exclusif avec des exceptions pour les sites externes de confiance .

Avec les applications VPN Universal Windows Platform (UWP), les utilisateurs finaux ne restent jamais bloqués sur une ancienne version de leur client VPN. Les applications VPN du magasin seront automatiquement mises à jour si nécessaire. Naturellement, les mises à jour sont sous le contrôle de vos administrateurs informatiques.

La plate-forme Windows VPN a été optimisée et renforcée pour les fournisseurs de VPN basés sur le cloud comme Azure VPN. Des fonctionnalités telles que l’authentification AAD, l’intégration de l’interface utilisateur Windows, les sélecteurs de trafic IKE de plomberie et la prise en charge du serveur sont toutes intégrées à la plate-forme VPN Windows. Les l’intégration dans la plate-forme Windows VPN permet une expérience d’administration informatique plus simple ; L’authentification des utilisateurs est plus cohérente et les utilisateurs peuvent facilement trouver et contrôler leur VPN.

Services de fichiers SMB

SMB et les services de fichiers sont la charge de travail Windows la plus courante dans l’écosystème du secteur commercial et public. Les utilisateurs et les applications s’appuient sur SMB pour accéder aux fichiers qui gèrent les organisations, grandes et petites. Dans Windows 11, le protocole SMB comporte des mises à jour de sécurité importantes pour faire face aux menaces actuelles, notamment le cryptage AES-256 bits, la signature SMB accélérée, le cryptage réseau RDMA (Remote Directory Memory Access) et un tout nouveau scénario, SMB over QUIC pour les réseaux non fiables.

Le chiffrement SMB fournit un chiffrement de bout en bout des données SMB et protège les données contre les occurrences d’écoute sur les réseaux internes. Windows 11 introduit AES-256-GCM et Suites cryptographiques AES-256-CCM pour le cryptage SMB 3.1.1. Windows négocie automatiquement cette méthode de chiffrement plus avancée lors de la connexion à un autre ordinateur qui en a besoin et elle peut également être imposée aux clients.

Windows 11 Entreprise, Éducation et Pro Workstation SMB Direct prend désormais en charge le cryptage. Pour les charges de travail exigeantes telles que le rendu vidéo, la science des données ou les fichiers extrêmement volumineux, vous pouvez désormais opérer avec la même sécurité que le TCP traditionnel et les performances du RDMA. Auparavant, l’activation du cryptage SMB désactivait le placement direct des données, rendant RDMA aussi lent que TCP. Désormais, les données sont cryptées avant leur placement, ce qui entraîne une dégradation des performances relativement mineure tout en ajoutant la confidentialité des paquets protégés AES-128 et AES-256.

Windows 11 introduit AES-128-GMAC pour la signature SMB. Windows négociera automatiquement cette méthode de chiffrement plus performante lors de la connexion à un autre ordinateur qui le supporte. La signature empêche les attaques courantes telles que le relais, l’usurpation d’identité et est requise par défaut lorsque les clients communiquent avec les contrôleurs de domaine Active Directory.

Enfin, Windows 11 introduit SMB over QUIC (Preview), une alternative au transport réseau TCP, offrant une connectivité sécurisée et fiable aux serveurs de fichiers Edge sur des réseaux non fiables comme Internet ainsi que des communications hautement sécurisées sur les réseaux internes. QUIC est un protocole standardisé par l’IETF avec de nombreux avantages par rapport à TCP, mais surtout, il nécessite toujours TLS 1.3 et un cryptage. SMB over QUIC propose un «VPN SMB» pour les télétravailleurs, les utilisateurs d’appareils mobiles et les organisations de haute sécurité. Tout le trafic SMB, y compris l’authentification et l’autorisation dans le tunnel, n’est jamais exposé au réseau sous-jacent. SMB se comporte normalement dans le tunnel QUIC, ce qui signifie que l’expérience utilisateur ne change pas. SMB sur QUIC sera une fonctionnalité qui changera la donne pour Windows 11 accédant aux serveurs de fichiers Windows et éventuellement à Azure Files et à des tiers.

Protection contre les virus et les menaces

Le paysage actuel des cybermenaces est plus complexe que jamais. Ce nouveau monde nécessite une nouvelle approche de la prévention, de la détection et de la réponse aux menaces. Microsoft Defender Antivirus, ainsi que de nombreuses autres fonctionnalités intégrées à Windows 11, sont en première ligne pour protéger les clients contre les menaces actuelles et émergentes.

Antivirus Microsoft Defender

Microsoft Defender Antivirus est une solution de protection de nouvelle génération incluse dans toutes les versions de Windows 10 et Windows 11. À partir du moment où vous démarrez Windows, Microsoft Defender Antivirus surveille en permanence les logiciels malveillants, les virus et les menaces de sécurité. En plus de cette protection en temps réel, les mises à jour sont téléchargées automatiquement pour assurer la sécurité de votre appareil et le protéger des menaces. Si une autre application antivirus est installée et activée, Microsoft Defender Antivirus se désactive automatiquement. Si vous désinstallez l’autre application, Microsoft Defender Antivirus se réactivera.

Microsoft Defender Antivirus inclut une protection antivirus en temps réel, basée sur le comportement et heuristique. Cette combinaison d’analyse de contenu permanente, de surveillance du comportement des fichiers et des processus et d’autres heuristiques prévient efficacement les menaces de sécurité. Microsoft Defender Antivirus recherche en permanence les logiciels malveillants et les menaces et détecte et bloque également les applications potentiellement indésirables (PUA) qui sont réputées avoir un impact négatif sur votre appareil mais ne sont pas considérées comme des logiciels malveillants. La prévention permanente de l’antivirus Microsoft Defender sur l’appareil est intégrée à la protection fournie par le cloud, ce qui permet de garantir une détection et un blocage quasi instantanés des menaces nouvelles et émergentes. 9

Réduction de la surface d’attaque

Disponibles à la fois dans Windows et Windows Server, les règles de réduction de la surface d’attaque aident à empêcher les comportements logiciels qui sont souvent abusés pour compromettre votre appareil ou votre réseau. En réduisant le nombre de surfaces d’attaque, vous pouvez réduire la vulnérabilité globale de votre organisation. Les administrateurs peuvent configurer des règles spécifiques de réduction de la surface d’attaque pour aider à bloquer certains comportements, tels que :

- Lancer des fichiers exécutables et des scripts qui tentent de télécharger ou d’exécuter des fichiers

- Exécution de scripts obscurcis ou suspects

- Effectuer des comportements que les applications ne déclenchent généralement pas pendant le travail quotidien normal

Par exemple, un attaquant peut essayer d’exécuter un script non signé à partir d’un lecteur USB ou faire en sorte qu’une macro dans un document Office appelle directement l’API Win32. Les règles de réduction de la surface d’attaque peuvent restreindre ces types de comportements à risque et améliorer la posture défensive de l’appareil.

Pour une protection complète, suivez les étapes pour activer l’isolation matérielle pour Microsoft Edge et réduire la surface d’attaque entre les applications, les dossiers, les appareils, les réseaux et les pare-feu.

En savoir plus sur la réduction de la surface d’attaque.

Protection contre les falsifications

Les attaques telles que les ransomwares tentent de désactiver les fonctionnalités de sécurité, telles que la protection antivirus, sur les appareils ciblés. Les mauvais acteurs aiment désactiver les fonctionnalités de sécurité pour accéder plus facilement aux données des utilisateurs, installer des logiciels malveillants ou exploiter les données, l’identité et les appareils des utilisateurs sans craindre d’être bloqués. La protection contre les falsifications permet d’éviter ce genre d’activités.

Avec la protection contre les falsifications, les logiciels malveillants sont empêchés d’effectuer des actions telles que :

- Désactivation de la protection contre les virus et les menaces

- Désactivation de la protection en temps réel

- Désactiver la surveillance du comportement

- Désactivation de l’antivirus (tel que IOfficeAntivirus (IOAV))

- Désactivation de la protection fournie par le cloud

- Suppression des mises à jour des informations de sécurité

En savoir plus sur la protection contre les falsifications.

Protection du réseau

La protection du réseau dans Windows aide à empêcher les utilisateurs d’accéder à des adresses IP et à des domaines dangereux susceptibles d’héberger des escroqueries par hameçonnage, des exploits et d’autres contenus malveillants sur Internet. La protection du réseau fait partie de la réduction de la surface d’attaque et contribue à fournir une couche de protection supplémentaire à un utilisateur. À l’aide de services basés sur la réputation, la protection du réseau bloque l’accès aux domaines et adresses IP potentiellement dangereux et à faible réputation. Dans les environnements d’entreprise, la protection du réseau fonctionne mieux avec Microsoft Defender for Endpoint, qui fournit des rapports détaillés sur les événements de protection dans le cadre de scénarios d’enquête plus vastes.

En savoir plus sur comment protéger votre réseau.

Accès contrôlé aux dossiers

Vous pouvez protéger vos informations précieuses dans des dossiers spécifiques en gérant l’accès des applications à des dossiers spécifiques. Seules les applications de confiance peuvent accéder aux dossiers protégés, qui sont spécifiés lors de la configuration de l’accès contrôlé aux dossiers. En règle générale, les dossiers couramment utilisés, tels que ceux utilisés pour les documents, les images, les téléchargements, sont inclus dans la liste des dossiers contrôlés.

L’accès contrôlé aux dossiers fonctionne avec une liste d’applications de confiance. Les applications incluses dans la liste des logiciels de confiance fonctionnent comme prévu. Les applications qui ne sont pas incluses dans la liste de confiance ne peuvent pas modifier les fichiers dans les dossiers protégés.

L’accès contrôlé aux dossiers aide à protéger les données précieuses de l’utilisateur contre les applications malveillantes et les menaces, telles que les ransomwares. En savoir plus sur l’accès contrôlé aux dossiers.

Protection contre les exploitations

La protection contre les exploits applique automatiquement plusieurs techniques d’atténuation des exploits aux processus et applications du système d’exploitation. La protection contre les exploits fonctionne mieux avec Microsoft Defender for Endpoint, qui fournit aux organisations des rapports détaillés sur les événements et les blocages de protection contre les exploits dans le cadre de scénarios d’enquête d’alerte typiques. Vous pouvez activer la protection contre les exploits sur un appareil individuel, puis utiliser la stratégie de groupe pour distribuer le fichier XML sur plusieurs appareils simultanément.

Lorsqu’une atténuation est rencontrée sur l’appareil, une notification s’affiche à partir du Centre d’action. Vous pouvez personnaliser la notification avec les détails de votre entreprise et vos coordonnées. Vous pouvez également activer les règles individuellement pour personnaliser les techniques qui sont surveillées.

Vous pouvez utiliser le mode audit pour évaluer l’impact de la protection contre les exploits sur votre organisation si elle était activée.

Windows 11 fournit des options de configuration pour la protection contre les exploits. Vous pouvez empêcher les utilisateurs de modifier ces options spécifiques avec la stratégie de groupe.

En savoir plus sur la protéger les appareils contre les exploits.

Microsoft Defender SmartScreen

Microsoft Defender SmartScreen protège contre le phishing, les sites Web et applications malveillants et le téléchargement de fichiers potentiellement malveillants.

SmartScreen détermine si un site est potentiellement malveillant en :

- Analyser les pages Web visitées à la recherche d’indications de comportement suspect. S’il détermine qu’une page est suspecte, il affichera une page d’avertissement pour avertir de la prudence.

- Vérification des sites visités par rapport à une liste dynamique de sites d’hameçonnage et de sites de logiciels malveillants signalés. S’il trouve une correspondance, Microsoft Defender SmartScreen affiche un avertissement pour informer l’utilisateur que le site peut être malveillant.

SmartScreen détermine également si une application téléchargée ou un programme d’installation d’application est potentiellement malveillant :

- Vérification des fichiers téléchargés par rapport à une liste de sites de logiciels malveillants et de programmes connus pour être dangereux. S’il trouve une correspondance, SmartScreen avertit l’utilisateur que le site peut être malveillant.

- Vérification des fichiers téléchargés par rapport à une liste de fichiers bien connus et téléchargés par de nombreux utilisateurs Windows. Si le fichier ne figure pas sur cette liste, il affiche un avertissement invitant à la prudence.

La section de contrôle de l’application et du navigateur contient des informations et des paramètres pour Windows Defender SmartScreen. Les administrateurs informatiques et les professionnels de l’informatique peuvent obtenir des conseils de configuration dans le Bibliothèque de documentation Windows Defender SmartScreen.

Microsoft Defender pour Endpoint

Les clients Windows E5 bénéficient de Microsoft Defender for Endpoint, une capacité de détection et de réponse aux points de terminaison d’entreprise qui aide les équipes de sécurité d’entreprise à détecter, enquêter et répondre aux menaces avancées. Les organisations disposant d’une équipe dédiée aux opérations de sécurité peuvent utiliser les données d’événements riches et les informations sur les attaques fournies par Defender for Endpoint pour enquêter sur les incidents. Defender for Endpoint rassemble les éléments suivants pour fournir une image plus complète des incidents de sécurité :

- Capteurs comportementaux de point de terminaison : intégrés à Windows, ces capteurs collectent et traitent les signaux comportementaux du système d’exploitation et envoient ces données de capteur à votre instance cloud privée et isolée de Microsoft Defender for Endpoint.

- Analyse de la sécurité du cloud : en tirant parti des données volumineuses, de l’apprentissage des appareils et de l’optique Microsoft unique dans l’écosystème Windows, les produits cloud d’entreprise tels que Microsoft 365 et les ressources en ligne, les signaux comportementaux sont traduits en informations, détections et réponses recommandées aux menaces.

- Renseignements sur les menaces : les renseignements sur les menaces de Microsoft sont informés chaque jour par des milliards de signaux de sécurité. Combiné à notre équipe mondiale d’experts en sécurité, à une intelligence artificielle et à un apprentissage automatique de pointe, nous pouvons détecter les menaces que d’autres ignorent. Nos renseignements sur les menaces contribuent à fournir une protection inégalée à nos clients.

Defender for Endpoint fait également partie de Microsoft 365 Defender, une suite de défense d’entreprise unifiée avant et après la violation qui coordonne nativement la détection, la prévention, l’investigation et la réponse entre les points de terminaison, les identités, les e-mails et les applications pour fournir une protection intégrée contre les attaques sophistiquées.

En savoir plus sur Microsoft Defender pour Endpoint et Microsoft 365 Defender.

© 2021 Microsoft Corporation. Tous droits réservés.

User Review

( votes)References

- Microsoft Security Signals, septembre 2021.

- Nécessite un matériel compatible avec des capteurs biométriques.

- Windows 10 Pro et versions ultérieures prennent en charge la protection Application Guard pour Microsoft Edge. Microsoft Defender Application Guard pour Office nécessite Windows 10 Entreprise et Microsoft 365 E5 ou Microsoft 365 E5 Security

- Obtenez l’application Microsoft Authenticator gratuite pour Android ou iOS https://www.microsoft.com/en-us/security/mobile-authenticator-app

- Windows Hello prend en charge l’authentification à plusieurs facteurs, notamment la reconnaissance faciale, les empreintes digitales et le code PIN. Nécessite du matériel spécialisé tel qu’un lecteur d’empreintes digitales, un capteur informatique éclairé ou d’autres capteurs biométriques et appareils compatibles.

- Abonnement vendu séparément.

- En savoir plus : Découvrez le processeur Microsoft Pluton – La puce de sécurité conçue pour l’avenir des PC Windows

- Mesure dynamique de la racine de confiance et isolation SMM

- En savoir plus sur la protection nouvelle génération avec Microsoft Defender Antivirus.

![]() Anglais

Anglais ![]() Allemand

Allemand ![]() Japonais

Japonais ![]() Espagnol

Espagnol ![]() Portugais - du Brésil

Portugais - du Brésil ![]() Turc

Turc ![]() Chinois traditionnel

Chinois traditionnel ![]() Coréen

Coréen