Les virus modernes basés sur le réseau agissent en équipe – le virus cheval de Troie, le ransomware et Mimikatz. Le ransomware joue un rôle de gagne-pain, et la raison de ce rôle est facile à comprendre. Il est impossible de faire des affaires lorsque toutes les données sur les ordinateurs de votre entreprise, y compris les rapports, les factures, les bons de livraison, et de nombreux documents essentiels, sont chiffrés. Mais il était difficile d’infecter simultanément tous les ordinateurs du réseau car la plupart utilisaient des mots de passe. Pour éliminer un tel obstacle, les développeurs de ransomware ont décidé d’utiliser des outils de piratage pour collecter les mots de passe. Mimikatz est l’un des outils de piratage les plus populaires que les créateurs de logiciels malveillants utilisent pour éliminer le bouclier de sécurité. Dans cet article, vous verrez l’explication des vulnérabilités de Windows, ainsi que l’utilisation de Mimikatz en conjonction avec les virus chevaux de Troie et les ransomwares.

A propos du système de gestion des mots de passe de Windows

Vous pouvez entendre l’opinion selon laquelle Windows ne conserve pas le mot de passe sous sa forme brute (c’est-à-dire sans aucun cryptage, comme du texte en clair). Une telle illusion est répandue de manière uniforme parmi les administrateurs système et les utilisateurs expérimentés de Windows. Et d’un côté, ils ont raison – vous ne verrez probablement jamais le mot de passe “brut” dans les journaux, ni dans aucun fichier. Mais le système d’authentification HTTP Digest, utilisé dans Windows 10, exige non seulement le hachage du mot de passe, comme l’authentification HTTP Digest d’origine, mais aussi le mot de passe exact.

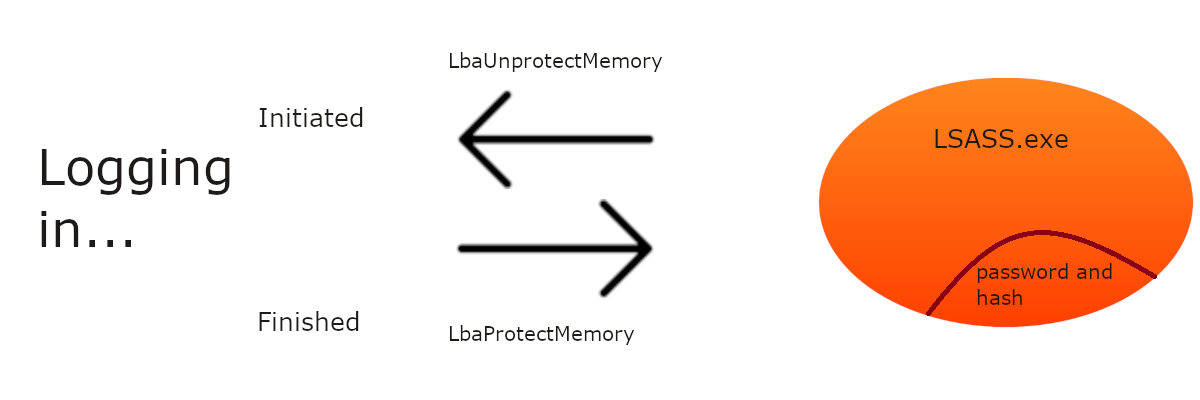

Le mot de passe et son hachage sont conservés cryptés dans la mémoire du processus LSASS.exe, qui se lance en même temps que le système et appartient aux processus de bas niveau responsables de l’exécution des fonctions système de base. Au moment où vous vous connectez à votre compte Windows, le hachage et le mot de passe sont extraits de la mémoire de LSASS.exe, puis déchiffrés et comparés au mot de passe que vous avez saisi. Lorsque le hachage et le mot de passe correspondent, le système vous autorise à vous connecter. Une fois l’authentification terminée, les informations d’identification mentionnées sont à nouveau cryptées et restent dans la mémoire du processus LSASS jusqu’à ce qu’elles soient à nouveau nécessaires.

Quel est le problème ?

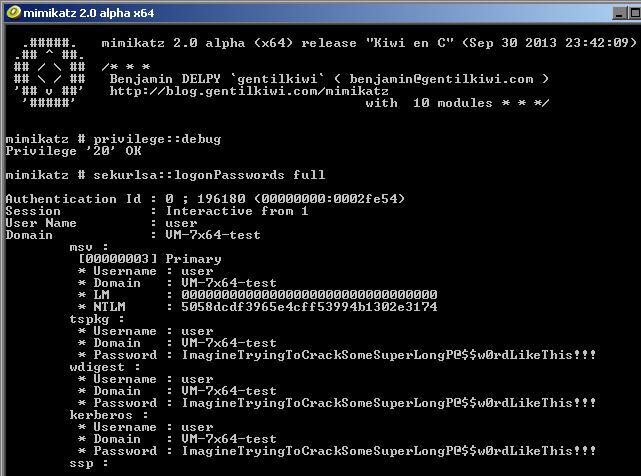

Le processus d’extraction et de déchiffrement, tout comme le chiffrement après le processus d’authentification, sont réalisés à l’aide des fonctions Win32 LsaUnprotectMemory et LsaProtectMemory[efn_note]Détails techniques des fonctions du processus LSASS.exe.[/efn_note]. Et étant donné que ces fonctions sont utilisées de manière égale avec d’autres fonctions dans le système d’exploitation, elles peuvent être utilisées par d’autres programmes, par exemple, des outils de piratage. En utilisant l’algorithme spécifique que Mimikatz utilise, ces outils peuvent appeler LsaUnprotectMemory, obtenir le mot de passe “brut” ainsi que son hachage dans la console.

Schéma d’authentification Windows

Le problème de l’utilisation de tels outils réside dans les mécanismes d’interaction entre le processeur et le système d’exploitation. Après l’initialisation de l’enregistrement d’amorçage de Windows, votre processeur crée des niveaux de mémoire virtuelle, appelés “rings”, qui sont isolés les uns des autres. Les instructions définies sur le processeur se trouvent dans le Ring 0, les pilotes des périphériques liés à la carte mère se trouvent dans le Ring 1, et les processus de base du système d’exploitation ainsi que les pilotes des périphériques sont placés dans le Ring 2. L’ensemble du système d’exploitation (la partie avec laquelle l’utilisateur interagit) est placé dans le Ring 3. [efn_note]Plus d’informations sur l’isolation de la mémoire sur Wikipedia[/efn_note]. Les programmes qui fonctionnent sur des rings séparés ne peuvent pas interagir. Par conséquent, les outils de piratage doivent être quelque chose de plus important que de simples programmes pour fonctionner avec succès. Ils doivent être exécutés sur le même ring que les pilotes des périphériques et les processus système. Et Mimikatz est conçu pour répondre à ces critères.

Si le virus est implanté si profondément dans le système, il peut prendre le contrôle de tout l’ordinateur. Heureusement, Mimikatz est créé pour récupérer les mots de passe du système, donc il ne peut pas endommager votre système Windows. Mais supposons que les cybercriminels qui ont développé et distribué le virus cheval de Troie décident d’utiliser Mimikatz pour pirater les mots de passe. Qu’est-ce qui les empêche d’utiliser un autre outil de bas niveau pour perturber le bon fonctionnement de votre système?

À propos de l’action conjointe de Mimikatz et des ransomwares

Infecter le réseau d’entreprise n’est pas facile. Pour le faire, le virus initial (généralement un cheval de Troie) qui injectera plus tard le ransomware doit avoir accès à tous les ordinateurs de ce réseau. Et Mimikatz est appelé à accorder cet accès aux distributeurs de logiciels malveillants.

Pour réussir à pirater tous les ordinateurs du réseau, Mimikatz doit être injecté sur l’ordinateur qui a le compte utilisateur administrateur. Cela peut être l’ordinateur de l’administrateur système, ainsi que l’ordinateur du secrétaire ou d’un des employés – peu importe. Le critère principal est d’avoir un compte utilisateur administrateur. Avec un tel compte, Mimikatz peut pénétrer les mots de passe de tous les ordinateurs connectés au réseau attaqué. Une fois les mots de passe piratés, le cheval de Troie, qui avait auparavant injecté l’outil de piratage, injecte le ransomware dans tous les ordinateurs de ce réseau, puis lance le processus de chiffrement avec une porte dérobée qui a été injectée conjointement avec l’utilitaire de piratage.

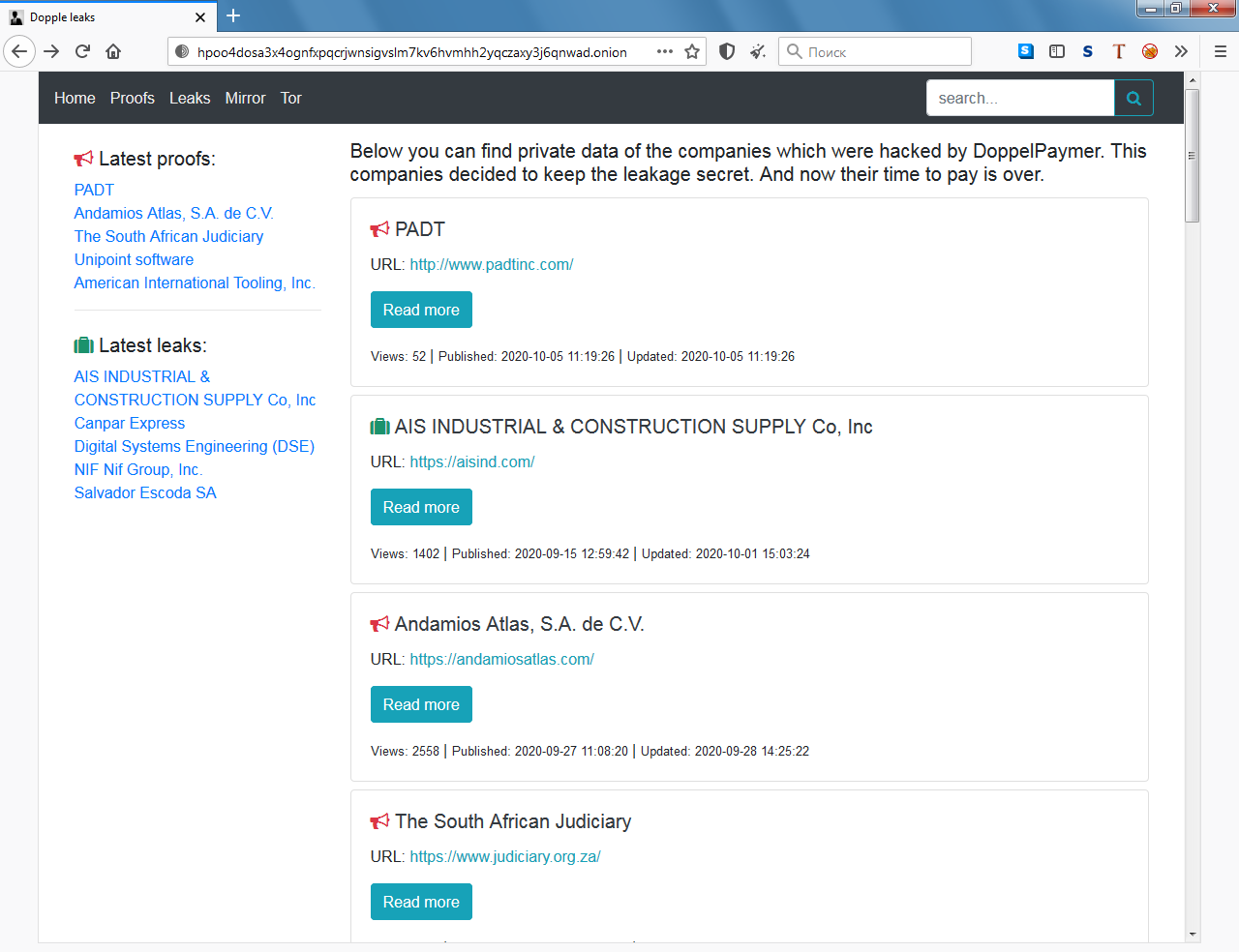

Toutes les attaques mondiales modernes ont été menées de cette manière. L’attaque mondiale de WannaCry et de ses dérivés a été réalisée précisément en raison de la collaboration de Mimikatz et du ransomware mentionné. Ces attaques semblaient suffisamment massives pour inciter toutes les grandes organisations à apporter les corrections nécessaires à la sécurité de leur réseau. Cependant, de nos jours, en 2020, les hôpitaux américains sont victimes d’attaques de ransomware exécutées de la même manière. La plus grande part des attaques touchant les entreprises est attribuée au ransomware DOPPELPAYMER, qui collabore avec Mimikatz et un virus cheval de Troie pour infecter tout le réseau et demander une énorme rançon qui dépend de la taille de l’entreprise. En plus du chiffrement des fichiers, les développeurs de DOPPLEPAYMER volent également les données de l’entreprise qu’ils ont attaquée.

Le site web hébergé par les développeurs de DOPPELPAYMER pour publier les informations d’identification et les données volées.

Comment éviter les attaques de ransomware sur votre réseau ?

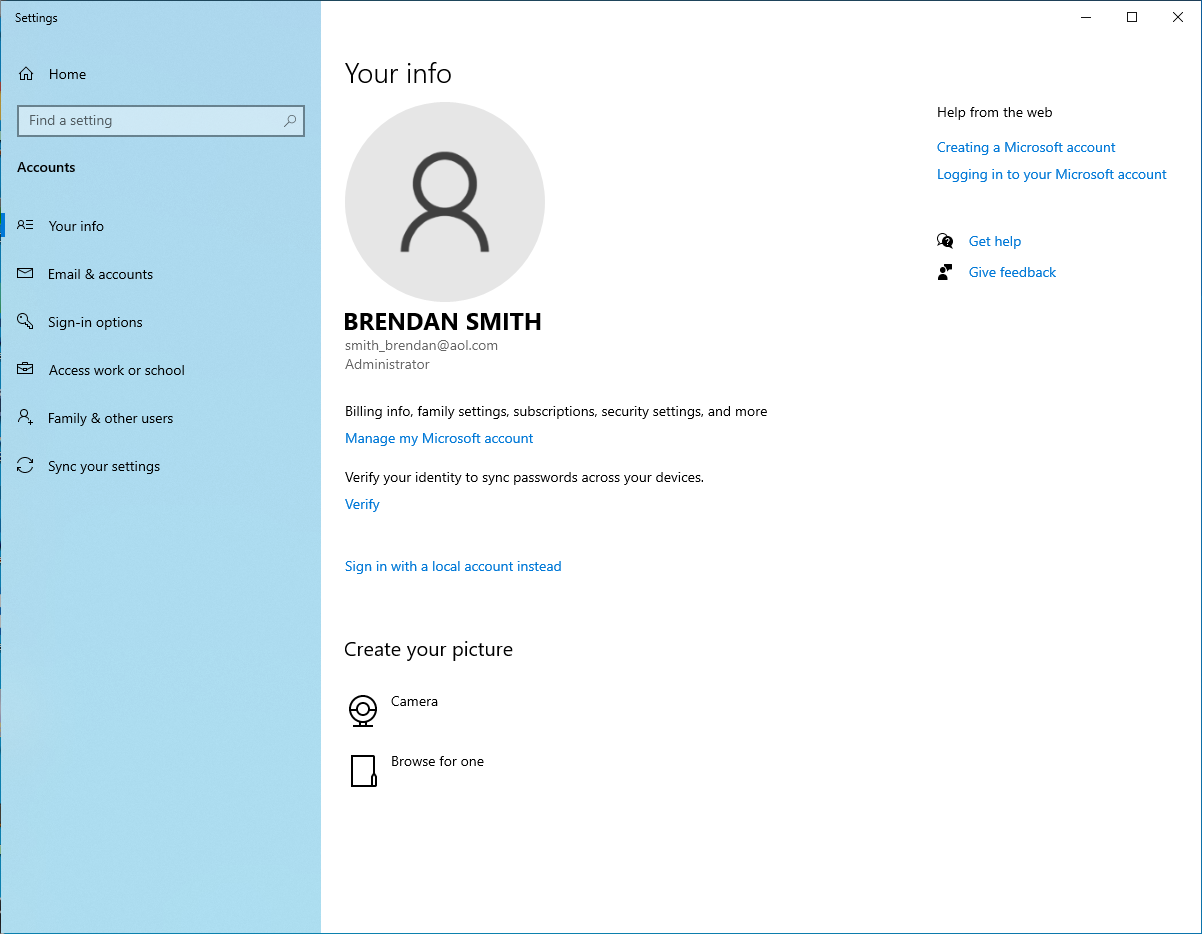

La majorité du “travail sale” est effectuée par Mimikatz. Ainsi, pour réduire les chances d’une attaque réussie de ransomware, vous devez empêcher l’activité réussie de Mimikatz. Il existe une seule façon d’empêcher le piratage de mot de passe – le supprimer de la mémoire du processus LSASS.exe décrit. Microsoft propose une solution parfaite pour ce cas – utiliser un compte Microsoft comme méthode d’authentification dans le système.

Se connecter avec le compte Microsoft désactive la conservation du mot de passe dans la mémoire LSASS – il sera conservé sur le serveur Microsoft. Le hachage sera toujours disponible, mais obtenir le mot de passe “en clair” à partir du hachage est difficile. Ainsi, en utilisant une seule étape simple, qui ne prend pas de temps et ne crée aucun problème, vous pouvez protéger au moins votre système contre un tel assistant de ransomware.

Comme déjà mentionné, toutes les attaques de ransomware sont provoquées par des virus de type cheval de Troie. L’injection de trojan peut être prévenue en suivant les étapes qui ont été décrites dans un grand nombre d’articles sur notre site web :

- Ne cliquez pas sur les liens douteux dans les e-mails. Cela peut entraîner le téléchargement de trojans, d’adwares ou de sites de phishing où les identifiants de votre compte Facebook/Twitter/LinkedIn pourraient être volés.

- Ne pas ouvrir les pièces jointes aux e-mails envoyés depuis des adresses e-mail douteuses. Même s’il semble s’agir d’un message du service de livraison, il vaut mieux prendre cinq minutes pour se rappeler si vous avez des livraisons en attente. Le meilleur scénario est de vérifier les e-mails réels sur le site web de la compagnie de livraison et de comparer les adresses que vous avez trouvées avec celles présentes dans l’e-mail.

- Évitez d’utiliser des logiciels piratés ou des utilitaires de cracking. Les utilisateurs qui ont cracké le logiciel peuvent ajouter un virus trojan au package d’installation pour gagner de l’argent, tout comme les développeurs d’outils de cracking.

Ces règles simples vous aideront à éviter la plupart des attaques de ransomware.

User Review

( votes)

![]() Anglais

Anglais ![]() Allemand

Allemand ![]() Japonais

Japonais ![]() Espagnol

Espagnol ![]() Portugais - du Brésil

Portugais - du Brésil ![]() Turc

Turc ![]() Chinois traditionnel

Chinois traditionnel ![]() Coréen

Coréen ![]() Indonésien

Indonésien ![]() Hindi

Hindi ![]() Italien

Italien