La majorité des filtres de sécurité des e-mails sont extrêmement utiles pour s’assurer que les e-mails indésirables ne se glissent jamais dans la boîte de réception. Néanmoins, ils sont bien moins efficaces en ce qui concerne le blocage des attaques de phishing, ce qui est considéré comme un problème plus complexe à résoudre. Les méthodes actuelles de phishing sont assez astucieuses, elles parviennent à contourner les filtres de sécurité des e-mails et visent vos clients et votre personnel.

Un e-mail de phishing bien conçu ressemble souvent presque trait pour trait à un véritable e-mail provenant d’une entreprise bien connue. Souvent, les gens cliquent sur des liens de phishing, pensant qu’ils sont liés à des géants bien connus, comme Microsoft et PayPal, croyant qu’ils se connectent à un compte légitime. Dans certaines attaques de phishing, les victimes transfèrent involontairement leurs identifiants à des fraudeurs en ligne. Il arrive également plus fréquemment que les victimes cliquent sur un lien de phishing ou une pièce jointe qui conduit à l’injection de logiciels malveillants ou de rançongiciels sur leurs appareils.

Les méthodes de phishing mentionnées ci-dessous sont des approches d’obfuscation extrêmement sophistiquées que les fraudeurs en ligne utilisent dans le but de contourner la sécurité Office 365. Il est fort probable qu’elles soient extrêmement difficiles à détecter par les clients et puissent ainsi contourner la Protection en ligne Exchange (EOP) et les passerelles de courrier électronique sécurisé (SEG) sans complications majeures.

Utilisation de liens authentiques

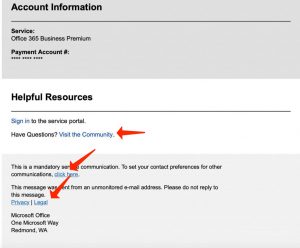

La majorité des filtres d’e-mails analysent régulièrement les URL nuisibles connues. Pour éviter d’être identifiés, les fraudeurs insèrent des liens authentiques dans leurs e-mails de phishing. Beaucoup de filtres d’e-mails analyseront une gamme de liens fiables et en concluront que l’e-mail est sûr. Dans les derniers e-mails de phishing Microsoft Office 3651 révélés par HowToFix.Guide, le fraudeur a copié une adresse e-mail répondre à fiable et de véritables liens vers les pages communautaires, légales et de confidentialité de Microsoft. Ils ont également ajouté un lien vers la page des préférences de contact de Microsoft, où les clients peuvent mettre à jour leurs paramètres de communication choisis pour des programmes tels que SharePoint et OneDrive.

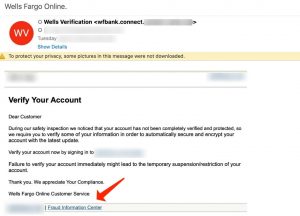

Dans le cas ci-dessous d’un e-mail de phishing de Wells Fargo identifié par Vade Secure, le fraudeur a même ajouté un lien vers le centre de données de fraude de la banque.

Mélange de codes authentiques et malveillants

Un e-mail de phishing connu ou une infection par un logiciel malveillant a une signature qui peut être identifiée par EOP. Une méthode pour brouiller la signature consiste à mélanger du code authentique et malveillant. Les pages de phishing sophistiquées de Microsoft, par exemple, contiennent des CSS et JavaScript provenant de vraies pages Microsoft, comme la page de connexion Office 365. D’autres méthodes peuvent impliquer le codage de caractères au hasard, la fourniture de texte invisible, l’insertion d’espaces blancs et la spécification de paramètres aléatoires pour les attributs HTML. L’objectif du mélange de code authentique et malveillant est de s’assurer que chaque e-mail est considéré comme unique par le filtre.

Utilisation de redirections et de raccourcisseurs de liens

Le timing est crucial en ce qui concerne phishing. Pour tromper les victimes potentielles en leur faisant croire que rien n’est inhabituel, les fraudeurs ont tendance à les rediriger vers une page web fiable après l’attaque de phishing. Par exemple, une fois qu’une victime fournit les détails de connexion Office 365 sur une page web dangereuse, elle est redirigée vers Office 365.com ou une autre ressource appartenant à Microsoft.

Un autre exemple d’abus de redirection, le “time-bombing”, est une approche de phishing qui consiste à élaborer une redirection d’URL à partir d’une ressource légitime vers une page de phishing. Le “time-bombing” est extrêmement efficace car l’e-mail contient un lien Microsoft fiable au moment de la livraison, lorsqu’il est d’abord scanné par un filtre d’e-mails ; la redirection vers le site de phishing est formée après que l’e-mail ait réussi à atteindre l’appareil de la victime.

Dans une autre méthode utilisée pour brouiller un lien de phishing bien connu, les fraudeurs font appel à des raccourcisseurs d’URL, tels que TinyURL et Bitly. Ces utilitaires gratuits transforment les URL longues en liens raccourcis – des alias qui n’ont aucune similitude avec l’URL initiale. La majorité des filtres d’e-mails qui examinent une signature ne la reconnaîtraient pas dans une URL de phishing raccourcie.

Obfuscation des logos d’entreprise

Tout comme d’autres composants de pages de phishing bien connues, les logos peuvent avoir certaines attributs HTML qui peuvent être identifiés par un filtre d’e-mails à la recherche de signatures. Pour éviter la détection, les fraudeurs modifient les logos d’entreprise pour s’assurer qu’ils sont invisibles à l’œil humain mais uniques pour un filtre. Par exemple, en modifiant un paramètre HTML, tel que la couleur ou la forme, par un seul caractère, la signature sera presque identique à une page de phishing connue, donc absolument unique. Cette modification insignifiante suffit à tromper un filtre d’e-mails qui inspecte les données malveillantes mais ne parvient pas à analyser l’affichage d’une image comme le ferait un humain.

Tromper le filtre avec peu de contenu ou du bruit excessif

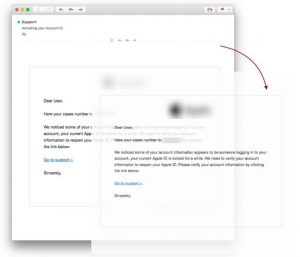

Certains fraudeurs en ligne évitent la détection en ajoutant peu voire pas de contenu à leurs e-mails de phishing. Un type de cette attaque que nous révélons assez souvent est l’utilisation d’une image au lieu de texte, même si cela n’est souvent pas clair pour le destinataire. C’est une approche courante utilisée dans les e-mails de sextorsion2, avec sa campagne massive révélée en 2018. Sans contenu à analyser, le filtre pourrait être trompé en croyant que l’e-mail ne présente aucun risque. Dans le cas ci-dessous, le texte que vous voyez est en réalité une image.

La méthode inverse consiste à charger un e-mail avec un contenu excessif ou un “bruit”. Cette approche réussit souvent en raison du caractère aléatoire du code.

Que pouvez-vous faire pour défendre vos clients ?

La sophistication croissante des campagnes de phishing nécessite des réactions plus sophistiquées. Les filtres d’e-mails classiques ne sont plus suffisamment efficaces. Les clients utilisant Office 365 doivent ajouter une sécurité supplémentaire avec EOP3.

User Review

( votes)References

- Protection anti-phishing dans Microsoft 365 : https://docs.microsoft.com/fr-fr/microsoft-365/security/office-365-security/anti-phishing-protection?view=o365-worldwide

- Sextorsion : https://fr.wikipedia.org/wiki/Sextorsion

- Protection anti-phishing dans EOP : https://docs.microsoft.com/fr-fr/microsoft-365/security/office-365-security/anti-phishing-protection?view=o365-worldwide#anti-phishing-protection-in-eop

![]() Anglais

Anglais ![]() Allemand

Allemand ![]() Japonais

Japonais ![]() Espagnol

Espagnol ![]() Portugais - du Brésil

Portugais - du Brésil ![]() Turc

Turc ![]() Chinois traditionnel

Chinois traditionnel ![]() Coréen

Coréen ![]() Indonésien

Indonésien ![]() Hindi

Hindi ![]() Italien

Italien