RedLine Stealer est un programme malveillant qui vise à récupérer diverses informations personnelles du système infecté. Il peut être propagé en tant que logiciel malveillant autonome, ainsi qu’avec d’autres applications malveillantes. Ce logiciel malveillant est un exemple de voleur de données bancaires. Cependant, il peut également fouiller dans différents navigateurs pour prendre diverses autres catégories d’informations.

Qu’est-ce qu’un logiciel malveillant de type “stealer” ?

Le voleur est un type de malware qui vise à récupérer certains types de données de la machine infectée. Cette classe de malware est parfois confondue avec les logiciels espions, cependant, ce dernier prend tout ce qu’il peut prendre du système. Pendant ce temps, certains voleurs peuvent même chercher des fichiers spécifiques ou des fichiers d’un certain format. Cela les rend plus efficaces, cependant, ils nécessitent plus de compétences et de contrôle pour réussir.

Les voleurs essaient d’être aussi furtifs que possible, car leur efficacité dépend fortement du temps qu’ils passent dans le système sans être détectés. Bien sûr, certains échantillons effectuent leurs opérations de base puis s’autodétruisent. Mais il y en a aussi qui continuent à fonctionner sauf s’ils sont détectés ou s’il y a une commande d’auto-destruction du serveur C&C.

Fonctionnalité RedLine Stealer

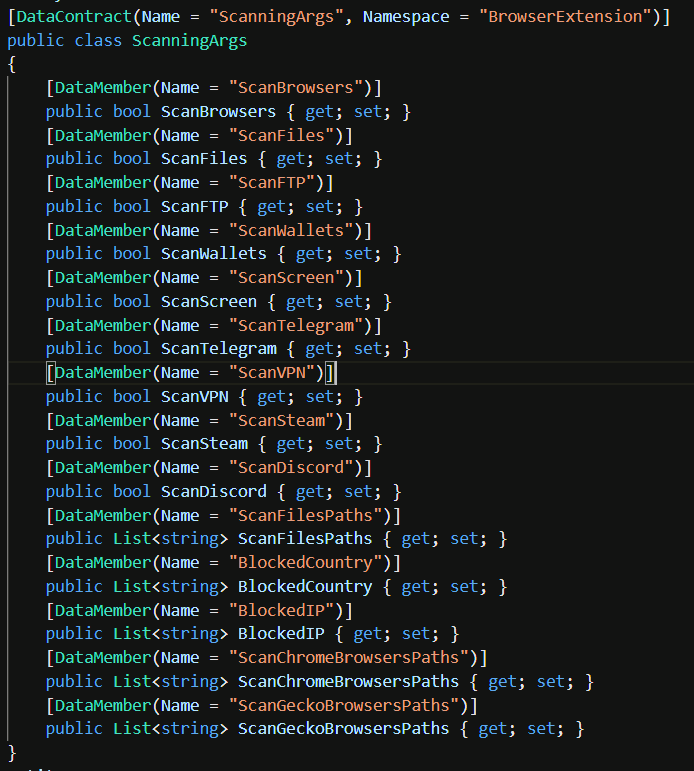

RedLine Stealer agit généralement comme un voleur de données bancaires, car sa cible principale est les informations d’identification bancaires sauvegardées dans les navigateurs web. Pour répondre à ce besoin, RedLine est capable de creuser profondément dans n’importe quel navigateur – à la fois basé sur Chromium, Gecko et autres. Mais en plus des données bancaires, il récupère également les cookies et les mots de passe stockés dans le navigateur. Cependant, peu de navigateurs populaires conservent ces derniers sous forme de texte brut, il s’agit donc plutôt d’attaquer les utilisateurs d’applications alternatives.

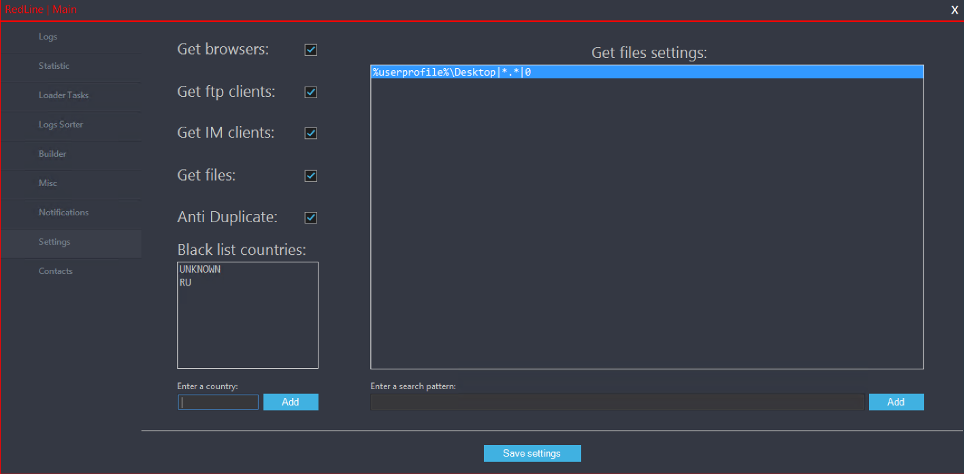

Panneau administratif de RedLine Stealer

Cependant, les navigateurs web ne sont pas la seule source d’information pour ce voleur. En plus d’eux, le malware RedLine scanne l’appareil pour diverses applications, telles que Telegram, Discord et Steam. Il vise également à récupérer les informations d’identification pour les connexions FTP/SCP et VPN. Son code, récupéré par rétro-ingénierie, montre également sa capacité à scanner les portefeuilles cryptographiques puis à voler leurs informations.

À la fin d’une procédure, RedLine collecte des informations détaillées sur le système – version du système d’exploitation, matériel installé, liste des logiciels, adresse IP, et ainsi de suite. Ensuite, l’ensemble des informations collectées est stocké dans le dossier ScanResult. Ce dernier est créé dans le même répertoire que le fichier exécutable du voleur.

Analyse de RedLine Tech

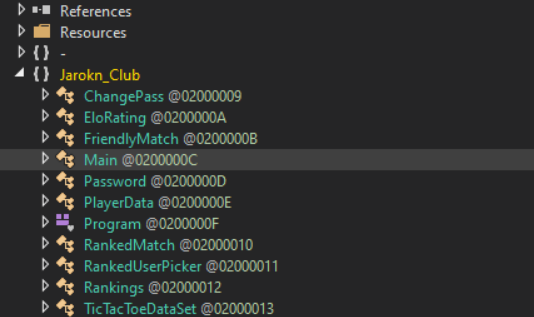

Après avoir atteint la machine cible, le malware RedLine lance un seul processus – Trick.exe – et une seule instance d’une fenêtre de console. Peu de temps après, il établit une connexion avec le serveur de commande et de contrôle à l’adresse newlife957[.]duckdns[.]org[:]7225. Il convient de noter que le code initial contient des fonctions assez légitimes – probablement issues d’un programme réel. Le contenu malveillant est téléchargé dynamiquement grâce à la fonctionnalité du code initial. Ce tour est utilisé pour gagner du temps afin de désactiver les solutions anti-malware à l’intérieur du système après l’accès initial.

Références au TicTacToe dans le code RedLine

Lorsque la charge malveillante est installée, la première chose que fait le malware est de vérifier l’adresse IP du PC. Il utilise le site api[.]ip[.]sb à cette fin. S’il n’y a pas de conflits avec ses listes noires internes – pays et adresses IP qui ne sont pas autorisés à lancer – le malware procède à des opérations ultérieures. RedLine commence à scanner l’environnement étape par étape, en suivant la liste qu’il reçoit après la configuration.

Séquence d’analyse des éléments à voler sur le PC infecté

Ensuite, il forme un fichier journal qui contient les informations extraites du système attaqué. Il n’est pas possible de voir tous les détails, car le malware chiffre les données lors de l’étape d’extraction des données. Cependant, les types de données sont clairement visibles, vous pouvez donc vous attendre à ce que ce malware partage avec les voyous.

Types de données collectées par RedLine Stealer

| Nom de la fonction | Description |

|---|---|

| ScannedBrowser | Nom du navigateur, profil de l’utilisateur, identifiants de connexion et cookies |

| FtpConnections | Détails sur les connexions FTP présentes sur la machine cible |

| GameChatFiles | Fichiers de discussions en ligne relatives aux jeux trouvés |

| GameLauncherFiles | La liste des lanceurs de jeux installés |

| InstalledBrowsers | Liste des navigateurs installés |

| MessageClientFiles | Fichiers des clients de messagerie situés sur la machine cible |

| City | Ville détectée |

| Country | Pays détecté |

| File Location | Chemin d’accès où le fichier .exe du logiciel malveillant est exécuté |

| Hardware | Informations sur le matériel installé |

| IPv4 | Adresse IPv4 publique du PC victime |

| Language | Langue du système d’exploitation |

| ScannedFiles | Fichiers potentiellement précieux trouvés dans le système |

| ScreenSize | Résolution de l’écran du système cible |

| Nom de la fonction | Description |

|---|---|

| ScannedWallets | Informations sur les portefeuilles trouvés dans le système |

| SecurityUtils | Liste et état de tous les programmes antivirus détectés |

| AvailableLanguages | Langues, prises en charge par la version du système d’exploitation du PC cible |

| MachineName | Nom de la machine cible |

| Monitor | La capture d’écran de l’écran au moment de l’exécution |

| OSVersion | Informations sur la version du système d’exploitation |

| Nord | Informations d’identification pour NordVPN |

| Open | Informations d’identification pour OpenVPN |

| Processes | Liste des processus en cours dans le système |

| SeenBefore | Vérifier si le rapport concerne une nouvelle victime ou celle qui a été attaquée précédemment. |

| TimeZone | Fuseau horaire de l’ordinateur attaqué |

| ZipCode | Code postal de la victime |

| Softwares | Liste des programmes installés sur le PC attaqué |

| SystemHardwares | Détails de la configuration du PC |

Différentes recherches montrent que RedLine n’est pas complètement cohérent avec les navigateurs qu’il attaque. La plus grande efficacité est observée dans les navigateurs Chrome, Opera, Chromium et Chromodo. Parmi les applications basées sur d’autres moteurs que Chromium, il y a le navigateur chinois 360Browser basé sur WebKit. Les navigateurs Web sur le moteur Gecko – Firefox, Waterfox et ainsi de suite – sont également vulnérables, mais le voleur a parfois des problèmes pour extraire des données d’eux.

Le malware RedLine s’oriente vers un séjour à long terme dans le système. Beaucoup de voleurs ont une fonctionnalité d’auto-suppression une fois qu’il n’y a plus de données à voler. Pendant ce temps, ce voleur offre un mécanisme de type logiciel espion : un opérateur peut lui ordonner de se détruire, mais il n’y a pas de minuteurs à l’intérieur.

RedLine Stealer IoC

| Indicateur | Type | Description |

|---|---|---|

| newlife957[.]duckdns[.]org[:]7225 | URL | C2 URL |

| 1741984cc5f9a62d34d180943658637523ac102db4a544bb6812be1e0507a348 | Hachures | SHA-256 hash – déguiser (non détecté) |

| ee4608483ebb8615dfe71924c5a6bc4b0f1a5d0eb8b453923b3f2ce5cd00784b | Hachures | SHA-256 de la partie du logiciel malveillant |

| 9dc934f7f22e493a1c1d97107edc85ccce4e1be155b2cc038be8d9a57b2e430f | Hachures | SHA-256 de la partie du logiciel malveillant |

| 76ca4a8afe19ab46e2f7f364fb76a166ce62efc7cf191f0f1be5ffff7f443f1b | Hachures | SHA-256 de la partie du logiciel malveillant |

| 258445b5c086f67d1157c2998968bad83a64ca3bab88bfd9d73654819bb46463 | Hachures | SHA-256 hash de l’outil d’acquisition d’informations système |

Des variantes RedLine largement répandues sont détectées dans la nature

RedLine Stealer Distribution

Comme je l’ai déjà mentionné, RedLine Stealer peut se présenter comme un malware solitaire, ainsi que dans un bundle avec d’autres virus. Son activité s’est rapidement développée ces derniers temps, car il est pratique pour les escrocs et peut être facilement acheté, même sur le web de surface. Par exemple, ses développeurs ont un groupe dans la messagerie Telegram, où ce logiciel malveillant est proposé sous différents types d’abonnement. Comme le voleur dispose de fonctionnalités exceptionnelles, ces offres ne sont jamais périmées.

Le bot de marketing RedLine dans Telegram Messenger

Sous sa forme autonome, RedLine Stealer est généralement diffusé par phishing par e-mail. Alternativement, il peut être déguisé en fichiers d’installation de certains programmes populaires, tels que Discord, Telegram, Steam et des applications crackées. Dans un cas spécifique, RedLine est apparu sous la forme d’une extension de navigateur, et son lien de téléchargement était intégré à une description de vidéo YouTube. Cependant, les messages de phishing par e-mail restent les formes les plus puissantes et populaires de distribution de logiciels malveillants – et RedLine Stealer n’est pas une exception.

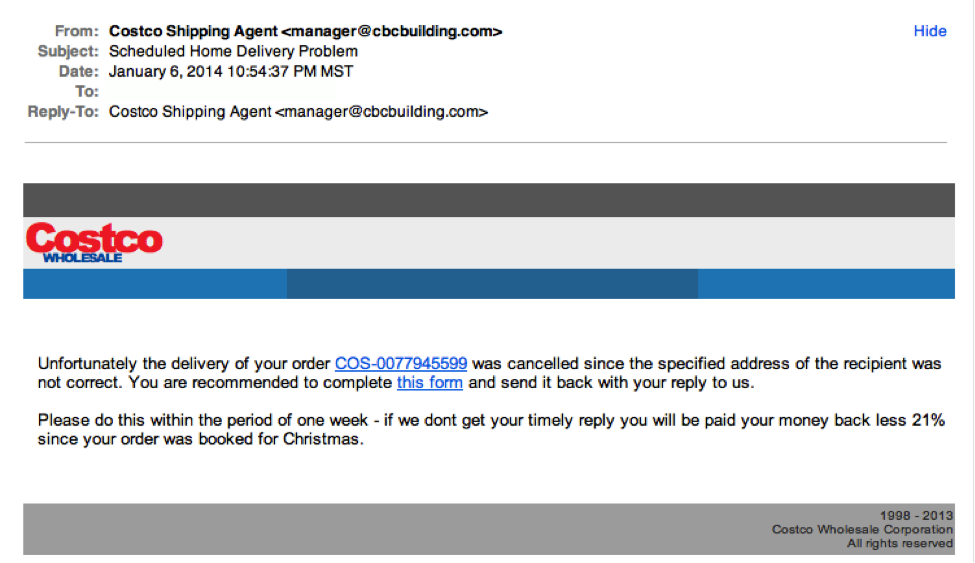

Exemple d’un courriel de phishing typique

En ce qui concerne la propagation conjointe avec d’autres malwares, RedLine est souvent associé à différents échantillons de rançongiciels. Cependant, la plus grande part de la propagation groupée se produit après le compromis RedLine avec le rançongiciel Djvu. En fait, ce rançongiciel ne contient pas seulement ce stealer, mais aussi deux autres malwares : la porte dérobée SmokeLoader et le stealer Vidar. Un tel package peut emporter chaque morceau de données précieuses et inonder l’ordinateur avec d’autres malwares. Et n’oubliez pas le rançongiciel – cette chose va déjà créer un désordre dans vos fichiers.

Qu’est-ce que le ransomware Djvu ?

Le rançongiciel STOP/Djvu est un exemple notable d’un groupe de cybercriminels qui terrorise principalement les particuliers. Ils ont rapidement acquis une position dominante sur le marché des rançongiciels, atteignant plus de 75% de parts dans le total des soumissions de rançongiciels à un certain moment. De nos jours, ils ont perdu un tel élan mais restent aussi dangereux que jamais. Le malware supplémentaire qu’ils apportent à l’appareil de l’utilisateur est probablement nécessaire pour compenser la diminution du nombre de nouvelles victimes. Auparavant, ils déployaient le stealer Azorult, mais ont ensuite changé pour le malware que nous avons mentionné plus tôt.

Comment rester protégé ?

Connaître les modes de propagation permet d’apprendre à s’en prémunir. Les méthodes de lutte contre le spam par courrier électronique sont bien connues et comportent une grande variété d’approches possibles. Il en va de même pour la diffusion de logiciels malveillants sous le couvert d’une application légitime. Les méthodes uniques et occasionnelles sont les plus difficiles à éviter, mais cela reste possible.

Les courriels indésirables peuvent facilement être distingués des messages authentiques. Presque chaque message suspect essaie de se faire passer pour une véritable entreprise ou un expéditeur familier pour vous. Cependant, il ne peut pas contrefaire l’adresse de l’expéditeur, ni prédire si vous attendez cette lettre. En fait, ils peuvent connaître les courriels que vous pouvez recevoir grâce à un phishing préliminaire, mais cette situation est assez rare. Ainsi, si vous voyez un courriel étrange que vous ne devriez pas recevoir avec une adresse d’expéditeur inhabituelle, cela signifie que quelqu’un essaie de vous tromper. Si l’information vous semble convaincante, il vaut mieux aller vérifier manuellement les choses.

L’exemple type d’un courriel d’appât. Le fichier joint contient un logiciel malveillant

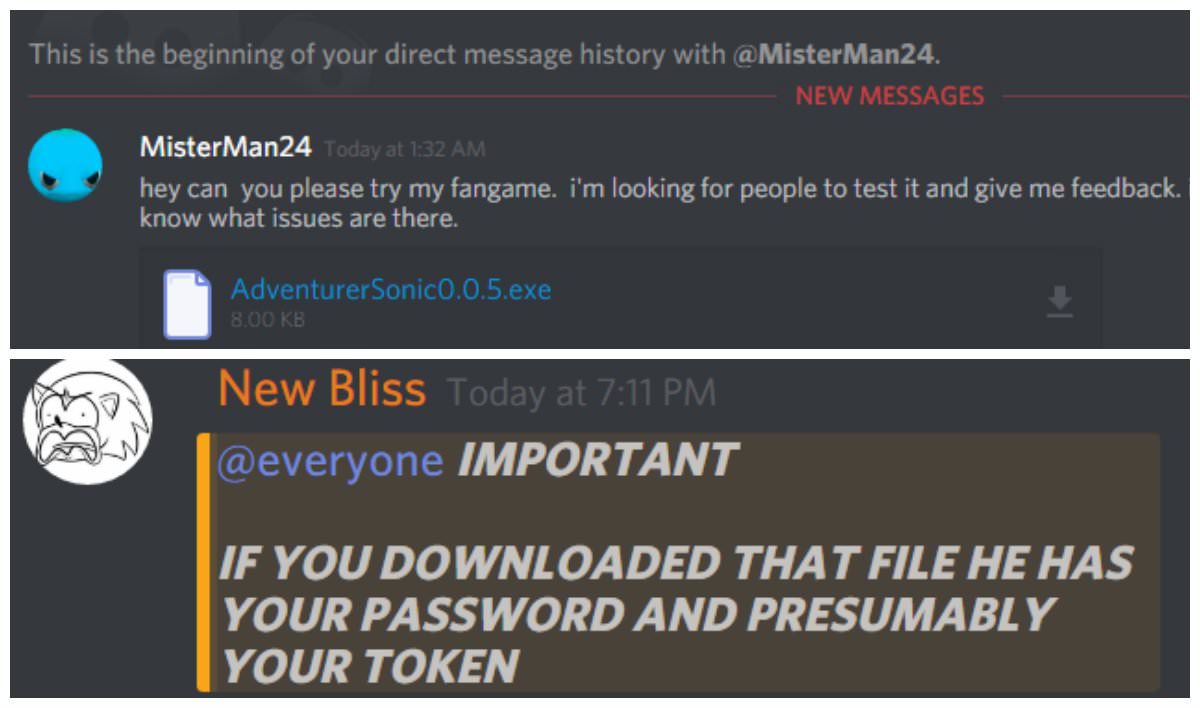

Les installateurs d’applications frauduleuses ne nécessitent pas autant d’attention, mais nécessitent que vous suiviez les règles. Par exemple, ces contrefaçons sont souvent diffusées dans des communautés en ligne, telles que Discord ou Reddit. Les utiliser est risqué, surtout si vous pouvez obtenir le même programme d’installation gratuitement sur le site officiel. En ce qui concerne les programmes craqués, c’est une chose à retenir – rien n’est gratuit sous le soleil. Même si le crack semble légitime et que vous êtes sûr de l’expéditeur, il est préférable de vérifier ce fichier avec un logiciel anti-malware. Il y a une grande tentation de monétiser la fissuration de l’application en ajoutant des logiciels malveillants – les pirates informatiques enfreignent de toute façon la loi. Une autre solution est d’utiliser des copies authentiques de logiciels – payées et téléchargées depuis le site web du vendeur.

The example of malware spreading through Discord

User Review

( votes)

![]() Anglais

Anglais ![]() Allemand

Allemand ![]() Japonais

Japonais ![]() Espagnol

Espagnol ![]() Portugais - du Brésil

Portugais - du Brésil ![]() Turc

Turc ![]() Chinois traditionnel

Chinois traditionnel ![]() Coréen

Coréen ![]() Indonésien

Indonésien ![]() Hindi

Hindi ![]() Italien

Italien