Le virus Hhaz est une famille STOP/DJVU d’infections de type ransomware. Ce virus crypte vos fichiers (vidéo, photos, documents) qui peuvent être suivis par une extension spécifique “.hhaz”. Il utilise une méthode de cryptage forte, ce qui rend impossible le calcul de la clé de quelque manière que ce soit.

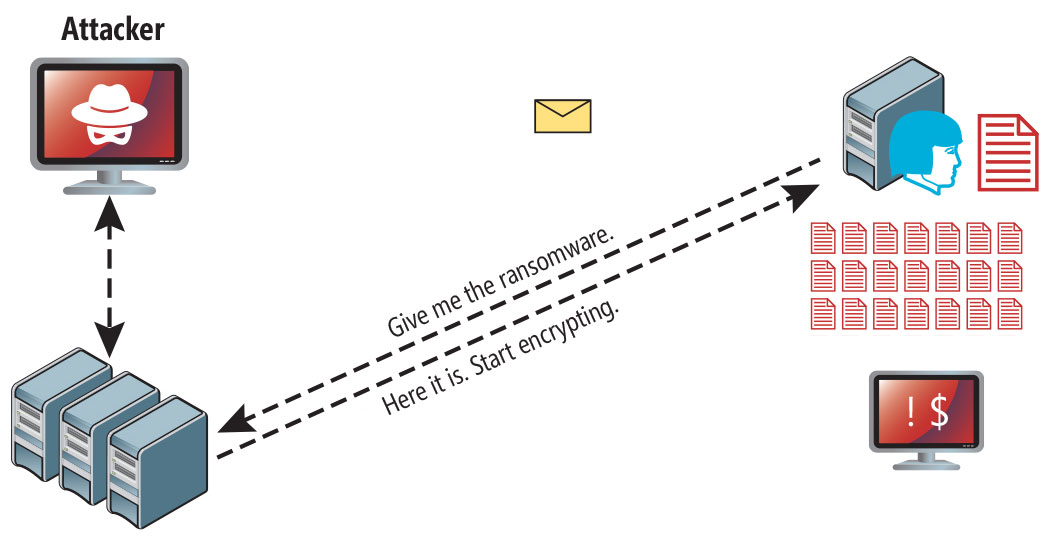

Hhaz utilise une clé unique pour chaque victime, à une exception près :

- Si Hhaz ne peut pas établir de connexion à son serveur de commande et de contrôle (serveur C&C) avant de démarrer le processus de chiffrement, il utilise la clé hors ligne. Cette clé est la même pour toutes les victimes, ce qui permet de déchiffrer les fichiers chiffrés lors d’une attaque par ransomware.

J’ai rassemblé une collection complète de toutes les solutions, astuces et pratiques possibles pour neutraliser le virus Hhaz et décrypter les fichiers. Dans certains cas, il est facile de récupérer vos fichiers. Et parfois c’est tout simplement impossible.

Il existe plusieurs méthodes universelles pour récupérer des fichiers .hhaz chiffrés, qui seront démontrées ci-dessous. Il est essentiel de lire attentivement l’intégralité du manuel d’instructions et de s’assurer de tout comprendre. Ne sautez aucune étape. Chacune de ces étapes est très importante et doit être complétée par vous.

Virus Hhaz ?

☝️ Hhaz peut être correctement identifié comme une infection rançongiciel STOP/DJVU.

Hhaz

🤔 Le virus Hhaz est un rançongiciel issu de la famille DJVU/STOP. Son objectif principal est de chiffrer les fichiers qui sont importants pour vous. Après ce virus rançongiciel demande à ses victimes une rançon (490 $ – 980 $) en BitCoin.

Le ransomware Hhaz est un type spécifique de malware qui crypte vos fichiers et vous oblige ensuite à payer pour les restaurer. La famille Djvu/STOP ransomware a été révélée et analysée pour la première fois par l’analyste de virus Michael Gillespie.

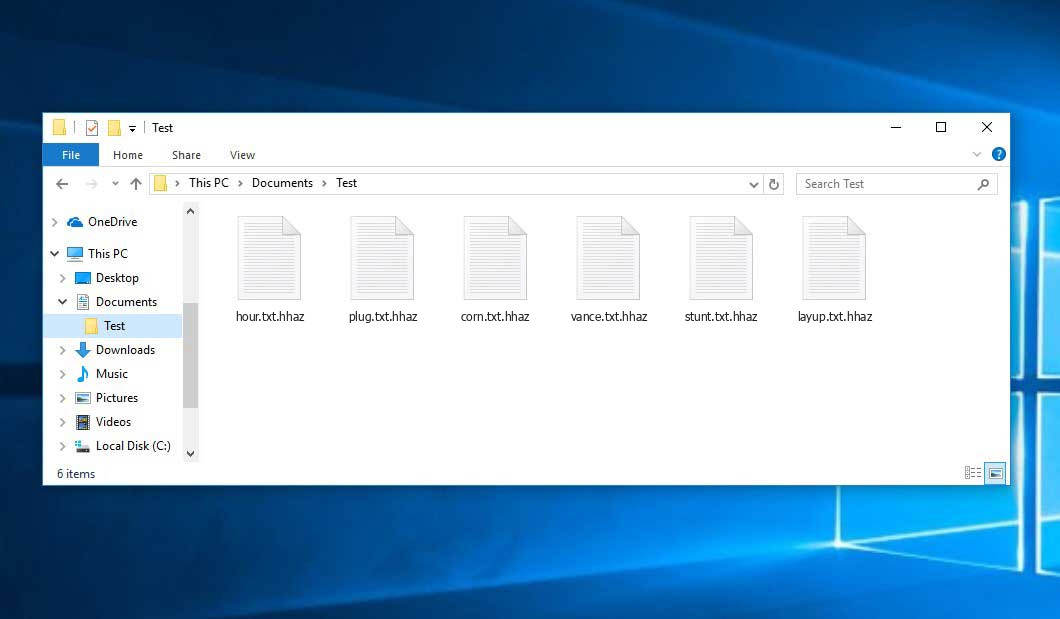

Le virus Hhaz est similaire à d’autres rançongiciels DJVU tels que : Nbwr, Nbzi, Jazi. Ce virus crypte tous les types de fichiers populaires et ajoute son extension particulière “.hhaz” dans tous les fichiers. Par exemple, le fichier “1.jpg”, sera changé en “1.jpg.hhaz“. Dès que le cryptage est terminé, le virus génère un fichier de message spécial “_readme.txt” et le dépose dans tous les dossiers contenant les fichiers modifiés.

L’image ci-dessous donne une vision claire de l’apparence des fichiers avec l’extension “.hhaz”:

| Nom | Virus Hhaz |

| Famille de rançongiciels2 | DJVU/STOP3 rançongiciel |

| Extension | .hhaz |

| Remarque sur les rançongiciels | _readme.txt |

| La rançon | De 490 $ à 980 $ (en Bitcoins) |

| Contact | support@fishmail.top, datarestorehelp@airmail.cc |

| Détection | Win32/Filecoder.Avaddon.H, TrojanDropper:Win32/BcryptInject.A!MTB, BScope.TrojanRansom.Reveton |

| Les symptômes |

|

| Outil de réparation | Pour supprimer d’éventuelles infections par des logiciels malveillants, analysez votre PC : Essai gratuit de 6 jours disponible. |

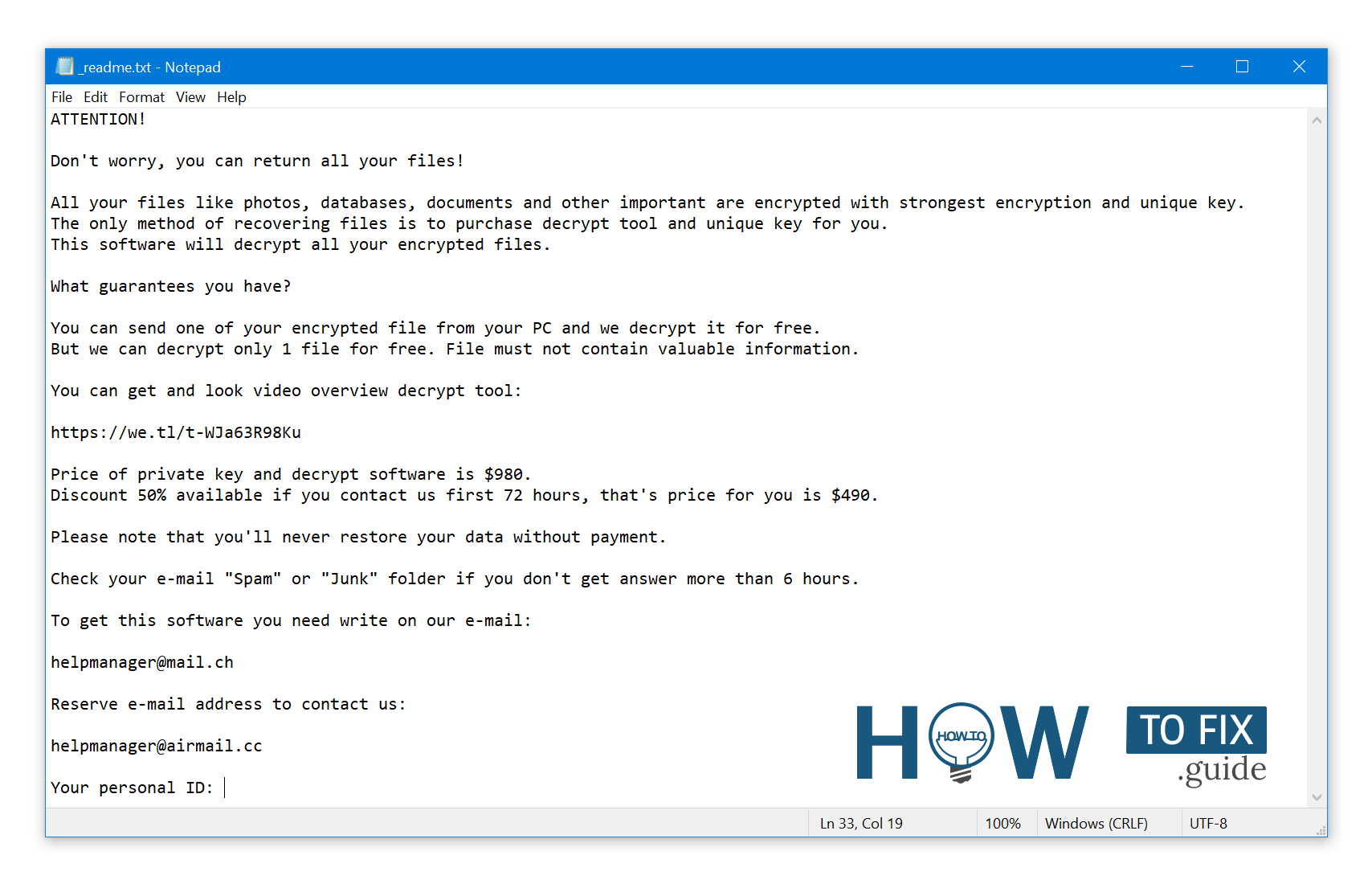

Ce texte demandant le paiement est pour récupérer les fichiers via la clé de déchiffrement :

_readme.txt (STOP/DJVU Ransomware) – L’alerte effrayante demandant aux utilisateurs de payer la rançon pour décrypter les données encodées contient ces avertissements frustrants

Le rançongiciel Hhaz se présente sous la forme d’un ensemble de processus destinés à effectuer différentes tâches sur l’ordinateur d’une victime. L’un des premiers lancés est winupdate.exe, un processus délicat qui affiche une fausse invite de mise à jour Windows pendant l’attaque. Ceci est destiné à convaincre la victime qu’un ralentissement soudain du système est causé par une mise à jour de Windows. Cependant, en même temps, le ransomware exécute un autre processus (généralement nommé par quatre caractères aléatoires) qui commence à analyser le système à la recherche de fichiers cibles et à les chiffrer. Ensuite, le rançongiciel supprime les clichés instantanés de volumes du système à l’aide de la commande CMD suivante :

vssadmin.exe Delete Shadows /All /Quiet

Une fois supprimé, il devient impossible de restaurer l’état précédent de l’ordinateur à l’aide des points de restauration système. Le fait est que les opérateurs de ransomwares se débarrassent de toutes les méthodes basées sur le système d’exploitation Windows qui pourraient aider la victime à restaurer des fichiers gratuitement. De plus, les escrocs modifient le fichier Windows HOSTS en y ajoutant une liste de domaines et en les mappant à l’adresse IP localhost. En conséquence, la victime rencontrera une erreur DNS_PROBE_FINISHED_NXDOMAIN lors de l’accès à l’un des sites Web bloqués.

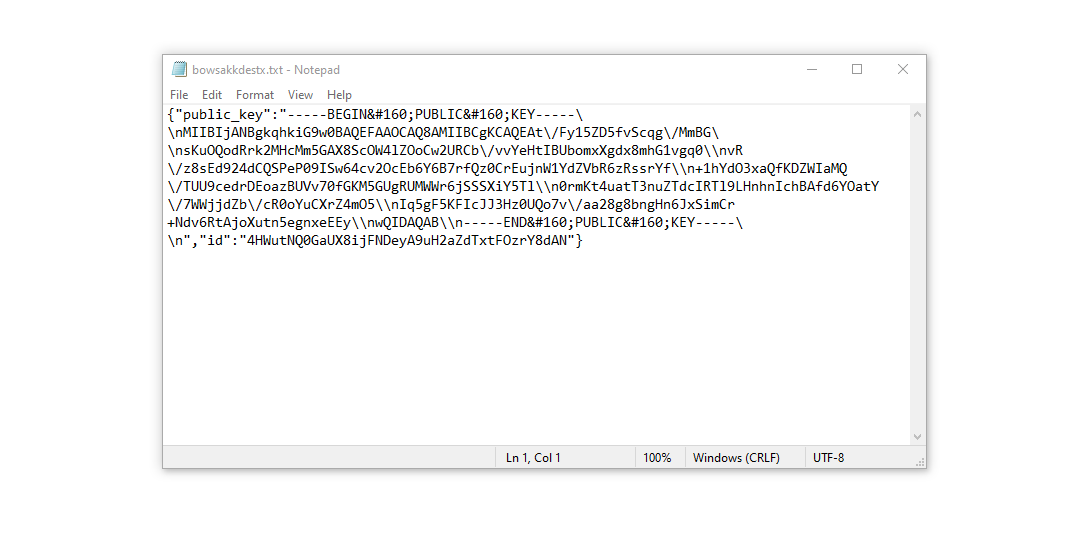

Nous avons remarqué que les rançongiciels tentent de bloquer les sites Web qui publient divers guides pratiques pour les utilisateurs d’ordinateurs. Il est évident qu’en restreignant des domaines spécifiques, les escrocs tentent d’empêcher la victime d’accéder en ligne à des informations pertinentes et utiles sur les attaques de rançongiciels. Le virus enregistre également deux fichiers texte sur l’ordinateur de la victime qui fournissent des détails liés à l’attaque : la clé de cryptage publique et l’identifiant personnel de la victime. Ces deux fichiers sont appelés bowsakkdestx.txt et PersonalID.txt.

Après toutes ces modifications, le malware ne s’arrête pas. Les variantes de STOP/DJVU ont tendance à déposer le cheval de Troie voleur de mot de passe Vidar sur les systèmes compromis. Cette menace a une longue liste de capacités, telles que :

- Voler Steam, Telegram, identifiant/mot de passe Skype ;

- Voler des portefeuilles de crypto-monnaie ;

- télécharger des logiciels malveillants sur l’ordinateur et les exécuter ;

- Voler les cookies du navigateur, les mots de passe enregistrés, l’historique de navigation, etc.

- Afficher et manipuler des fichiers sur l’ordinateur de la victime ;

- Permettre aux pirates d’effectuer d’autres tâches à distance sur l’ordinateur de la victime.

L’algorithme de cryptographie utilisé par le rançongiciel DJVU/STOP est AES-256. Donc, si vos documents sont cryptés avec une clé de décryptage en ligne, qui est totalement distincte. La triste réalité est qu’il est impossible de décrypter les fichiers sans la clé unique.

Dans le cas où Hhaz fonctionnait en mode en ligne, il vous est impossible d’accéder à la clé AES-256. Il est stocké sur un serveur distant appartenant aux fraudeurs qui promeuvent le virus Hhaz.

Pour recevoir la clé de déchiffrement, le paiement doit être de 980 $. Pour obtenir les détails du paiement, les victimes sont encouragées par le message à contacter les fraudeurs par email (support@fishmail.top).

Ne payez pas pour Hhaz !

S’il vous plaît, essayez d’utiliser les sauvegardes disponibles ou l’outil Decrypter

Le fichier _readme.txt indique également que les propriétaires d’ordinateurs doivent entrer en contact avec les représentants de Hhaz pendant 72 heures à compter du moment où les fichiers ont été cryptés. À condition de nous contacter dans les 72 heures, les utilisateurs bénéficieront d’une remise de 50 %. Ainsi, le montant de la rançon sera réduit à 490 $. Cependant, évitez de payer la rançon !

Je vous recommande fortement de ne pas contacter ces fraudeurs et de ne pas payer. L’une des solutions de travail les plus réelles pour récupérer les données perdues – en utilisant simplement les sauvegardes disponibles, ou utilisez Decrypter outil.

La particularité de tous ces virus applique un ensemble similaire d’actions pour générer la clé de déchiffrement unique pour récupérer les données chiffrées.

Ainsi, à moins que le rançongiciel ne soit encore au stade de développement ou qu’il ne présente des défauts difficiles à détecter, la récupération manuelle des données chiffrées est une chose que vous ne pouvez pas effectuer. La seule solution pour éviter la perte de vos précieuses données est de faire régulièrement des sauvegardes de vos fichiers cruciaux.

Notez que même si vous maintenez régulièrement de telles sauvegardes, elles doivent être placées dans un emplacement spécifique sans flâner, sans être connectées à votre poste de travail principal.

Par exemple, la sauvegarde peut être conservée sur la clé USB ou sur un autre stockage sur disque dur externe. En option, vous pouvez vous référer à l’aide du stockage d’informations en ligne (cloud).

Inutile de mentionner que lorsque vous conservez vos données de sauvegarde sur votre appareil commun, elles peuvent être chiffrées de la même manière ainsi que d’autres données.

Pour cette raison, localiser la sauvegarde sur votre PC principal n’est certainement pas une bonne idée.

Comment j’ai été infecté ?

Ransomware a différentes méthodes à intégrer à votre système. Mais peu importe la méthode utilisée dans votre cas.

Attaque de Hhaz suite à une tentative de phishing réussie.

Néanmoins, voici les fuites courantes par lesquelles il peut être injecté dans votre PC :

- installation masquée avec d’autres applications, en particulier les utilitaires qui fonctionnent en tant que freeware ou shareware ;

- lien douteux dans les spams menant au programme d’installation du virus

- ressources d’hébergement gratuites en ligne ;

- utiliser des ressources peer-to-peer (P2P) illégales pour télécharger des logiciels piratés.

Il y a eu des cas où le virus Hhaz était déguisé en un outil légitime, par exemple, dans les messages demandant de lancer des mises à jour de logiciels ou de navigateurs indésirables. C’est généralement ainsi que certaines fraudes en ligne visent à vous forcer à installer manuellement le rançongiciel Hhaz, en vous faisant participer directement à ce processus.

Certes, la fausse alerte de mise à jour n’indiquera pas que vous allez réellement injecter le ransomware. Cette installation sera dissimulée sous une alerte mentionnant que vous devriez mettre à jour Adobe Flash Player ou un autre programme douteux quel qu’il soit.

Bien sûr, les applications piratées représentent également les dégâts. L’utilisation du P2P est à la fois illégale et peut entraîner l’injection de logiciels malveillants graves, y compris le rançongiciel Hhaz.

En résumé, que pouvez-vous faire pour éviter l’injection du rançongiciel Hhaz dans votre appareil ? Même s’il n’y a pas de garantie à 100% pour empêcher votre PC d’être endommagé, je veux vous donner certains conseils pour empêcher la pénétration de Hhaz. Vous devez être prudent lors de l’installation de logiciels gratuits aujourd’hui.

Assurez-vous de toujours lire ce que les installateurs proposent en plus du programme gratuit principal. Évitez d’ouvrir des pièces jointes douteuses. N’ouvrez pas les fichiers des destinataires inconnus. Bien sûr, votre programme de sécurité actuel doit toujours être mis à jour.

Le malware ne parle pas ouvertement de lui-même. Il ne sera pas mentionné dans la liste de vos programmes disponibles. Cependant, il sera masqué sous certains processus malveillants s’exécutant régulièrement en arrière-plan, à partir du moment où vous lancez votre PC.

Comment supprimer le virus Hhaz ?

En plus d’encoder les fichiers d’une victime, le virus Hhaz a également commencé à installer le Vidar Stealer sur l’ordinateur pour voler les identifiants de compte, les portefeuilles de crypto-monnaie, les fichiers de bureau, etc.4

Raisons pour lesquelles je recommanderais GridinSoft5

Il n’y a pas de meilleur moyen de reconnaître, supprimer et empêcher les ransomwares que d’utiliser un logiciel anti-malware de GridinSoft6.

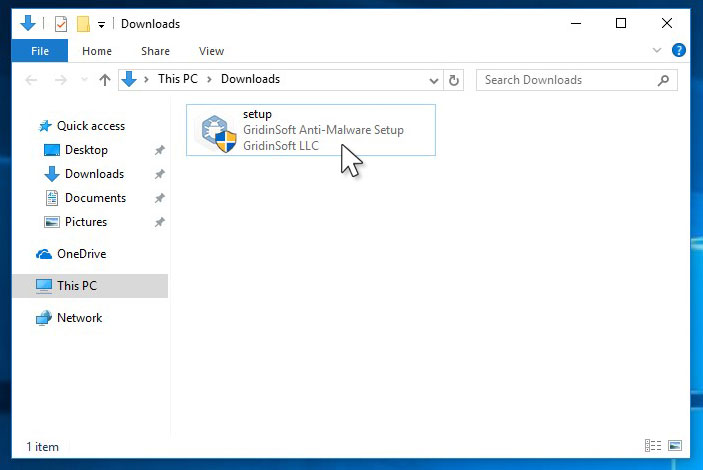

Télécharger l’outil de suppression.

Vous pouvez télécharger GridinSoft Anti-Malware en cliquant sur le bouton ci-dessous :

Exécutez le fichier d’installation.

Une fois le téléchargement du fichier d’installation terminé, double-cliquez sur le fichier setup-antimalware-fix.exe pour installer GridinSoft Anti-Malware sur votre système.

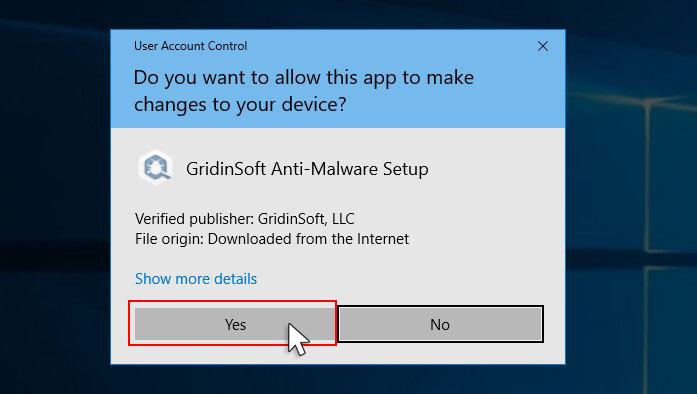

Un contrôle de compte d’utilisateur vous demandant d’autoriser GridinSoft Anti-Malware à apporter des modifications à votre appareil. Donc, vous devez cliquer sur “Oui” pour continuer l’installation.

Appuyez sur le bouton “Installer”.

Une fois installé, Anti-Malware s’exécutera automatiquement.

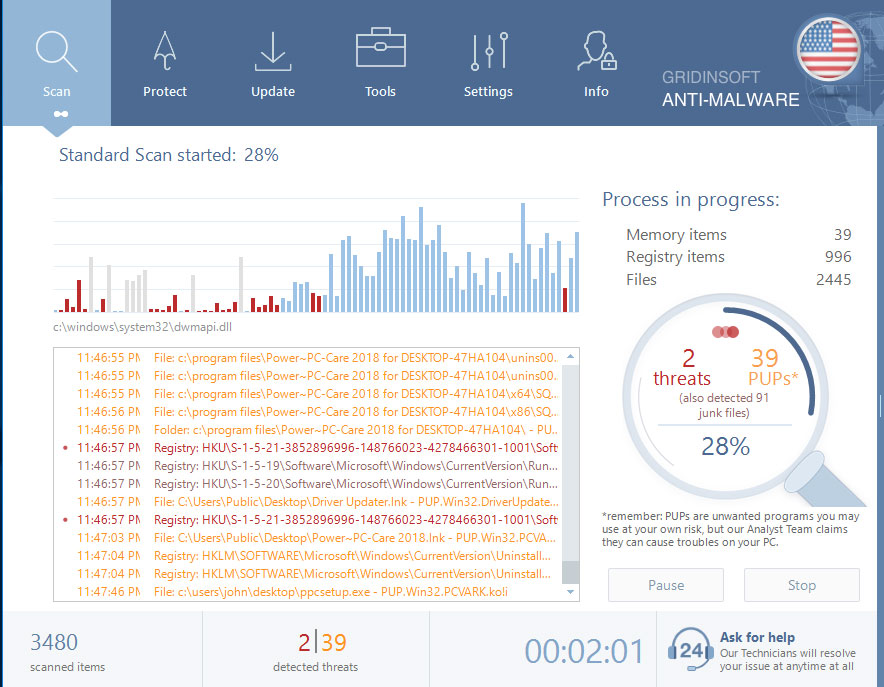

Attendez la fin.

GridinSoft Anti-Malware commencera automatiquement à analyser votre ordinateur à la recherche d’infections Hhaz et d’autres programmes malveillants. Ce processus peut prendre 20 à 30 minutes, je vous suggère donc de vérifier périodiquement l’état du processus d’analyse.

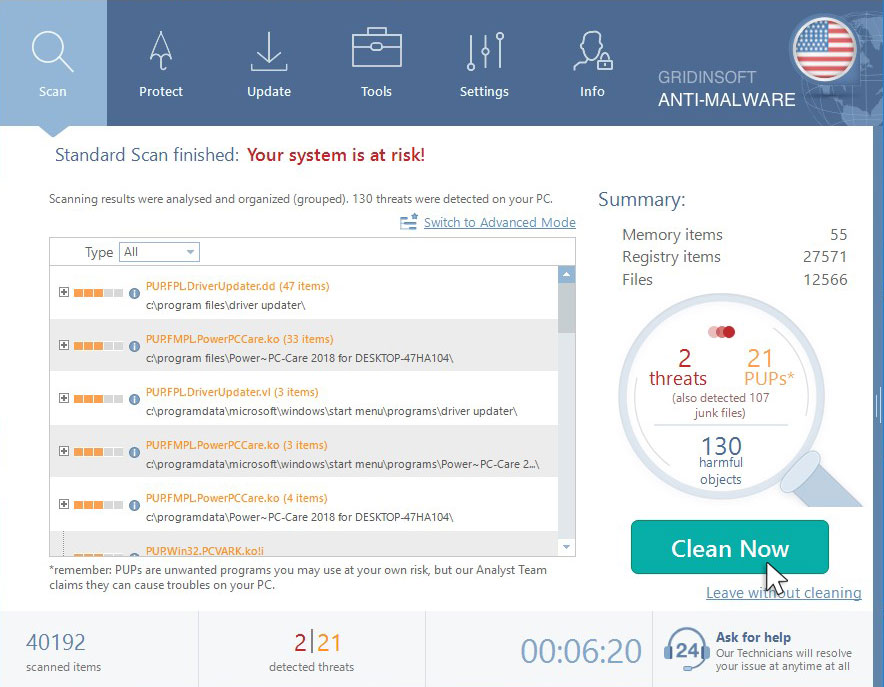

Cliquez sur “Nettoyer maintenant”.

Une fois l’analyse terminée, vous verrez la liste des infections détectées par GridinSoft Anti-Malware. Pour les supprimer, cliquez sur le bouton “Nettoyer maintenant” dans le coin droit.

- Fichiers que vous avez téléchargés sur Internet et qui ont été cryptés et que vous pouvez télécharger à nouveau pour obtenir l’original.

- Les photos que vous avez partagées avec votre famille et vos amis et qu’ils peuvent simplement vous renvoyer.

- Les photos que vous avez téléchargées sur les réseaux sociaux ou les services cloud tels que Carbonite, OneDrive, iDrive, Google Drive, etc.)

- Pièces jointes dans les e-mails que vous avez envoyés ou reçus et enregistrés.

- Fichiers sur un ordinateur plus ancien, un lecteur flash, un lecteur externe, une carte mémoire d’appareil photo ou un iPhone sur lequel vous avez transféré des données vers l’ordinateur infecté.

- Trojan%20Killer%20Review :%20a%20href=/trojan-killer/https://howtofix.guide/trojan-killer//a

- Mes fichiers sont cryptés par un ransomware, que dois-je faire maintenant?

- À propos de DJVU (STOP) Ransomware.

- Vulnérabilité des mots de passe Windows (Mimikatz HackTool): https://howtofix.guide/mimikatz-hacktool/

- GridinSoft Anti-Malware Review du site HowToFix : https://howtofix.guide/gridinsoft-anti-malware/

- Plus d’informations sur les produits GridinSoft : https://gridinsoft.com/comparison

- Trojan Killer Review : <a href="/trojan-killer/">https://howtofix.guide/trojan-killer/</a>

Guide vidéo

<p style="text-align: justify">Il existe très peu d'outils de sécurité pouvant être configurés sur les clés USB, et les antivirus qui peuvent le faire nécessitent dans la plupart des cas d'obtenir une licence assez coûteuse. Dans ce cas, je peux <a href="/trojan-killer-portable/">vous recommander d'utiliser une autre solution de GridinSoft – Trojan Killer Portable</a>. Il dispose d'un mode d'essai gratuit de 14 jours qui offre toutes les fonctionnalités de la version payante 7. Ce terme sera certainement suffisant à 100 % pour éliminer les logiciels malveillants.</p></li>

</ol>

Essayez de supprimer l'<strong>extension .hhaz</strong> sur quelques GROS fichiers et ouvrez-les. Soit le rançongiciel Hhaz a lu et n'a pas crypté le fichier, soit il a bogué et n'a pas ajouté le marqueur de fichier. Si vos fichiers sont très volumineux (2 Go +), ce dernier est le plus probable. <strong>S'il vous plaît, faites-moi savoir dans les commentaires si cela fonctionnera pour vous.</strong>

<p style="text-align: justify">Les dernières extensions ont été publiées vers la fin du mois d'août 2019 après que les criminels ont apporté des modifications. Cela inclut <a href="/jawr-virus-file/">Jawr</a>, <a href="/gyza-virus-file/">Gyza</a>, <a href="/gyew-virus-file/">Gyew</a>, etc.</p>

<p style="text-align: justify">À la suite des modifications apportées par les criminels, STOPDecrypter n'est plus pris en charge. Il a été supprimé et remplacé par le <a href="/how-to-decrypt-djvu-ransomware-files/">Emsisoft Decryptor for STOP Djvu Ransomware</a> développé par Emsisoft et <a href="https://twitter.com/demonslay335" target="_blank" rel="noopener noreferrer nofollow">Michael Gillespie.</a></p>

<p style="text-align: justify">Vous pouvez télécharger l'outil de décryptage gratuit ici : <a href="/how-to-decrypt-djvu-ransomware-files/">Décrypteur pour STOP Djvu</a>.</p>

<ol>

<li><h3>Téléchargez et exécutez l'outil de décryptage.</h3>

<p style="text-align: justify">Assurez-vous de lancer l'utilitaire de décryptage en tant qu'administrateur. Vous devez accepter les termes de la licence qui apparaîtront. Pour cela, cliquez sur le bouton "<strong>Oui</strong>" :</p>

<p><img class=" wp-image-2980 aligncenter" src="https://howtofix.guide/wp-content/uploads/2019/11/235234-300×187.jpg" alt="Emsisoft Decryptor – license terms" width="425" height="265" /></p>

<p style="text-align: justify">Dès que vous acceptez les termes de la licence, l'interface utilisateur principale du décrypteur apparaît :</p>

<p><img class=" wp-image-2983 aligncenter" src="https://howtofix.guide/wp-content/uploads/2019/11/0509-300×213.jpg" alt="Emsisoft Decryptor – user interface" width="594" height="422" /></p>

</li>

<li><h3>Sélectionnez les dossiers à déchiffrer.</h3>

<p style="text-align: justify">Sur la base des paramètres par défaut, le décrypteur remplira automatiquement les emplacements disponibles afin de décrypter les lecteurs actuellement disponibles (ceux connectés), y compris les lecteurs réseau. Des emplacements supplémentaires (facultatifs) peuvent être sélectionnés à l'aide du bouton "Ajouter".</p>

<p style="text-align: justify">Les décrypteurs suggèrent normalement plusieurs options en tenant compte de la famille spécifique de logiciels malveillants. Les options actuellement possibles sont présentées dans l'onglet Options et peuvent y être activées ou désactivées. Vous pouvez trouver une liste détaillée des options actuellement actives ci-dessous.</p>

</li>

<p style="text-align: justify">Dès que vous ajoutez tous les emplacements souhaités pour le décryptage dans la liste, cliquez sur le bouton "Décrypter" afin de lancer la procédure de décryptage.</p>

<p style="text-align: justify">Notez que l'écran principal peut vous diriger vers une vue d'état, vous informant du processus actif et des statistiques de déchiffrement de vos données :</p>

<p><img class=" wp-image-2982 aligncenter" src="https://howtofix.guide/wp-content/uploads/2019/11/g345634-300×214.jpg" alt="Emsisoft Decryptor – the decryption statistics" width="587" height="419" /></p>

<p style="text-align: justify">Le décrypteur vous avertira dès que la procédure de décryptage sera terminée. Si vous avez besoin du rapport pour vos papiers personnels, vous pouvez le sauvegarder en choisissant le bouton "Enregistrer le journal". Notez qu'il est également possible de le copier directement dans votre presse-papiers et de le coller dans des e-mails ou des messages ici si vous en avez besoin.</p>

</li>

</ol>

<p style="text-align: justify">Le décrypteur Emsisoft peut afficher différents messages après une tentative infructueuse de restauration de vos fichiers hhaz:</p>

<h5>✓ Error: Unable to decrypt file with ID: [your ID]</h5>

<h5>✓ No key for New Variant online ID: [your ID]</h5>

<h5>Remarque : cet identifiant semble être un identifiant en ligne, le déchiffrement est impossible</h5>

<h5>✓ Result: No key for new variant offline ID: [example ID]</h5>

<h5>Cet ID semble être un ID hors ligne. Le déchiffrement pourrait être possible à l'avenir.</h5>

Cela peut prendre quelques semaines ou quelques mois avant que la clé de décryptage ne soit trouvée et téléchargée sur le décrypteur. Veuillez suivre les mises à jour concernant les versions déchiffrables de DJVU <a href="/how-to-decrypt-djvu-ransomware-files/">ici</a>.

<h5>✓ Remote name could not be resolved</h5>

<h5 style="text-align: center"><em>Dans certains cas, le rançongiciel Hhaz n'est pas une catastrophe pour vos fichiers…</em></h5>

<p style="text-align: justify">La fonctionnalité de mécanisme de cryptage Hhaz ransomware est la suivante : elle crypte chaque fichier octet par octet, puis enregistre une copie du fichier, en supprimant (et <strong>sans remplacer</strong> !) le fichier d'origine. Par conséquent, les informations sur l'emplacement du fichier sur le disque physique sont perdues, mais le fichier d'origine n'est pas supprimé du disque physique. La cellule, ou le secteur où ce fichier a été stocké, peut toujours contenir ce fichier, mais il n'est pas répertorié par le système de fichiers et peut être écrasé par des données qui ont été chargées sur ce disque après la suppression. Par conséquent, il est possible de récupérer vos fichiers à l'aide d'un logiciel spécial.</p>

<p>Quoi qu'il en soit, après avoir réalisé qu'il s'agissait d'un algorithme en ligne, il est impossible de récupérer mes fichiers chiffrés. J'avais également branché ma sauvegarde au moment du virus, et cela semblait aussi être infecté. Chaque dossier de ma sauvegarde avait été infecté et chiffré. Cependant, malgré la perte de certains fichiers importants, j'ai récupéré près de 80 % de mon espace de stockage de 2 To.</p>

<p>Lorsque j'ai commencé à parcourir les dossiers, j'ai remarqué la note de rançon readme.txt dans chaque dossier. J'ai ouvert certains dossiers et j'ai constaté que tous les fichiers qui n'étaient pas dans un sous-dossier avaient été chiffrés. Cependant, j'ai découvert une faille et un lueur d'espoir lorsque j'ai parcouru les sous-dossiers dans d'autres dossiers et j'ai constaté que ces fichiers n'avaient pas été chiffrés. Tous les dossiers de mes lecteurs c et d, y compris les sous-dossiers, avaient été chiffrés, mais ce n'était pas le cas avec le disque de sauvegarde. La création de sous-dossiers dans un dossier a permis de sauvegarder 80 % de mes données.</p>

<p>Comme je l'ai dit, je pense qu'il s'agit simplement d'une petite faille sur un disque de sauvegarde. Depuis lors, j'ai trouvé 10 % supplémentaires de mes données sur un autre disque dur sur un autre PC. Donc mon conseil est que si vous utilisez un disque de sauvegarde, créez des sous-dossiers. J'ai eu de la chance, je suppose. Mais j'ai aussi eu la malchance que le virus frappe pendant que je transférais certains fichiers depuis ma sauvegarde.</p>

<p>J'espère que cela pourra aider d'autres personnes dans ma situation.</p>"Jamie

<li>He visto que las variantes de Hhaz a veces no logran cifrar carpetas anidadas más profundas, por lo que puedes comprobar eso. Es posible que encuentres que esas carpetas no están cifradas.</li>

<li>Este ransomware guarda los datos cifrados en un nuevo archivo y borra el original. Por lo tanto, existe una ligera posibilidad de que parte de ese archivo borrado pueda ser recuperado mediante software de recuperación de archivos. Es poco probable que se pueda restaurar la estructura de carpetas, así que una herramienta gratuita como PhotoRec puede ser tan buena como cualquier otra.</li>

<li>Este ransomware solo cifra parcialmente los archivos (aproximadamente los primeros 150 KB), por lo que dependiendo del tamaño del archivo y el tipo de datos, la parte no cifrada puede ser recuperable.</li>

"Joep"

<h3>Récupérer vos fichiers avec PhotoRec</h3>

<p style="text-align: justify">Au début, vous devez <a href="https://www.cgsecurity.org/Download_and_donate.php/testdisk-7.1.win.zip" rel="noopener noreferrer" target="_blank">télécharger cette application</a>. C'est 100% gratuit, mais le développeur déclare qu'il n'y a aucune garantie que vos fichiers seront récupérés. PhotoRec est distribué dans un pack avec un autre utilitaire du même développeur – TestDisk. L'archive téléchargée portera le nom TestDisk, mais ne vous inquiétez pas. Les fichiers PhotoRec sont juste à l'intérieur.</p>

<p style="text-align: justify">Pour ouvrir PhotoRec, vous devez rechercher et ouvrir le fichier <strong>"qphotorec_win.exe"</strong>. Aucune installation n'est requise – ce programme contient tous les fichiers dont il a besoin à l'intérieur de l'archive, vous pouvez donc l'installer sur votre clé USB et essayer d'aider votre ami/parents/toute personne qui a été attaquée par <a href="/category/ransomware/djvu/">DJVU/STOP ransomware</a>.</p>

<img src="https://howtofix.guide/wp-content/uploads/2020/11/PhotoRec-root-directory.png" alt="PhotoRec file in the folder" width="1024" height="618" class="aligncenter size-full wp-image-49946" />

<p style="text-align: justify">Après le lancement, vous verrez l'écran vous montrant la liste complète de vos espaces disque. Cependant, cette information est probablement inutile, car le menu requis est placé un peu plus haut. Cliquez sur cette barre, puis choisissez le disque qui a été attaqué par un rançongiciel.</p>

<img src="https://howtofix.guide/wp-content/uploads/2020/11/PhotoRec-choose-drive.png" alt="Choose the disc in PhotoRec" width="1131" height="638" class="aligncenter size-full wp-image-49955" />

<p style="text-align: justify">Après avoir choisi le disque, vous devez choisir le dossier de destination pour les fichiers récupérés. Ce menu est situé dans la partie inférieure de la fenêtre PhotoRec. La meilleure desicion est de les exporter sur clé USB ou tout autre type de disque amovible.</p>

<img src="https://howtofix.guide/wp-content/uploads/2020/11/PhotoRec-choose-recovery-drive.png" alt="Choosing the destination folder of recovery" width="938" height="551" class="aligncenter size-full" />

<p style="text-align: justify">Ensuite, vous devez spécifier les formats de fichier. Cette option est également située en bas. Comme il a été mentionné, PhotoRec peut récupérer les fichiers d'environ 400 formats différents.</p>

<img src="https://howtofix.guide/wp-content/uploads/2020/11/PhotoRec-choose-the-formats.png" alt="Choose the file format" width="298" height="375" class="aligncenter size-full wp-image-49964" />

<p style="text-align: justify">Enfin, vous pouvez lancer la récupération des fichiers en appuyant sur le bouton "Rechercher". Vous verrez l'écran où les résultats de l'analyse et de la récupération sont affichés.</p>

<img src="https://howtofix.guide/wp-content/uploads/2020/11/PhotoRec-recovery-process.png" alt="Recovery process" width="912" height="379" class="aligncenter size-full" />

<h3>Guide de récupération des fichiers Hhaz</h3>https://youtu.be/XzwClL9etlI

Frequently Asked Questions

Certainement pas. Ces fichiers sont cryptés par un rançongiciel. Le contenu des fichiers .hhaz n’est pas disponible tant qu’il n’est pas déchiffré.

Si vos données restées dans les fichiers .hhaz sont très précieuses, vous avez probablement fait une copie de sauvegarde.

Si ce n’est pas le cas, vous pouvez essayer de les restaurer via la fonction système – Restore Point.

Toutes les autres méthodes demanderont de la patience.

Bien sûr que non. Vos fichiers cryptés ne constituent pas une menace pour l’ordinateur. Ce qui s’est passé est déjà arrivé.

Vous avez besoin de GridinSoft Anti-Malware pour supprimer les infections actives du système. Le virus qui a crypté vos fichiers est probablement encore actif et exécute périodiquement un test de capacité à crypter encore plus de fichiers. En outre, ces virus installent souvent des enregistreurs de frappe et des portes dérobées pour d’autres actions malveillantes (par exemple, le vol de mots de passe, de cartes de crédit).

Dans cette situation, vous devez préparer la clé USB avec un Trojan Killer préinstallé.

Avoir de la patience. Vous êtes infecté par la nouvelle version du rançongiciel STOP/DJVU et les clés de déchiffrement n’ont pas encore été publiées. Suivez l’actualité sur notre site.

Nous vous tiendrons au courant lorsque de nouvelles clés Hhaz ou de nouveaux programmes de décryptage apparaîtront.

Le ransomware Hhaz chiffre uniquement les 150 premiers Ko de fichiers. Ainsi, les fichiers MP3 sont plutôt volumineux, certains lecteurs multimédias (Winamp par exemple) peuvent être en mesure de lire les fichiers, mais – les 3 à 5 premières secondes (la partie cryptée) seront manquantes.

Vous pouvez essayer de trouver une copie d’un fichier original qui a été chiffré :

J’ai besoin de votre aide pour partager cet article.

C’est à votre tour d’aider les autres. J’ai écrit cet article pour aider les gens comme vous. Vous pouvez utiliser les boutons ci-dessous pour partager ceci sur vos réseaux sociaux préférés Facebook, Twitter ou Reddit.

Brendan SmithUser Review

( votes)References

![]() Anglais

Anglais ![]() Allemand

Allemand ![]() Japonais

Japonais ![]() Espagnol

Espagnol ![]() Portugais - du Brésil

Portugais - du Brésil ![]() Turc

Turc ![]() Chinois traditionnel

Chinois traditionnel ![]() Coréen

Coréen ![]() Indonésien

Indonésien ![]() Hindi

Hindi ![]() Italien

Italien